ネットワーク (インフラストラクチャ通信) 動作モード用プロファイルの設定

インフラストラクチャ ネットワークは、複数のアクセス ポイントと WiFi アダプタが設置されたコンピュータ 1 台以上で構成されます。各アクセス ポイントでは、WiFi ネットワークへの有線接続が必要です。このセクションは、さまざまな WiFi プロファイルの作成方法を説明します。

認証またはデータの暗号化を使用しない Windows XP* プロファイルの作成

注意: 認証も暗号化も使用しないネットワークは無許可のユーザーによるアクセスに対して非常に脆弱です。

暗号化なしの WiFi ネットワーク接続のプロファイルを作成するには:

-

インテル(R) PROSet/Wireless WiFi 接続ユーティリティ メイン ウィンドウで [プロファイル] をクリックします。

あるいは管理者として行動する場合は、[管理者ツール] を開きます。

- [プロファイル] リスト/タブで、[追加] をクリックして、[WiFi プロファイルの作成] の [一般設定] ページを開きます。

- プロファイル名: プロファイル名を入力します。

- WiFi ネットワーク名 (SSID): ネットワーク ID を入力します。

- 操作モード: [ネットワーク (インフラストラクチャ通信)] をクリックします。(管理者ツールを使用している場合、このパラメータは [インフラストラクチャ] に設定されます。)

- 管理プロファイルのタイプ:

持続またはログオン前/共通があります。 (このステップは管理者ツールを使用しているときのみに適用されます。)

- [次へ] をクリックして [セキュリティ設定] を開きます。

- [エンタープライズ セキュリティ] をクリックします。

- ネットワーク認証: オープン システム (選択)。

オープン システム認証では、ワイヤレス デバイスは 802.11 認証なしでネットワークにアクセスできます。ネットワークで暗号化が有効になっていない場合、正しいネットワーク名(SSID)を使用したワイヤレス デバイスであれば、アクセス ポイントに接続してネットワークにアクセスすることができます。

- データ暗号化: [なし] がデフォルトです。

- [OK] をクリックします。プロファイルをプロファイル リストに追加し、ワイヤレス ネットワークに接続します。

共有ネットワーク認証を使用する Windows XP* プロファイルの作成

共有キーの認証を使用すると、各ワイヤレス ステーションが、802.11 ワイヤレス ネットワーク通信チャネルから独立した保護されたチャネルを通じて、秘密の共有キーを受け取ったものとみなされます。共有キー認証では、クライアントに静的な WEP または CKIP キーが設定されていることが必要です。クライアントは、チャレンジに基づく認証を送信した場合のみ、アクセスを許可されます。CKIP は WEP より強いデータ暗号化を提供しますが、一部のオペレーティング システムおよびアクセス ポイントではサポートされていません。

注: 共有鍵の方が高レベルのセキュリティにおけるより良いオプションと考えられますが、クライアントへのチャレンジ ストリングの平文送信によって弱点が生じることが知られています。侵入者がチャレンジ ストリングをスニファリングすると、共有認証鍵は容易にリバース エンジニアできます。このため、オープン システム (とデータ暗号化) の方がよりセキュアであることになります。

共有認証を持つプロファイルを作成するには次の手順に従います。

-

WiFi 接続ユーティリティのメイン ウィンドウで[プロファイル] をクリックします。

あるいは管理者として行動する場合は、[管理者ツール] を開きます。

- [プロファイル] リスト/タブで、[追加] をクリックして、[WiFi プロファイルの作成] の [一般設定] ページを開きます。

- プロファイル名: プロファイル名を入力します。

- WiFi ネットワーク名 (SSID): ネットワーク ID を入力します。

- 操作モード: [ネットワーク (インフラストラクチャ通信)] をクリックします。(管理者ツールを使用している場合、このパラメータは [インフラストラクチャ] に設定されます。)

- 管理プロファイルのタイプ:

[持続] または [ ログオン前/共通] を選択します。 (このステップは管理者ツールを使用しているときのみに適用されます。)

- [次へ] をクリックして [セキュリティ設定] を開きます。

- [エンタープライズ セキュリティ] をクリックします。

- ネットワーク認証: [共有] を選択します。共有認証は、あらかじめ設定された WEP キーを使用して実行されます。

- データ暗号化: [なし]、[WEP (64 ビットまたは 128 ビット)]、または [CKIP (64 ビットまたは 128 ビット)] を選択します。

- 802.1X 認証を有効にする: 無効。

- 暗号化レベル: 64 ビットまたは 128 ビット: 64 ビットと 128 ビットの暗号化を切り替えると、以前の設定は消去され、新しいキーの入力が必要となります。

- キー インデックス: 1、 2、3、または 4 を選択します。キー インデックスを変更して、パスワードを 4 つまで指定します。

- ワイヤレス セキュリティ パスワード (暗号化キー): ワイヤレス ネットワーク パスワード (暗号化キー) を入力します。このパスワードは、ワイヤレス アクセス ポイントまたはルータが使用するものと同じです。このパスワードがわからない場合は、管理者にお問い合わせください。

- パス フレーズ (64 ビット): 英数半角文字(0-9、a-z および A-Z)を 5 文字入力します。

- 16 進キー (64 ビット): 16 進文字 (0-9、A-F) を 10 文字入力します。

- パス フレーズ (128 ビット): 13 個の英数半角文字(0-9、a-z および A-Z)を入力します。

- 16 進キー (128 ビット): 16 進文字 (0-9、A-F) を 26 文字入力します。

WPA - パーソナルまたは WPA2 - パーソナル ネットワーク認証を使用する Windows XP* プロファイルの作成

WPA (Wi-Fi Protected Access) は、データ保護とワイヤレス ネットワークへのアクセス制御を大幅に向上するセキュリティ方式です。WPA - パーソナルではキー交換が実施され、動的な暗号化キーでのみ機能します。ご使用のワイヤレス アクセス ポイントやルータが WPA パーソナルまたは WPA2 パーソナルをサポートする場合は、アクセス ポイントで有効にし、長い強力なパスワードを設定するとよいでしょう。RADIUS や AAA サーバーのない個人またはホーム ネットワークでは、Wi-Fi Protected Access (WPA) を使用します。

- WPA パーソナル: 小規模なネットワークに対して強力なデータ保護を提供し、無許可のネットワーク アクセスを防止するワイヤレス セキュリティ方式。Temporal Key Integrity Protocol (TKIP)、AES-CCMP 暗号化を使用し、PSK (pre-shared key) を使用して無許可のネットワーク アクセスから保護します。

- WPA2 パーソナル: 小規模なネットワークに対してより強力なデータ保護を提供し、無許可のネットワーク アクセスを防止する WPA へのフォローオン ワイヤレス セキュリティ方式。

注: WPA - パーソナルと WPA2 - パーソナルは相互接続可能です。

一部のセキュリティ ソリューションは、ご使用のコンピュータのオペレーティング システムではサポートされていない可能性があり、その他のソフトウェアや一部のハードウェア、無線 LAN インフラストラクチャ サポートを必要とする場合があります。詳細は、コンピュータの製造元に確認してください。

WPA-パーソナルまたは WPA2-パーソナル ネットワーク認証を持つプロファイルを追加するには次の手順に従います。

-

WiFi 接続ユーティリティのメイン ウィンドウで[プロファイル] をクリックします。

あるいは管理者として行動する場合は、[管理者ツール] を開きます。

- [プロファイル] リスト/タブで、[追加] をクリックして、[WiFi プロファイルの作成] の [一般設定] ページを開きます。

- プロファイル名: プロファイル名を入力します。

- WiFi ネットワーク名 (SSID): ネットワーク ID を入力します。

- 操作モード: [ネットワーク (インフラストラクチャ通信)] をクリックします。(管理者ツールを使用している場合、このパラメータは [インフラストラクチャ] に設定されます。)

- 管理プロファイルのタイプ:

持続またはログオン前/共通があります。 (このステップは管理者ツールを使用しているときのみに適用されます。)

- [次へ] をクリックして [セキュリティ設定] を開きます。

- [エンタープライズ セキュリティ] をクリックします。

- ネットワーク認証: [WPA - パーソナル] または [WPA2 - パーソナル] を選択します。セキュリティの概要を参照してください。

- データ暗号化: [TKIP] または [AES-CCMP] を選択します 。

- パスワード: 8〜63 文字のフレーズを入力します。このパスワードは長ければ長いほど、ワイヤレス ネットワークのセキュリティが強化されます。アクセス ポイントに入力したパスワードは、このコンピュータと、同一ワイヤレス ネットワークにアクセスするすべてのワイヤレス デバイスで使用します。

WPA - エンタープライズまたは WPA2 - エンタープライズ ネットワーク認証を使用する Windows XP* プロファイルの作成

WPA2 - エンタープライズでは認証サーバーが必要となります。

- WPA-エンタープライズ: 複数ユーザーや大規模な管理ネットワークに対して強力なデータ保護を提供するワイヤレス セキュリティ方式。TKIP または AES-CCMP 暗号化による 802.1X 認証フレームワークを使用し、認証サーバーを通してネットワーク ユーザーを確認することで無許可のネットワーク アクセスを防止します。

- WPA2 エンタープライズ: 複数ユーザーや大規模な管理ネットワークに対してより強力なデータ保護を提供するフォローオン ワイヤレス セキュリティ方式。認証サーバーを通してネットワーク ユーザーを確認することで無許可のネットワーク アクセスを防止します。

注: WPA - エンタープライズと WPA2 - エンタープライズは相互接続可能です。

WPA-エンタープライズまたは WPA2-エンタープライズ認証を持つプロファイルを追加するには次の手順に従います。

- 管理者から RADIUS サーバーにユーザー名とパスワードを取得してください。

- 一部の認証方式では、クライアント証明書を取得してインストールする必要があります。詳細については、TLS 認証を使用するプロファイルの作成を参照するか、管理者に問い合わせてください。

-

WiFi 接続ユーティリティのメイン ウィンドウで[プロファイル] をクリックします。

あるいは管理者として行動する場合は、[管理者ツール] を開きます。

- [プロファイル] リストで、[追加] をクリックして、[WiFi プロファイルの作成] の [一般設定] ページを開きます。

- プロファイル名: プロファイル名を入力します。

- WiFi ネットワーク名 (SSID): ネットワーク ID を入力します。

- 操作モード: [ネットワーク (インフラストラクチャ通信)] をクリックします。(管理者ツールを使用している場合、このパラメータは [インフラストラクチャ] に設定されます。)

- 管理プロファイルのタイプ:

持続またはログオン前/共通があります。 (このステップは管理者ツールを使用しているときのみに適用されます。)

- [次へ] をクリックして [セキュリティ設定] を開きます。

- [エンタープライズ セキュリティ] をクリックします。

- ネットワーク認証: [WPA - エンタープライズ] または [WPA2 - エンタープライズ] を選択します。

- データ暗号化: [TKIP] または [AES-CCMP] を選択します 。

- 802.1X 認証を有効にする: デフォルトで選択されています。

- 認証の種類: 次のいずれかを選択します。EAP-SIM、LEAP、TLS、TTLS、PEAP、または EAP-FAST。

802.1X 認証タイプを使用してネットワーク プロファイルを設定する

WEP データ暗号化と EAP-SIM ネットワーク認証を使用する Windows XP* プロファイルの作成

EAP-SIM は、クライアント アダプタと RADIUS サーバーから派生した動的セッション ベースの WEP キーを使用してデータを暗号化します。EAP-SIM では、 Subscriber Identity Module (SIM) カードと通信するのにユーザーの確認コード、または PIN を入力する必要があります。SIM カードは、GSM (Global System for Mobile Communications) ベースのデジタル携帯ネットワークで使用される、特殊なスマート カードです。

EAP-SIM 認証を持つプロファイルを追加するには次の手順に従います。

-

WiFi 接続ユーティリティのメイン ウィンドウで[プロファイル] をクリックします。

あるいは管理者として行動する場合は、[管理者ツール] を開きます。

- [プロファイル] リストで、[追加] をクリックして、[WiFi プロファイルの作成] の [一般設定] ページを開きます。

- プロファイル名: プロファイル名を入力します。

- WiFi ネットワーク名 (SSID): ネットワーク ID を入力します。

- 操作モード: [ネットワーク (インフラストラクチャ通信)] をクリックします。(管理者ツールを使用している場合、このパラメータは [インフラストラクチャ] に設定されます。)

- 管理プロファイルのタイプ:

[ログオン前/共通] を選択します。 (このステップは管理者ツールを使用しているときにのみ使用してください。EAP-SIM は、持続プロファイルでは使用できません。)

- [次へ] をクリックして [セキュリティ設定] を開きます。

- [エンタープライズ セキュリティ] をクリックします。

- ネットワーク認証: [オープン システム] を選択します(推奨)。

- データ暗号化: [WEP] を選択します。

- [802.1X を有効にする] をクリックします。

- 認証の種類: [EAP-SIM] を選択します。

EAP-SIM 認証は、以下で使用できます。

- ネットワーク認証方式: オープン システム、共有、WPA - エンタープライズ、および WPA2 - エンタープライズ。

- データ暗号化方式: なし、WEP、TKIP、AES-CCMP、CKIP。

EAP-SIM ユーザー (省略可)

- [ユーザー名 (ID) を指定する] をクリックします。

- [ユーザー名] で、 SIM カードに割り当てられているユーザー名を入力します。

- [OK] をクリックします。

EAP-AKA ネットワーク認証を使用する Windows XP* プロファイルの作成

EAP-AKA (Extensible Authentication Protocol Method for UMTS Authentication and Key Agreement) は、USIM (UMTS Subscriber Identity Module) を使用する、認証およびセッション鍵配布用の EAP メカニズムです。USIM カードは、携帯ネットワークでユーザー認証に使用されるスマート カードです。

EAP-AKA 認証は以下で使用できます。

- ネットワーク認証方式: オープン システム、WPA - エンタープライズ、WPA2 - エンタープライズ

- データ暗号化方式: オープン システム認証には WEP または CKIP、エンタープライズ認証には TKIP または AES-CCMP。

EAP-AKA はエンタープライズ セキュリティを使用し、ネットワーク認証には、オープン システム、WPA - エンタープライズ、または WPA2 - エンタープライズを使用できます。

EAP-AKA 認証を持つプロファイルを追加するには次の手順に従います。

-

WiFi 接続ユーティリティのメイン ウィンドウで[プロファイル] をクリックします。

あるいは管理者として行動する場合は、[管理者ツール] を開きます。

- [プロファイル] リストで、[追加] をクリックして、[WiFi プロファイルの作成] の [一般設定] ページを開きます。

- プロファイル名: プロファイル名を入力します。

- WiFi ネットワーク名 (SSID): ネットワーク ID を入力します。

- 操作モード: [ネットワーク (インフラストラクチャ通信)] をクリックします。(管理者ツールを使用している場合、このパラメータは [インフラストラクチャ] に設定されます。)

- 管理プロファイルのタイプ:

[ログオン前/共通] を選択します。 (このステップは管理者ツールを使用しているときにのみ使用してください。EAP-SIM は、持続プロファイルでは使用できません。)

- [次へ] をクリックして [セキュリティ設定] を開きます。

- [エンタープライズ セキュリティ] をクリックします。

- ネットワーク認証: [オープン システム]、[WPA - エンタープライズ] または [WPA2 - エンタープライズ] を選択します。

- データ暗号化: オープン システム 認証のためにWEP または CKIP を選択して、エンタープライズ認証のために TKIP または AES-CCMP を選択します。

- [802.1X を有効にする] が選択されていない場合はクリックします。

- 認証の種類: [EAP-AKA] を選択します。

EAP-AKA ユーザー (省略可)

- [ユーザー名 (ID) を指定する] をクリックします。

- [ユーザー名] で、 USIM カードに割り当てられているユーザー名を入力します。

- [OK] をクリックします。

TLS ネットワーク認証を使用する Windows XP* プロファイルの作成

これらの設定では、ユーザーの認証に使用されるプロトコルと必要な情報が定義されます。TLS (Transport Layer Security) 認証は双方向の認証方式で、デジタル証明書のみを使用してクライアントとサーバーを確認します。

TLS 認証を持つプロファイルを追加するには次の手順に従います。

-

WiFi 接続ユーティリティのメイン ウィンドウで[プロファイル] をクリックします。

あるいは管理者として行動する場合は、[管理者ツール] を開きます。

- [プロファイル] リストで、[追加] をクリックして、[WiFi プロファイルの作成] の [一般設定] ページを開きます。

- プロファイル名: プロファイル名を入力します。

- WiFi ネットワーク名 (SSID): ネットワーク ID を入力します。

- 操作モード: [ネットワーク (インフラストラクチャ通信)] をクリックします。(管理者ツールを使用している場合、このパラメータは [インフラストラクチャ] に設定されます。)

- 管理プロファイルのタイプ:

持続またはログオン前/共通があります。 (このステップは管理者ツールを使用しているときのみに適用されます。)

- [次へ] をクリックして [セキュリティ設定] を開きます。

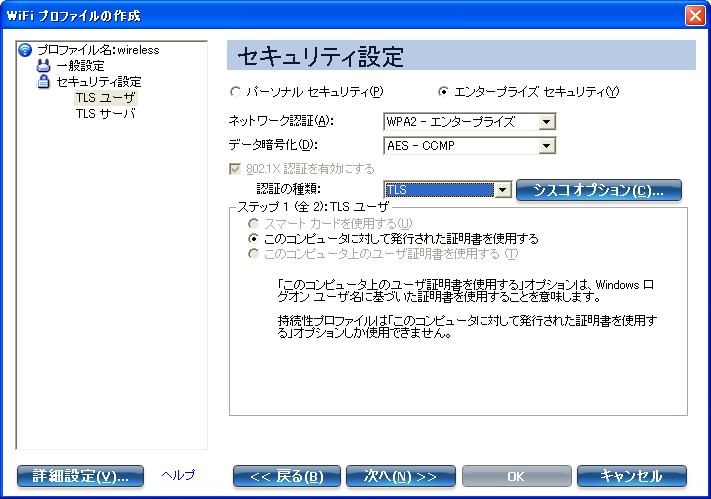

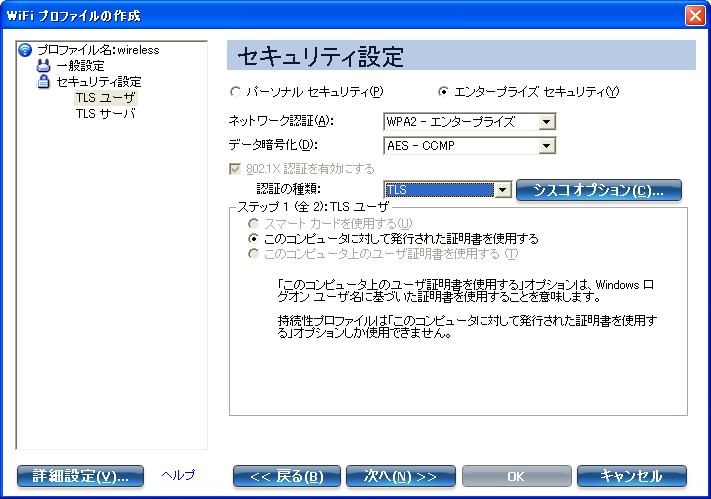

- [エンタープライズ セキュリティ] をクリックします。

- ネットワーク認証: [WPA - エンタープライズ] または [WPA2 - エンタープライズ] を選択します(推奨)。

- データ暗号化: [AES-CCMP] を選択します (推奨)。

- 802.1X 認証を有効にする: デフォルトで選択されています。

- 認証の種類: この接続に使用するために [TLS] を選択します。

ステップ 1 (全 2): TLS ユーザー

- クライアント証明書を取得してインストールします。詳細については、TLS 認証を使用するプロファイルの作成を参照するか、システム管理者に問い合わせてください。

- 次のいずれかを選択します。[スマート カードを使用する] 、[このコンピュータに対して発行された証明書を使用する]、あるいは [このコンピュータ上のユーザー証明書を使用する] のいずれかです。

- [次へ] をクリックして [TLS サーバー設定 ] を開きます。

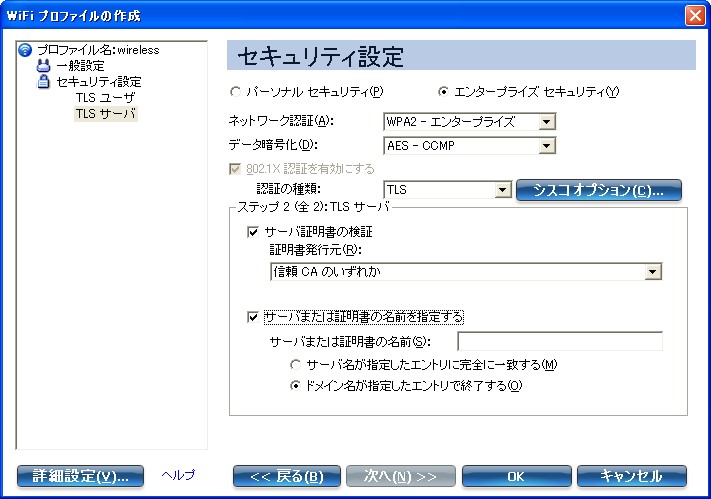

ステップ 2 (全 2): TLS サーバ

- 次のいずれかのクリデンシャル取得方法を選択します。[サーバ証明書の検証] または [サーバまたは証明書の名前を指定する] のいずれかです。

- [OK] をクリックします。プロファイルがプロファイル リストに追加されます。

- プロファイル リストの最後にある新しいプロファイルをクリックします。上向きと下向きの矢印を使用して、プロファイルの優先度を変更します。

- [接続] をクリックして、選択されたワイヤレス ネットワークに接続します。

- [OK] をクリックしてインテル PROSet/Wireless WiFi を閉じます。

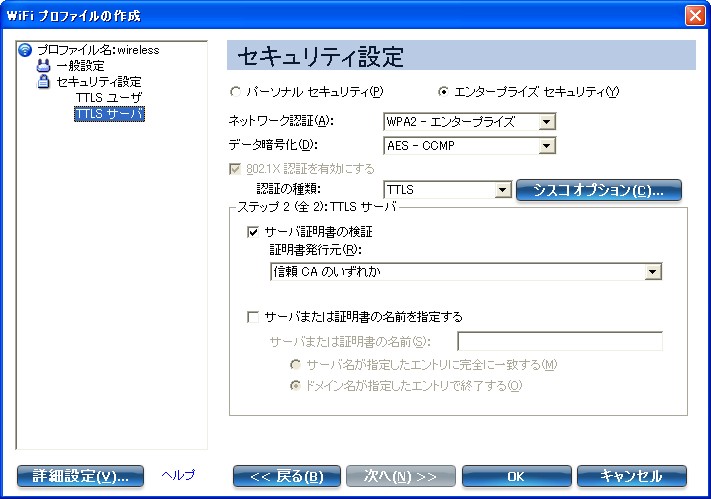

TLLS ネットワーク認証を使用する Windows XP* プロファイルの作成

TTLS 認証: これらの設定では、ユーザーの認証に使用されるプロトコルと必要な情報が定義されます。クライアントは EAP-TLS を使用してサーバーを検証し、クライアントとサーバー間に TLS 暗号化チャネルが作成されます。クライアントは、別の認証プロトコルを使用できます。パスワード ベースのプロトコルは、保護された TLS 暗号化チャネルで送信されます。

TTLS 認証を使用するクライアントをセットアップするには:

-

WiFi 接続ユーティリティのメイン ウィンドウで[プロファイル] をクリックします。

あるいは管理者として行動する場合は、[管理者ツール] を開きます。

- [プロファイル] リストで、[追加] をクリックして、[WiFi プロファイルの作成] の [一般設定] ページを開きます。

- プロファイル名: プロファイル名を入力します。

- WiFi ネットワーク名 (SSID): ネットワーク ID を入力します。

- 操作モード: [ネットワーク (インフラストラクチャ通信)] をクリックします。(管理者ツールを使用している場合、このパラメータは [インフラストラクチャ] に設定されます。)

- 管理プロファイルのタイプ:

持続またはログオン前/共通があります。 (このステップは管理者ツールを使用しているときのみに適用されます。)

- [次へ] をクリックして [セキュリティ設定] を開きます。

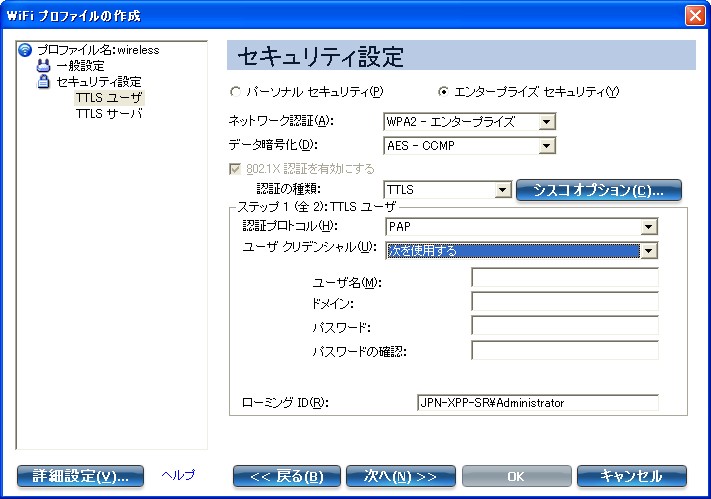

- [エンタープライズ セキュリティ] をクリックします。

- ネットワーク認証: [WPA - エンタープライズ ] または [WPA2 - エンタープライズ] (推奨) を選択します。

- データ暗号化: [TKIP] または [AES-CCMP ] (推奨) を選択します。

- 802.1X 認証を有効にする: デフォルトで選択されています。

- 認証の種類: この接続に使用するために [TTLS] を選択します。

ステップ 1 (全 2): TTLS ユーザー

- 認証プロトコル: このパラメータは、TTLS トンネルで使用されている認証プロトコルを指定します。次のプロトコルがあります。PAP(デフォルト)、CHAP、MS-CHAP、および MS-CHAP-V2。詳細は、セキュリティの概要を参照してください。

- ユーザー クリデンシャル: PAP、CHAP、MS-CHAP、および MS-CHAP-V2 プロトコルを使用するには、次の認証方式のいずれかを選択します。[Windows ログオンを使用する]、[接続するたびにプロンプトを表示する]、または [次を使用する] のいずれかです。

- ローミング ID: [ローミング ID] はこのフィールドに生成されるか、あるいは %domain%\%username% を既定のフォーマットとして使いローミング ID を入力することができます。

802.1X Microsoft IAS RADIUS を認証サーバーとして使用すると、認証サーバーは インテル(R) PROSet/Wireless WiFi ソフトウェアからのローミング ID ユーザー名を使用し、認証プロトコル MS-CHAP-V2 ユーザー名を無視してデバイスを認証します。Microsoft IAS RADIUS は、ローミング ID に有効なユーザー名 (dotNet ユーザー) のみを受け入れます。他の認証サーバーでは、ローミング ID は省略可能です。したがって、真の ID ではなくリアルム (anonymous@myrealm など) をローミング ID に使用することを推奨します。

- [次へ] をクリックして [TTLS サーバー設定] を開きます。

ステップ 2 (全 2): TTLS サーバー

- 次のいずれかのクリデンシャル取得方法を選択します。[サーバ証明書の検証] または [サーバまたは証明書の名前を指定する] のいずれかです。

- [OK] をクリックして設定を保存し、ページを閉じます。

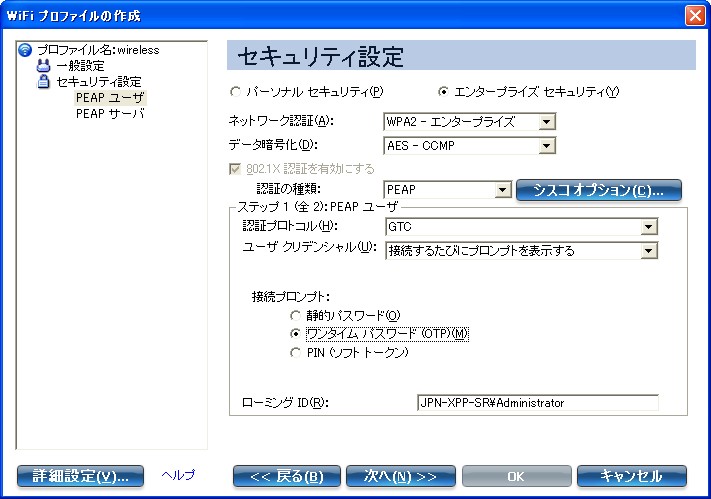

PEAP ネットワーク認証を使用する Windows XP* プロファイルの作成

PEAP 認証: PEAP 設定は、クライアントを認証サーバーで認証する際に必要になります。クライアントは EAP-TLS を使用してサーバーを検証し、クライアントとサーバー間に TLS 暗号化チャネルが作成されます。クライアントは、この暗号化チャネルを通じたサーバーの検証で、別の EAP プロトコルを使用することもできます。 たとえば、MS-CHAP (Microsoft Challenge Authentication Protocol) バージョン 2 などです。チャレンジ/応答パケットは、保護された TLS 暗号化チャネルで送信されます。次の例で、PEAP 認証を使用して、AES-CCMP TKIP または 暗号化と WPA を使用する方法を説明します。

ネットワーク認証を使用するクライアントをセットアップするには: クライアント証明書を取得してインストールします。詳細については、TLS 認証を使用する Windows XP*プロファイルの作成を参照するか、管理者に問い合わせてください。

-

WiFi 接続ユーティリティのメイン ウィンドウで[プロファイル] をクリックします。

あるいは管理者として行動する場合は、[管理者ツール] を開きます。

- [プロファイル] リストで、[追加] をクリックして、[WiFi プロファイルの作成] の [一般設定] ページを開きます。

- プロファイル名: プロファイル名を入力します。

- WiFi ネットワーク名 (SSID): ネットワーク ID を入力します。

- 操作モード: [ネットワーク (インフラストラクチャ通信)] をクリックします。(管理者ツールを使用している場合、このパラメータは [インフラストラクチャ] に設定されます。)

- 管理プロファイルのタイプ:

持続またはログオン前/共通があります。 (このステップは管理者ツールを使用しているときのみに適用されます。)

- [次へ] をクリックして [セキュリティ設定] を開きます。

- [エンタープライズ セキュリティ] をクリックします。

- ネットワーク認証: [WPA - エンタープライズ] または [WPA2 - エンタープライズ] を選択します(推奨)。

- データ暗号化: 次のいずれかを選択します。[AES-CCMP] を推奨します。

- 802.1X 認証を有効にする: デフォルトで選択されています。

- 認証の種類: この接続に使用するために [PEAP ] を選択します。

ステップ 1 (全 2): PEAP ユーザー

PEAP は Transport Layer Security (TLS) に依存し、EAP の一般的なトークン カード (GTC) およびワンタイム パスワード (OTP) などの暗号化されていない認証タイプを使用することができます。

- 認証プロトコル: [GTC]、[MS-CHAP-V2] (デフォルト)、または [TLS] を選択します。認証プロトコルを参照してください。

- ユーザー クリデンシャル: GTC または MS-CHAP-V2 の場合は、次のいずれかを選択します。[Windows ログオンを使用する]、[接続するたびにプロンプトを表示する]、または [次を使用する] のいずれかです。[スマート カードを使用する] 、[このコンピュータに対して発行された証明書を使用する]、あるいは [このコンピュータ上のユーザー証明書を使用する] のいずれかです。(管理者プロファイルを作成する場合は、[このコンピュータに対して発行された証明書を使用する] のみ使用できます。)

- ローミング ID: [ローミング ID] はこのフィールドに生成されるか、あるいは %domain%\%username% を既定のフォーマットとして使いローミング ID を入力することができます。

802.1X Microsoft IAS RADIUS を認証サーバーとして使用すると、認証サーバーは インテル(R) PROSet/Wireless WiFi ソフトウェアからのローミング ID ユーザー名を使用し、認証プロトコル MS-CHAP-V2 ユーザー名を無視してデバイスを認証します。Microsoft IAS RADIUS は、ローミング ID に有効なユーザー名 (dotNet ユーザー) のみを受け入れます。他の認証サーバーでは、ローミング ID は省略可能です。したがって、真の ID ではなくリアルム (anonymous@myrealm など) をローミング ID に使用することを推奨します。

ローミング ID を設定して複数ユーザーをサポートする:

Windows のログオン クリデンシャルに基づくローミング ID を必要とする

ログオン前/共通プロファイルを使用している場合、プロファイルの作成者は、%ユーザー名% と %ドメイン% を使用してローミング ID を追加できます。ローミング ID は解析され、適切なログオン情報がキーワードに替わります。これは、複数のユーザーがプロファイルを共有しながら、ローミング ID を設定する場合に最大の柔軟性を持たせることができます。

適切なローミング ID の形式は、認証サーバーのユーザー ガイドを参照してください。以下の形式を使用できます。

%domain%\%user_name%

%user_name%@%domain%

%user_name%@%domain%.com

%user_name%@mynetwork.com

[ローミング ID] フィールドが空白の場合、デフォルトで %ドメイン%\%ユーザー名% が使用されます。

クリデンシャルに関する注意事項: このユーザー名とドメインは、クライアントの認証に先立って管理者が認証サーバーに設定したユーザー名と一致する必要があります。ユーザー名では大文字と小文字が区別されます。このユーザー名で、TLS トンネルの認証プロトコルで認証の際に送信される ID が指定されます。このユーザー ID は、暗号化チャネルが検証および確立された後に、サーバーに安全に転送されます。

認証プロトコル

このパラメータは、TTLS トンネルで使用されている認証プロトコルを指定します。GTC、MS-CHAP-V2 (デフォルト)、または TLS 認証プロトコルで PEAP 認証を使用するプロファイルを設定する手順を次に示します。

Generic Token Card (GTC)

ワンタイム パスワードを設定するには:

- 認証プロトコル: [GTC] (Generic Token Card) を選択します。

- ユーザー クリデンシャル: [接続するたびにプロンプトを表示する] を選択します。(これは、パーソナル プロファイルの作成時にのみ使用できます。IT プロファイルでは使用できません。)

- 接続プロンプト: 次のいずれかを選択します。

| 名前 |

説明 |

| 静的パスワード |

接続時にユーザーのクリデンシャルを入力します。 |

| ワンタイム パスワード (OTP) |

ハードウェア トークン デバイスからパスワードを取得します。 |

| PIN (ソフト トークン) |

ソフト トークン プログラムからパスワードを取得します。 |

注: 管理者が管理者ツールの [クリデンシャルのキャッシュ ] 設定をクリアした場合、[接続するたびにプロンプトを表示する] オプションは使用できません。詳細は、管理者アプリケーション設定を参照してください。

- [OK] をクリックします。

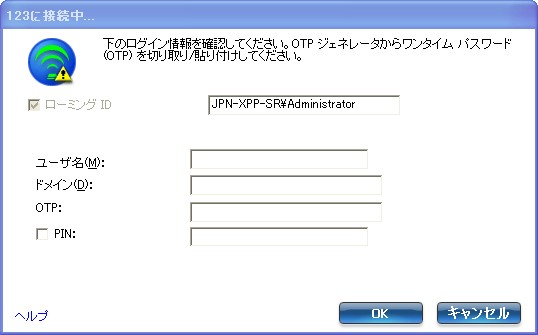

- ユーザーとして操作している場合は、次の 3 つの手順に従ってください。

- WiFi ネットワーク リストでプロファイルを選択します。

- [接続] をクリックします。ユーザー名、ドメイン、OTP を入力するよう求められます。

- [OK] をクリックします。ログ情報を確認するように求められます。

MS-CHAP-V2: このパラメータは、PEAP トンネルで使用されている認証プロトコルを指定します。

- ユーザー クリデンシャル: 次のいずれかを選択します。[Windows ログオンを使用する]、[接続するたびにプロンプトを表示する]、または [次を使用する] のいずれかです。

- [次へ] をクリックして [PEAP サーバー設定] を開きます。

TLS: TLS (Transport Layer Security) 認証は双方向の認証方式で、デジタル証明書のみを使用してクライアントとサーバーを確認します。

- クライアント証明書を取得してインストールします。詳細については、TLS 認証を使用する Windows XP*プロファイルの作成を参照するか、システム管理者に問い合わせてください。

- 次のいずれかを選択します。[スマート カードを使用する] 、[このコンピュータに対して発行された証明書を使用する]、あるいは [このコンピュータ上のユーザー証明書を使用する] のいずれかです。

- [次へ] をクリックして [PEAP サーバー設定] を開きます。

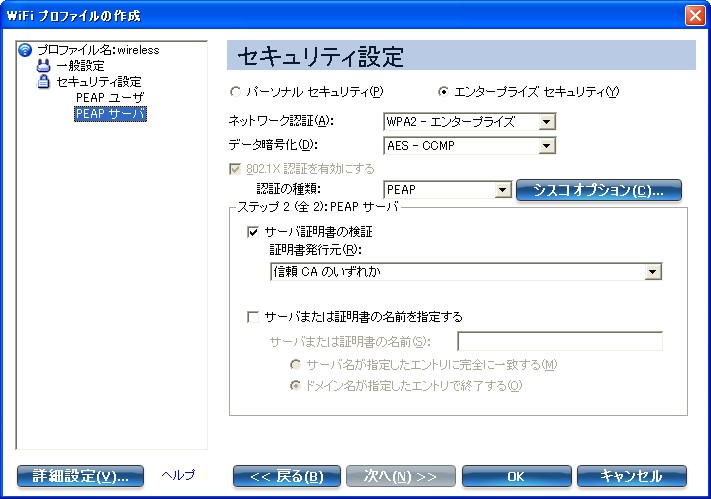

ステップ 2 (全 2): PEAP サーバー

- 次のいずれかのクリデンシャル取得方法を選択します。[サーバ証明書の検証] または [サーバまたは証明書の名前を指定する] のいずれかです。

- [OK] をクリックします。プロファイルがプロファイル リストに追加されます。

- プロファイル リストの最後にある新しいプロファイルをクリックします。上向きと下向きの矢印を使用して、プロファイルの優先度を変更します。

- [接続] をクリックして、選択されたワイヤレス ネットワークに接続します。

[セキュリティの設定] ページで [Windows ログオンを使用する] を選択せず、ユーザー クリデンシャルを設定しなかった場合は、このプロファイルではクリデンシャルは保存されません。ネットワークへの認証用の証明書を入力してください。

- [OK] をクリックしてインテル PROSet/Wireless WiFi を閉じます。

PEAP-TLS 証明書の自動登録

PEAP-TLS 証明書が拒否された場合に警告を発行したい場合には、[アプリケーションの設定] で [TLS 拒否証明書の警告を有効にする] を選択します。 証明書に無効なフィールド有効期限がある場合、次のいずれかの操作をする必要があると通知されます。

プロファイルの認証問題の可能性が検出されました。関連する証明書の有効期限が無効な可能性があります。次のオプションから 1 つ選択してください。

| コントロール |

説明 |

| 現在のパラメータを継続して使用する |

現在の証明書を使用して接続します。 |

| 証明書を手動で更新する |

別の証明書を選択するために [証明書の選択] ページが開きます。 |

| ローカル システムにある証明書に基づいて、証明書を自動的に更新する |

このオプションは、「発行先」および「発行元」フィールドが現在の証明書に一致し、「有効期限」がまだ期限切れになっていない 1 つ以上の証明書がローカルの保存先にある場合にのみ有効になります。このオプションが選択されている場合、アプリケーションは最初の有効な証明書を選択します。 |

| ログオン プロセス中に証明書を取得するためにログオフする (これはプロファイルを更新せず、自動登録用に設定された証明書のみに適用されます。) |

次回のログオン プロセス中に適切な証明書を取得する必要があるユーザーをログオフします。プロファイルは新しい証明書を選択するために更新する必要があります。 |

| 自動登録 |

通知: システムが証明書を自動的に取得しようとしています。お待ちください。証明書の取得を終了するには、[キャンセル] をクリックします。 |

| 今後このメッセージを表示しない |

次回セッションにおいて、ユーザーはこの手順を行わないことが可能です。選択したオプションは今後のセッションに使用されます。 |

LEAP ネットワーク認証を使用する Windows XP* プロファイルの作成

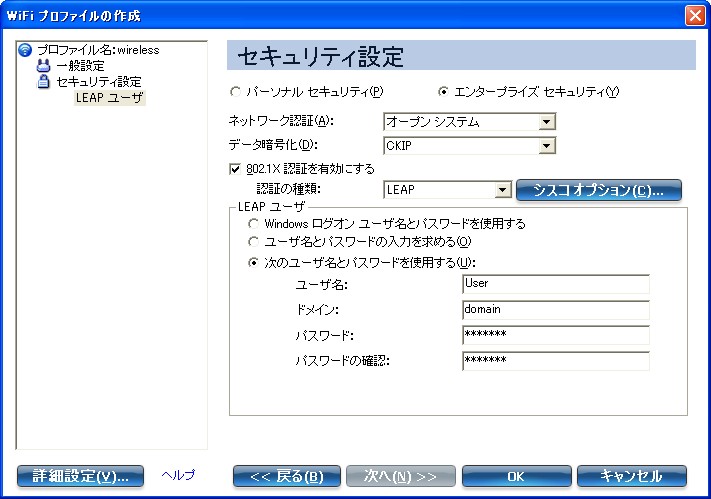

Cisco LEAP (Light Extensible Authentication Protocol) は 802.1X 認証タイプで、クライアントと RADIUS サーバー間の強力な相互認証をサポートしています。LEAP プロファイルの設定には、LEAP、CKIP および不正 AP 検索の統合が含まれます。LEAP 認証を使用するクライアントをセットアップするには:

-

WiFi 接続ユーティリティのメイン ウィンドウで[プロファイル] をクリックします。

あるいは管理者として行動する場合は、[管理者ツール] を開きます。

- [プロファイル] リストで [追加] をクリックします。[WiFi プロファイルの作成] の [一般設定] が開きます。

- プロファイル名: プロファイル名を入力します。

- WiFi ネットワーク名 (SSID): ネットワーク ID を入力します。

- 操作モード: [ネットワーク (インフラストラクチャ通信)] をクリックします。(管理者ツールを使用している場合、このパラメータは [インフラストラクチャ] に設定されます。)

- 管理プロファイルのタイプ:

持続またはログオン前/共通があります。 (このステップは管理者ツールを使用しているときのみに適用されます。)

- [次へ] をクリックして [セキュリティ設定] を開きます。

- [エンタープライズ セキュリティ] をクリックします。

- ネットワーク認証: [WPA - エンタープライズ ] または [WPA2 - エンタープライズ ] を選択します(推奨)。

- データ暗号化: [AES-CCMP] を推奨します。

- 802.1X 認証を有効にする: デフォルトで選択されています。

- 認証の種類: この接続に使用するために [LEAP ] を選択します。

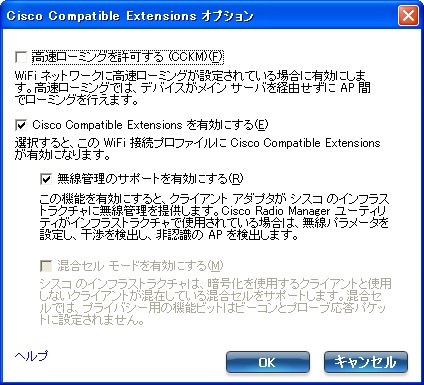

- [シスコ オプション] をクリックします。

-

[Cisco Compatible Extensions を有効にする] をクリックして、Cisco Compatible Extensions (CCX) セキュリティ (高速ローミングを許可する (CCKM)、無線管理のサポートを有効にする、 混合セル モードを有効にする) を有効にします。

- [無線管理のサポートを有効にする] をクリックして、非認識のアクセス ポイントを検出します。

- [OK] をクリックして、[セキュリティ設定] に戻ります。

LEAP ユーザー:

- 次のいずれかの認証方式を選択します。[管理プロファイルのタイプ] で [持続] を選択した場合 ([ログオン前/共通] を選択したかどうかにかかわらず) は、[次のユーザー名とパスワードを使用する] のみ使用できます。[ログオン前/共通] のみを選択した場合は、両方の認証方式が使用できます。

- [OK] をクリックして設定を保存し、ページを閉じます。

EAP-FAST ネットワーク認証を使用する Windows XP* プロファイルの作成

Cisco Compatible Extensions バージョン 3 (CCXv3) では、PAC (protected access credentials) を使用してクライアントとサーバー間に認証トンネルを確立する EAP-FAST (Extensible Authentication Protocol-Flexible Authentication via Secure Tunneling) のサポートが追加されました。

Cisco Compatible Extensions, Version 4 (CCXv4) では、より高度のセキュリティを提供する方法が改善され、強化されたセキュリティ、モビリティ、サービスのクオリティ、およびネットワーク管理のイノベーションを提供します。

Cisco Compatible Extensions、バージョン 3 (CCXv3)

Cisco Compatible Extensions バージョン 3 (CCXv3) を使用して EAP-FAST 認証によりクライアントを設定するには:

-

WiFi 接続ユーティリティのメイン ウィンドウで[プロファイル] をクリックします。

あるいは管理者として行動する場合は、[管理者ツール] を開きます。

- [プロファイル] リストで、[追加] をクリックして、[WiFi プロファイルの作成] の [一般設定] ページを開きます。

- WiFi ネットワーク名 (SSID): ネットワーク ID を入力します。

- プロファイル名: プロファイル名を入力します。

- 操作モード: [ネットワーク (インフラストラクチャ通信)] をクリックします。(管理者ツールを使用している場合、このパラメータは [インフラストラクチャ] に設定されます。)

- 管理プロファイルのタイプ:

持続またはログオン前/共通があります。 (このステップは管理者ツールを使用しているときのみに適用されます。)

- [次へ] をクリックして [セキュリティ設定] を開きます。

- [エンタープライズ セキュリティ] をクリックします。

- ネットワーク認証: [WPA - エンタープライズ ] または [WPA2 - エンタープライズ ] を選択します(推奨)。

- データ暗号化: [AES-CCMP] を推奨します。

- 802.1X 認証を有効にする: デフォルトで選択されています。

- 認証の種類: この接続に使用するために EAP-FAST をクリックします。

ステップ 1 (全 2): EAP-FAST プロビジョニング

- [EAP-FAST 拡張を無効にする (CCXv4) ] をクリックして、サーバー非認証 TLS トンネル内での提供を許可します (非認証 TLS サーバー提供モード)。

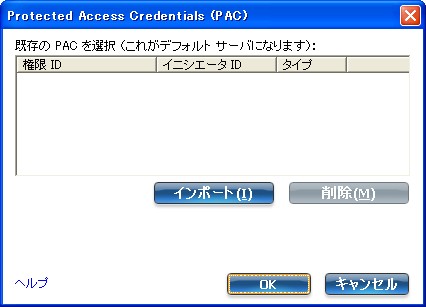

- [サーバーの選択] をクリックすると、既にこのコンピュータに提供済みで常駐している認証なしの PAC がすべて表示されます。

注: プロビジョン済みの PAC が有効の場合、WiFi 接続ユーティリティはユーザーに PAC を受け入れるように指示しません。PAC が無効の場合、WiFi 接続ユーティリティは自動プロビジョンに失敗します。ワイヤレス イベント ビューアにステータス メッセージが表示されるので、管理者はユーザーのコンピュータ上で閲覧できます。

- PAC をインポートするには:

- [サーバーの選択 ] をクリックして Protected Access Credentials (PAC) リストを開きます。

- [インポート ] をクリックして、このコンピュータまたはサーバーにある PAC をインポートします。

- PAC を選択して [開く] をクリックします。

- PAC パスワードを入力します (省略可)。

- [OK] をクリックして、このページを閉じます。選択した PAC が PAC リストに追加されます。

- [次へ] をクリックしてクリデンシャル取得方法を選択するか、[OK] をクリックして、EAP-FAST 設定を保存してプロファイル リストに戻ります。この PAC はこのワイヤレス プロファイルに使用されます。

ステップ 2 (全 2): EAP-FAST の追加情報

確立されたトンネルでクライアントの認証を行うために、クライアントは認証するユーザー名とパスワードを送信し、クライアントの許可ポリシーを確立します。

- [ユーザー クリデンシャル] をクリックして、次のいずれかのクリデンシャルを取得する方式を選択します。[Windows ログオンを使用する]、[接続するたびにプロンプトを表示する]、または [次を使用する] のいずれかです。

- [OK] をクリックして設定を保存し、ページを閉じます。サーバーの検証は必要ありません。

Cisco Compatible Extensions、バージョン 4 (CCXv4)

Cisco Compatible Extensions バージョン 4 (CCXv4) を使用して EAP-FAST 認証によりクライアントを設定するには:

-

WiFi 接続ユーティリティのメイン ウィンドウで[プロファイル] をクリックします。

あるいは管理者として行動する場合は、[管理者ツール] を開きます。

- [プロファイル] リストで、[追加] をクリックして、[WiFi プロファイルの作成] の [一般設定] ページを開きます。

- WiFi ネットワーク名 (SSID): ネットワーク ID を入力します。

- プロファイル名: プロファイル名を入力します。

- 操作モード: [ネットワーク (インフラストラクチャ通信)] をクリックします。(管理者ツールを使用している場合、このパラメータは [インフラストラクチャ] に設定されます。)

- 管理プロファイルのタイプ:

持続またはログオン前/共通があります。 (このステップは管理者ツールを使用しているときのみに適用されます。)

- [次へ] をクリックして [セキュリティ設定] を開きます。

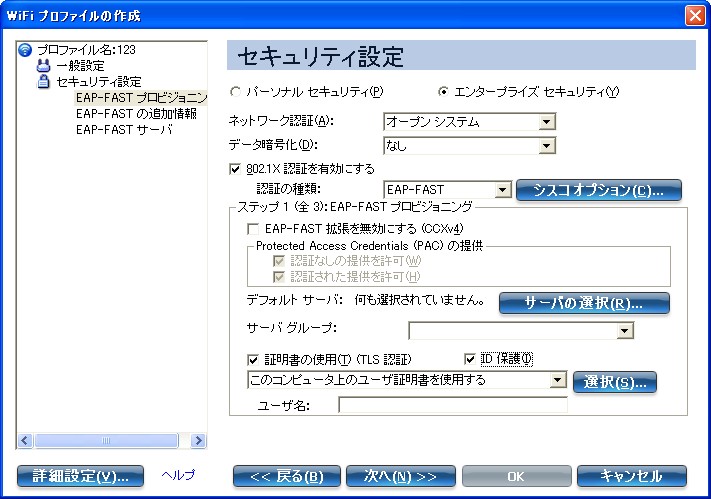

- [エンタープライズ セキュリティ] をクリックします。

- ネットワーク認証: [WPA - エンタープライズ ] または [WPA2 - エンタープライズ ] を選択します(推奨)。

- データ暗号化: [AES-CCMP] を推奨します。

- 802.1X 認証を有効にする: 選択済み。

- 認証の種類: この接続に使用するために EAP-FAST をクリックします。

ステップ 1 (全 3): EAP-FAST プロビジョニング

CCXv では、EAP-FAST はプロビジョニングに次の 2 つのモードのサポートします。

- サーバー認証モード: サーバー認証 TLS トンネル内でのプロビジョニングを行います。

- サーバー認証なしのモード: 認証なし TLS トンネル内でのプロビジョニングを行います。

注: サーバー認証モードは、たとえ EAP-MS-CHAP-V2 が内的モードとして使用されている場合でも、サーバー認証なしのモードに比べ、はるかにセキュリティ上の利点を提供します。このモードは、MS-CHAP-V2 を強化する前にサーバーの認証性を検証して、EAP-MS-CHAP-V2 交換を媒介者による攻撃から保護します。そのため、可能な限り、サーバー認証モードを使用してください。証明書または公開鍵をサーバーの認証に使用できる場合、EAP-FAST ピアーはサーバー認証モードを使用して、最適なセキュリティを実践する必要があります。

Protected Access Credentials (PAC) の提供:

EAP-FAST では、交換するユーザー クリデンシャルを PAC キーを使って保護します。すべての EAP-FAST 認証者は、認証 ID (A-ID) で識別されます。ローカル認証は、その A-ID を認証クライアントに送り、認証クライアントはそのデータベースに一致する A-ID があるか調べます。認証クライアントが A-ID を認識しない場合は、新しい PAC を要求します。

注: プロビジョン済みの Protected Access Credential (PAC) が有効なら、WiFi 接続ユーティリティはユーザーに PAC を受け入れるように指示しません。PAC が無効の場合、WiFi 接続ユーティリティは自動プロビジョンに失敗します。ワイヤレス イベント ビューアにステータス メッセージが表示されるので、管理者はユーザーのコンピュータ上で閲覧できます。

- [EAP-FAST 拡張を無効にする (CCXv4) ] が選択されていないことを確認します。デフォルトでは [認証なしの提供を許可する] と [認証された提供を許可する] が選択されます。デフォルト サーバーから PAC が選択されると、これらの提供方式をいずれかを選択解除できます。

- デフォルト サーバー: デフォルトで [なし] が選択されています。[サーバーの選択] をクリックして、デフォルトの PAC 証明サーバーから PAC を選択するか、[サーバー グループ] リストからサーバーを選択します。EAP-FAST のデフォルト サーバー (PAC 許可) 選択ページが開きます。

注: サーバー グループは、Cisco Compatible Extensions バージョン 4 (CCXv4) または 権限 ID (A-ID) グループ設定を含む管理者パッケージがインストールされている場合のみ表示されます。

PAC の配信は、手動で行うこともできます (アウトオブバンド)。手動提供では、ACS サーバー上でユーザーの PAC を作成し、ユーザーのコンピュータにインポートします。PAC ファイルは、PAC のインポート中にユーザーが入力するパスワードで保護することができます。

- PAC をインポートするには:

- PAC サーバーから PAC をインポートするには、[インポート] をクリックします。

- [開く] をクリックし、

- PAC パスワードを入力します (省略可)。

- [OK] をクリックすると、このページが閉じます。このワイヤレス プロファイル用に選択した PAC を使用します。

EAP-FAST CCXv4 は、トンネルを確立するのに現在提供されている PAC 以上の他のクリデンシャルの提供をサポートします。サポートされるクリデンシャルのタイプには、トラステッド CA の証明書、マシンの認証を行うためのマシンのクリデンシャル、およびユーザー認証をバイパスするのに使用される一時ユーザー クリデンシャルが含まれます。

証明書の使用 (TLS 認証)

- [証明書の使用 (TLS 認証)] をクリックします。

- トンネルが保護されている場合は、[ID 保護] をクリックします。

- 次のいずれかを選択します。[スマート カードを使用する] 、[このコンピュータに対して発行された証明書を使用する]、あるいは [このコンピュータ上のユーザ証明書を使用する] のいずれかです。

- ユーザー名: ユーザー証明に割り当てられたユーザー名を入力します。

- [次へ] をクリックします。

ステップ 2 (全 3): EAP-FAST の追加情報

[証明書の使用 (TLS 認証)] と [このコンピュータでユーザー証明書を使用する] を選択した場合は、[次へ] をクリックして (ローミング ID は不要です)、ステップ 3 に進み、EAP_FAST サーバー証明書の設定を行います。EAP-FAST サーバー設定を行う必要がない場合は、[OK] をクリックして設定を保存し、[プロファイル] ページに戻ります。

[スマート カードを使用する] を選択した場合は、必要に応じてローミング ID を追加します。[OK] をクリックして設定を保存し、[プロファイル] ページに戻ります。

[証明書の使用 (TLS 認証)] を選択していない場合は、[次へ] をクリックして認証プロトコルを選択します。CCXv4 は追加のクリデンシャルまたは TLS 暗号スイートを許可してトンネルを確立します。

認証プロトコル: [GTC] または [MS-CHAP-V2] (デフォルト) を選択します。

Generic Token Card (GTC)

GTC はサーバー認証モードで使用できます。これは、ピアーが他のユーザー データベースを Lightweight Directory Access Protocol (LDAP) として使用し、ワンタイム パスワード (OTP) テクノロジがインバンド内で提供できるようにします。ただし、サーバー認証を確実に行う TLS 暗号スイートを使用した場合のみ、置き換えることができます。

ワンタイム パスワードを設定するには:

- 認証プロトコル: [GTC] (Generic Token Card) を選択します。

- ユーザー クリデンシャル: [接続するたびにプロンプトを表示する] を選択します。

- 接続プロンプト: 次のいずれかを選択します。

| 名前 |

説明 |

| 静的パスワード |

接続時にユーザーのクリデンシャルを入力します。 |

| ワンタイム パスワード (OTP) |

ハードウェア トークン デバイスからパスワードを取得します。 |

| PIN (ソフト トークン) |

ソフト トークン プログラムからパスワードを取得します。 |

- [OK] をクリックします。

- WiFi ネットワーク リストでプロファイルを選択します。

- [接続] をクリックします。ユーザー名、ドメイン、ワンタイム パスワード (OTP) を入力するよう求められます。

- [OK] をクリックします。

MS-CHAP-V2:このパラメータは、PEAP トンネルで使用されている認証プロトコルを指定します。

- 認証プロトコル: [MS-CHAP-V2] を選択します。

- ユーザーのクリデンシャルを選択します。[Windows ログオンを使用する]、[接続するたびにプロンプトを表示する]、または [次を使用する] のいずれかです。

- ローミング ID: [ローミング ID] はこのフィールドに生成されるか、あるいは %domain%\%username% を既定のフォーマットとして使いローミング ID を入力することができます。

802.1X Microsoft IAS RADIUS を認証サーバーとして使用すると、認証サーバーは インテル(R) PROSet/Wireless WiFi ソフトウェアからのローミング ID ユーザー名を使用し、認証プロトコル MS-CHAP-V2 ユーザー名を無視してデバイスを認証します。Microsoft IAS RADIUS は、ローミング ID に有効なユーザー名 (dotNet ユーザー) のみを受け入れます。他の認証サーバーでは、ローミング ID は省略可能です。したがって、真の ID ではなくリアルム (anonymous@myrealm など) をローミング ID に使用することを推奨します。

ステップ 3 (全 3): EAP-FAST サーバ

認証 TLS サーバー提供jモードは、トラステッド CA 証明書、自己署名サーバー証明書、またはサーバーの公開鍵および GTC を内的 EAP 方法として使用してサポートされます。

- 次のいずれかのクリデンシャル取得方法を選択します。[サーバ証明書の検証] または [サーバまたは証明書の名前を指定する] のいずれかです。

- [OK] をクリックしてセキュリティ設定を閉じます。

EAP-FAST ユーザー設定

注: ユーザーのコンピュータにエクスポートする管理者パッケージに管理者ツールのアプリケーション設定で [CCXv4 を有効にする] が含まれていない場合は、EAP-FAST ユーザー設定しか使用できません。

EAP-FAST 認証を使用するクライアントをセットアップするには:

-

WiFi 接続ユーティリティのメイン ウィンドウで[プロファイル] をクリックします。

あるいは管理者として行動する場合は、[管理者ツール] を開きます。

- プロファイル ページで、[追加] をクリックして、[WiFi プロファイルの作成] の [一般設定] ページを開きます。

- WiFi ネットワーク名 (SSID): ネットワーク ID を入力します。

- プロファイル名: プロファイル名を入力します。

- 操作モード: [ネットワーク (インフラストラクチャ通信)] をクリックします。(管理者ツールを使用している場合、このパラメータは [インフラストラクチャ] に設定されます。)

- 管理プロファイルのタイプ:

持続またはログオン前/共通があります。 (このステップは管理者ツールを使用しているときのみに適用されます。)

- [次へ] をクリックして [セキュリティ設定] を開きます。

- [エンタープライズ セキュリティ] をクリックします。

- ネットワーク認証: [WPA - エンタープライズ] または [WPA2 - エンタープライズ] を選択します。

- データ暗号化: 次のいずれかを選択します。

- TKIP は、パケットごとのキー混合、メッセージ統合性チェック、およびキーの再発行メカニズムを提供します。

- 強力なデータ保護が重要な際には、データの暗号化として AES-CCMP (Advanced Encryption Standard - Counter CBC-MAC Protocol) を使用します。[AES-CCMP] を推奨します。

- 802.1X 認証を有効にする: 選択済み。

- 認証の種類: この接続に使用するために EAP-FAST をクリックします。

-

[シスコ オプション] をクリックして [高速ローミングを許可する (CCKM)] を選択すると、クライアント WiFi アダプタでセキュリティの高い高速ローミングが実現します。

ステップ 1 (全 3): EAP-FAST プロビジョニング (ユーザー設定)

EAP-FAST では、交換するユーザー クリデンシャルを PAC キーを使って保護します。すべての EAP-FAST 認証者は、認証 ID (A-ID) で識別されます。ローカル認証は、その A-ID を認証クライアントに送り、認証クライアントはそのデータベースに一致する A-ID があるか調べます。認証クライアントが A-ID を認識しない場合は、新しい PAC を要求します。

注: プロビジョン済みの Protected Access Credential (PAC) が有効なら、WiFi 接続ユーティリティはユーザーに PAC を受け入れるように指示しません。PAC が無効の場合、WiFi 接続ユーティリティは自動プロビジョンに失敗します。ワイヤレス イベント ビューアにステータス メッセージが表示されるので、管理者はユーザーのコンピュータ上で閲覧できます。

- [EAP-FAST 拡張を無効にする (CCXv4)] をオフにします。

- [認証された提供を許可する] と [認証なしの提供を許可する] の両方がオンになります。

- デフォルト サーバー: デフォルトは [なし] です。[サーバーの選択] をクリックしてデフォルトの PAC 証明サーバーから PAC を選択します。Protected Access Credentials (PAC) の選択のページが開きます。

注: サーバー グループは、Cisco Compatible Extensions バージョン 4 (CCXv4) または 権限 ID (A-ID) グループ設定を含む管理者パッケージがインストールされている場合のみ表示されます。

PAC の配信は、手動で行うこともできます (アウトオブバンド)。手動提供では、ACS サーバー上にユーザーの PAC を作成し、ユーザーのコンピュータにその PAC をインポートします。PAC ファイルは、PAC のインポート中にユーザーが入力するパスワードで保護することができます。

- PAC をインポートするには:

- PAC サーバーから PAC をインポートするには、[インポート] をクリックします。

- [開く] をクリックし、

- PAC パスワードを入力します (省略可)。

- [OK] をクリックして、このページを閉じます。このワイヤレス プロファイル用に選択した PAC を使用します。

- [次へ] をクリックします。

- ログオン前/共通プロファイルでない場合は、[次へ] をクリックしてステップ 3 (全 3):EAP-FAST サーバー に進みます。

- ログオン前/共通プロファイルの場合、または管理者ツールを使用してこのプロファイルを作成しない場合は、次のステップに進みます。

ステップ 2 (全 3): EAP-FAST の追加情報

- 認証プロトコル: [MS-CHAP-V2] または [GTC] を選択します。

- ユーザー クリデンシャル: [Windows のログオンを使用する] または [次を使用する] を選択します。

- [次を使用する] を選択する場合は、ユーザー名、ドメイン、パスワード、パスワードの確認を入力します。

- ローミング ID を入力します: %ドメイン%\%ユーザー名%

- [次へ] をクリックします。

ステップ 3 (全 3): EAP-FAST サーバ

- 希望する場合は [サーバ証明書の検証 ] をクリックして、ドロップダウン メニューから [証明書発行元] を選択します。デフォルトの選択は、[信頼 CA のいずれか] です。

- 希望する場合は、[サーバまたは証明書の名前を指定する] をクリックして名前を入力します。次に [サーバ名が指定したエントリに完全に一致する] または [ドメイン名が指定したエントリで終了する] をクリックします。

- [OK] をクリックします。