Skapa profiler för Windows*

Det här avsnittet beskriver hur du skapar profiler för Windows* XP, Windows Vista* och Windows* 7.

Ett infrastrukturnätverk består av en eller flera åtkomstpunkter och en eller flera datorer med WiFi-kort installerade. Varje åtkomstpunkt måste ha en kabelanslutning till ett WiFi-nätverk. Detta avsnitt beskriver hur du skapar olika WiFi-profiler.

Skapa en profil utan autentisering eller datakryptering (inga)

VARNING: Nätverk som inte använder någon autentisering eller kryptering är mycket sårbara för åtkomst av oauktoriserade användare.

Skapa en profil för en WiFi-nätverksanslutning utan kryptering så här:

-

Klicka på Profiler... i huvudfönstret för verktyget Intel® PROSet för trådlösa WiFi-anslutningar.

Eller om du är administratör ska du öppna Administrationsverktyg.

- På listan/fliken Profiler klickar du på Lägg till för att öppna Allmänna inställningar i Skapa WiFi-profil.

- Profilnamn: Ange ett beskrivande profilnamn.

- Namn på WiFi-nätverk (SSID): Ange nätverksidentifieraren.

- Driftsläge: Klicka på Nätverk (infrastruktur). (Denna parameter är angiven till Infrastruktur om du använder Administratörsverktyg.)

- Profiltyp för administratör: Välj Beständig eller Före inloggning/gemensam. (Det här steget gäller endast om du använder Administratörsverktyget.)

- Klicka på Nästa för att öppna Säkerhetsinställningar.

- Klicka på Företagssäkerhet.

- Nätverksautentisering: Öppet (markerat).

Med öppen autentisering kan en trådlös enhet komma åt nätverket utan 802.11-autentisering. Om ingen kryptering är aktiverad på nätverket kan valfri trådlös enhet med korrekt nätverksnamn (SSID) associeras med en åtkomstpunkt och få åtkomst till nätverket.

- Datakryptering: Ingen är standardvärdet.

- Klicka på OK. Profilen läggs till i profillistan och ansluter till det trådlösa nätverket.

Skapa en profil med delad nätverksautentisering

När du använder autentiseringen delad nyckel antas det att varje trådlös station har mottagit en hemlig delad nyckel över en säker kanal som är oberoende från 802.11-kommunikationskanalen för det trådlösa nätverket. Autentiseringen Delad nyckel kräver att klienten konfigurerar en statisk WEP- eller CKIP-nyckel. Klientåtkomst beviljas endast om den godkänns i en frågebaserad autentisering. CKIP tillhandahåller starkare datakryptering än WEP, men inte alla operativsystem och åtkomstpunkter stödjer det.

OBS! Även om delad nyckel kan verka vara det bättre alternativet för en högre säkerhetsnivå, skapas en känd svaghet av den klara textöverföringen för utmaningssträngen till klienten. Om någon använder ett programvaruverktyg för att identifiera frågesträngen (challenge string) är det lätt att "baklängesutveckla" den delade autentiseringsnyckeln. Därför är öppen autentisering (med datakryptering) säkrare.

Skapa en profil med delad autentisering så här:

-

Klicka på Profiler... i huvudfönstret för verktyget för trådlösa anslutningar.

Eller om du är administratör ska du öppna Administrationsverktyg.

- På listan/fliken Profiler klickar du på Lägg till för att öppna Allmänna inställningar i Skapa WiFi-profil.

- Profilnamn: Ange ett beskrivande profilnamn.

- Namn på WiFi-nätverk (SSID): Ange nätverksidentifieraren.

- Driftsläge: Klicka på Nätverk (infrastruktur). (Denna parameter är angiven till Infrastruktur om du använder Administratörsverktyg.)

- Profiltyp för administratör: Välj Beständig eller Före inloggning/gemensam. (Det här steget gäller endast om du använder Administratörsverktyget.)

- Klicka på Nästa för att öppna Säkerhetsinställningar.

- Klicka på Företagssäkerhet.

- Nätverksautentisering: Markera Delad. Delad autentisering utförs med en förkonfigurerad WEP-nyckel.

- Datakryptering: Markera Ingen, WEP (64-bitars eller 128-bitars) eller CKIP (64-bitars eller 128-bitars).

- Aktivera 802.1X: Inaktiverat.

- Krypteringsnivå: 64-bitars eller 128-bitars: När du växlar mellan 64-bitars- och 128-bitarskryptering raderas de tidigare inställningarna ut och en ny nyckel måste anges.

- Nyckelindex: Välj 1, 2, 3 eller 4. Ändra Nyckelindex och ange upp till fyra lösenord.

- Lösenord för trådlös säkerhet (krypteringsnyckel): Ange lösenordet (krypteringsnyckeln) för det trådlösa nätverket. Detta lösenord är samma värde som det som används av den trådlösa åtkomstpunkten eller routern. Kontakta administratören för detta lösenord.

- Lösenordsmening (64 bitar): Ange fem (5) alfanumeriska tecken, 0-9, a-z eller A-Z.

- Hexnyckel (64 bitar): Ange 10 hexadecimala tecken, 0-9, A-F.

- Lösenordsmening (128 bitar): Ange 13 alfanumeriska tecken, 0-9, a-z eller A-Z.

- Hexnyckel (128 bitar): Ange 26 hexadecimala tecken, 0-9, A-F.

Skapa en profil med nätverksautentiseringen WPA-Personligt eller WPA2-Personligt

WPA (Wi-Fi Protected Access) innebär avsevärt förbättrad säkerhet med ökat dataskydd och åtkomstkontroll för trådlösa nätverk. WPA-Personligt påtvingar nyckelutbyte och fungerar enbart med dynamiska krypteringsnycklar. Om en trådlös åtkomstpunkt eller router stödjer WPA-Personligt eller WPA2-Personligt, ska du aktivera den vid åtkomstpunkten och ange ett långt och starkt lösenord. För personliga nätverk eller hemnätverk utan RADIUS- eller AAA-server, använd WPA-Personligt (Wi-Fi Protected Access Personal).

- WPA-Personligt: En trådlös säkerhetsmetod som tillhandahåller starkt dataskydd och förhindrar ej auktoriserad nätverksåtkomst för små nätverk. Det använder TKIP- (Temporal Key Integrity Protocol) eller AES-CCMP-kryptering och skyddar mot ej auktoriserad nätverksåtkomst genom användning av en PSK (Pre-Shared Key).

- WPA2-Personligt: En uppföljningsmetod till WPA för trådlös säkerhet som tillhandahåller starkare dataskydd och förhindrar ej auktoriserad nätverksåtkomst för små nätverk.

OBS! WPA-Personligt och WPA2-Personligt fungerar ihop.

Vissa säkerhetslösningar kanske inte stöds av din dators operativsystem och kan kräva ytterligare programvara eller maskinvara såväl som infrastrukturstöd för trådlöst LAN. Tala med datortillverkaren för information.

Lägg till en profil med nätverksautentiseringen WPA-Personligt eller WPA2-Personligt så här:

-

Klicka på Profiler... i huvudfönstret för verktyget för trådlösa anslutningar.

Eller om du är administratör ska du öppna Administrationsverktyg.

- På listan/fliken Profiler klickar du på Lägg till för att öppna Allmänna inställningar i Skapa WiFi-profil.

- Profilnamn: Ange ett beskrivande profilnamn.

- Namn på WiFi-nätverk (SSID): Ange nätverksidentifieraren.

- Driftsläge: Klicka på Nätverk (infrastruktur). (Denna parameter är angiven till Infrastruktur om du använder Administratörsverktyg.)

- Profiltyp för administratör: Välj Beständig eller Före inloggning/gemensam. (Det här steget gäller endast om du använder Administratörsverktyget.)

- Klicka på Nästa för att öppna Säkerhetsinställningar.

- Klicka på Företagssäkerhet.

- Nätverksautentisering: Markera WPA-Personligt eller WPA2-Personligt Se Säkerhet - översikt.

- Datakryptering: Markera antingen TKIP eller AES-CCMP.

- Lösenord: Ange textfras bestående av mellan 8 och 63 tecken. Ett långt lösenord ger starkare nätverkssäkerhet än ett kort lösenord. Samma lösenord som anges för en åtkomstpunkt måste användas på den här datorn och alla andra trådlösa enheter som ska användas i det trådlösa nätverket.

Skapa en profil med nätverksautentiseringen WPA-Företag eller WPA2-Företag

För WPA2-Företag krävs en autentiseringsserver.

- WPA-Företag: En trådlös säkerhetsmetod som tillhandahåller starkt dataskydd för flera användare och stora hanterade nätverk. Den använder 802.1X-autentiseringsstrukturen med TKIP- eller AES-CCMP-kryptering och förhindrar ej auktoriserad nätverksåtkomst genom att verifiera nätverksanvändare via en autentiseringsserver.

- WPA2-Företag: En trådlös säkerhetsmetod som är uppföljare till WPA och som tillhandahåller starkare dataskydd för flera användare och stora hanterade nätverk. Den förhindrar ej auktoriserad nätverksåtkomst genom att verifiera nätverksanvändare via en autentiseringsserver.

OBS! WPA-Företag och WPA2-Företag fungerar ihop.

Lägg till en profil med autentiseringen WPA-Företag eller WPA2-Företag så här:

- Inskaffa ett användarnamn och lösenord för RADIUS-servern från administratören.

- Vissa autentiseringstyper kräver att du inskaffar och installerar ett klientcertifikat. Se Skapa en profil med TLS-autentisering eller kontakta administratören.

-

Klicka på Profiler... i huvudfönstret för verktyget för trådlösa anslutningar.

Eller om du är administratör ska du öppna Administrationsverktyg.

- På profillistan klickar du på Lägg till för att öppna Allmänna inställningar i guiden Skapa WiFi-profil.

- Profilnamn: Ange ett beskrivande profilnamn.

- Namn på WiFi-nätverk (SSID): Ange nätverksidentifieraren.

- Driftsläge: Klicka på Nätverk (infrastruktur). (Denna parameter är angiven till Infrastruktur om du använder Administratörsverktyg.)

- Profiltyp för administratör: Välj Beständig eller Före inloggning/gemensam. (Det här steget gäller endast om du använder Administratörsverktyget.)

- Klicka på Nästa för att öppna Säkerhetsinställningar.

- Klicka på Företagssäkerhet.

- Nätverksautentisering: Markera WPA-Företag eller WPA2-Företag.

- Datakryptering: Markera antingen TKIP eller AES-CCMP.

- Aktivera 802.1X: Markeras som standard.

- Autentiseringstyp: Markera något av följande: EAP-SIM, LEAP, TLS, TTLS, PEAP eller EAP-FAST.

Konfigurera nätverksprofiler med 802.1X-autentiseringstyper

Skapa en profil med WEP-datakryptering och EAP-SIM-nätverksautentisering

EAP-SIM använder en dynamisk sessionsbaserad WEP-nyckel, som kommer från klientkortet och RADIUS-servern, för att kryptera data. EAP-SIM kräver att du anger en användarautentiseringskod, eller PIN-kod, för kommunikation med SIM-kortet (Subscriber Identity Module). Ett SIM-kort är ett speciellt smartkort som används av GSM-baserade (Global System for Mobile Communications) digitala mobiltelefoninätverk.

Mappning av profiler

Den här profilen exporteras på ett annat sätt till klienter som kör Windows* XP jämfört med klienter som kör Windows Vista* och Windows* 7. Se Mappning av EAP-SIM-profiler för mer information.

Lägg till en profil med EAP-SIM-autentisering så här:

-

Klicka på Profiler... i huvudfönstret för verktyget för trådlösa anslutningar.

Eller om du är administratör ska du öppna Administrationsverktyg.

- På profillistan klickar du på Lägg till för att öppna Allmänna inställningar i guiden Skapa WiFi-profil.

- Profilnamn: Ange ett profilnamn.

- Namn på WiFi-nätverk (SSID): Ange nätverksidentifieraren.

- Driftsläge: Klicka på Nätverk (infrastruktur). (Denna parameter är angiven till Infrastruktur om du använder Administratörsverktyg.)

- Profiltyp för administratör: Välj Beständig eller Före inloggning/gemensam. (Det här steget gäller endast om du använder Administratörsverktyget.)

- Klicka på Nästa för att öppna Säkerhetsinställningar.

- Klicka på Företagssäkerhet.

- Nätverksautentisering: Markera Öppet (rekommenderas).

- Datakryptering: Markera WEP.

- Klicka på Aktivera 802.1X.

- Autentiseringstyp: Välj EAP-SIM.

EAP-SIM-autentisering kan användas med:

- Nätverksautentiseringstyper: Öppet, Delad, WPA-Företag och WPA2-Företag

- Datakrypteringstyper: Ingen, WEP, TKIP, AES-CCMP och CKIP

EAP-SIM-användare (valfritt):

- Klicka på Ange användarnamn (identitet):

- Vid Användarnamn: Ange användarnamnet som tilldelats SIM-kortet.

- Klicka på OK.

Skapa en Windows* XP-profil med nätverksautentiseringen EAP-AKA

EAP-AKA (Extensible Authentication Protocol Method for UMTS Authentication and Key Agreement) är en EAP-mekanism för autentisering och sessionsnyckeldistribution som använder USIM (Subscriber Identity Module) för UMTS (Universal Mobile Telecommunications System). USIM-kortet är ett speciellt smartkort som används med mobila nätverk för att verifiera en viss användare för nätverket.

EAP-AKA-autentisering kan användas med:

- Nätverksautentisering: Öppet, WPA-Företag och WPA2-Företag

- Datakryptering: WEP eller CKIP för öppen autentisering, TKIP eller AES-CCMP för företagsautentisering.

Mappning av profiler

Den här profilen exporteras på ett annat sätt till klienter som kör Windows* XP jämfört med Windows Vista* och Windows* 7. Se Mappning av EAP-AKA-profiler för mer information.

Så här lägger du till en profil med EAP-AKA-autentisering:

-

Klicka på Profiler... i huvudfönstret för verktyget för trådlösa anslutningar.

Eller om du är administratör ska du öppna Administrationsverktyg.

- På profillistan klickar du på Lägg till för att öppna Allmänna inställningar i guiden Skapa WiFi-profil.

- Profilnamn: Ange ett profilnamn.

- Namn på WiFi-nätverk (SSID): Ange nätverksidentifieraren.

- Driftsläge: Klicka på Nätverk (infrastruktur). (Denna parameter är angiven till Infrastruktur om du använder Administratörsverktyg.)

- Profiltyp för administratör: Välj Beständig eller Före inloggning/gemensam. (Det här steget gäller endast om du använder Administratörsverktyget.)

- Klicka på Nästa för att öppna Säkerhetsinställningar.

- Klicka på Företagssäkerhet.

- Nätverksautentisering: Välj Öppet, WPA-Företag eller WPA2-Företag.

- Datakryptering: Välj WEP eller CKIP för Öppet-autentisering, TKIP eller AES-CCMP för Företag-autentisering.

- Om detta inte redan är valt klickar du på Aktivera 802.1X.

- Autentiseringstyp: Välj EAP-AKA.

EAP-AKA-användare (valfritt)

- Klicka på Ange användarnamn (identitet):

- Vid Användarnamn: Ange användarnamnet som tilldelats USIM-kortet.

- Klicka på OK.

Skapa en profil med nätverksautentiseringen TLS

Dessa inställningar anger protokoll och den identifierande information som används för att verifiera en användare. TLS-autentisering (Transport Layer Security) är en tvåvägs autentiseringsmetod som enbart använder digitala certifikat för att verifiera identiteten för en klient och en server.

Mappning av profiler

Den här profilen exporteras på ett annat sätt till klienter som kör Windows* XP jämfört med Windows Vista* och Windows* 7. Se Mappning av TLS-profiler för mer information.

Skapa en profil med TLS-autentisering

-

Klicka på Profiler... i huvudfönstret för verktyget för trådlösa anslutningar.

Eller om du är administratör ska du öppna Administrationsverktyg.

- På profillistan klickar du på Lägg till för att öppna Allmänna inställningar i guiden Skapa WiFi-profil.

- Profilnamn: Ange ett beskrivande profilnamn.

- Namn på WiFi-nätverk (SSID): Ange nätverksidentifieraren.

- Driftsläge: Klicka på Nätverk (infrastruktur). (Denna parameter är angiven till Infrastruktur om du använder Administratörsverktyg.)

- Profiltyp för administratör: Välj Beständig eller Före inloggning/gemensam. (Det här steget gäller endast om du använder Administratörsverktyget.)

- Klicka på Nästa för att öppna Säkerhetsinställningar.

- Klicka på Företagssäkerhet.

- Nätverksautentisering: Markera WPA-Företag eller WPA2-Företag (rekommenderas).

- Datakryptering: Markera AES-CCMP (rekommenderas).

- Aktivera 802.1X: Markeras som standard.

- Autentiseringstyp: Markera TLS som ska användas med denna anslutning.

Steg 1 av 2: TLS-användare

- Inskaffa och installera ett klientcertifikat. Se Skapa en profil med TLS-autentisering eller kontakta systemadministratören.

- Markera ett av följande för att erhålla ett certifikat: Använd mitt smartkort, Använd certifikatet som utfärdats till den här datorn eller Använd användarcertifikat på den här datorn.

- Klicka på Nästa för att öppna inställningarna för TLS-server.

Steg 2 av 2: TLS-server

- Markera en av följande referenshämtningsmetoder: Validera servercertifikat eller Ange server- eller certifikatnamn.

- Klicka på OK. Profilen läggs till i profillistan.

- Klicka på den nya profilen längst ner i profillistan. Använd pil upp och pil ner för att ändra prioritet för den nya profilen.

- Klicka på Anslut för att ansluta till det markerade trådlösa nätverket.

- Klicka på OK för att stänga verktyget.

Skapa en profil med nätverksautentiseringen TTLS

TTLS-autentisering: Dessa inställningar anger protokoll och referenserna som används för att autentisera en användare. Klienten använder EAP-TLS för att validera servern och skapa en TLS-krypterad kanal mellan klient och server. Klienten kan använda ett annat autentiseringsprotokoll. Normalt anropar lösenordsbaserade protokoll över en TLS-krypterad kanal utan exponering.

Mappning av profiler

Den här profilen exporteras på ett annat sätt till klienter som kör Windows* XP jämfört med Windows Vista* och Windows* 7. Se Mappning av TTLS-profiler för mer information.

Skapa en profil med TTLS-autentisering

-

Klicka på Profiler... i huvudfönstret för verktyget för trådlösa anslutningar.

Eller om du är administratör ska du öppna Administrationsverktyg.

- På profillistan klickar du på Lägg till för att öppna Allmänna inställningar i guiden Skapa WiFi-profil.

- Profilnamn: Ange ett beskrivande profilnamn.

- Namn på WiFi-nätverk (SSID): Ange nätverksidentifieraren.

- Driftsläge: Klicka på Nätverk (infrastruktur). (Denna parameter är angiven till Infrastruktur om du använder Administratörsverktyg.)

- Profiltyp för administratör: Välj Beständig eller Före inloggning/gemensam. (Det här steget gäller endast om du använder Administratörsverktyget.

- Klicka på Nästa för att öppna Säkerhetsinställningar.

- Klicka på Företagssäkerhet.

- Nätverksautentisering: Markera WPA-Företag eller WPA2-Företag (rekommenderas).

- Datakryptering: Markera TKIP eller AES-CCMP (rekommenderas).

- Aktivera 802.1X: Markeras som standard.

- Autentiseringstyp: Markera TTLS som ska användas med denna anslutning.

Steg 1 av 2: TTLS-användare

- Autentiseringsprotokoll: Denna parameter anger autentiseringsprotokollet som drivs över TTLS-tunneln. Protokollen är: PAP (standard), CHAP, MS-CHAP och MS-CHAP-V2. Se Säkerhet - översikt för mer information.

- Användarreferenser: För protokollen PAP, CHAP, MS-CHAP och MS-CHAP-V2 markerar du en av dessa autentiseringsmetoder: Använd Windows-inloggning, Fråga varje gång jag ansluter eller Använd följande.

- Roaming-identitet: Det kan fyllas i en Roaming-identitet i detta fält eller så kan du använda %domain%\%username% som standardformatet för att ange en roaming-identitet.

När 802.1X Microsoft IAS RADIUS-servern används som autentiseringsserver, autentiserar servern enheten genom att använda Roaming-identitet från programvaran Intel® PROSet för trådlösa WiFi-anslutningar och ignorerar Autentiseringsprotokoll MS-CHAP-V2-användarnamnet. Microsoft IAS RADIUS accepterar endast ett giltigt användarnamn (dotNet-användare) för Roaming-identitet. Roaming-identitet är valfritt för alla andra autentiseringsservrar. Därför rekommenderas det att önskad "realm" eller sfär (t.ex. anonym@myrealm) används som Roaming-identitet i stället för en sann identitet.

- Klicka på Nästa för att öppna TTLS-serverinställningarna.

Steg 2 av 2: TTLS-server

- Markera en av följande referenshämtningsmetoder: Validera servercertifikat eller Ange server- eller certifikatnamn.

- Klicka på OK för att spara inställningen och stänga sidan.

Skapa en profil med nätverksautentiseringen PEAP

PEAP-autentisering: PEAP-inställningar krävs för autentisering av klienten till autentiseringsservern. Klienten använder EAP-TLS för att validera servern och skapa en TLS-krypterad kanal mellan klient och server. Klienten kan använda en annan EAP-mekanism såsom MS-CHAP (Microsoft Challenge Authentication Protocol) Version 2, över denna krypterade kanal för att aktivera servervalidering. Fråge- (challenge) och svarspaket skickas över en icke-utsatt TLS-krypterad kanal. Följande exempel beskriver hur du använder WPA med AES-CCMP- eller TKIP-kryptering med PEAP-autentisering.

Mappning av profiler

Den här profilen exporteras på ett annat sätt till klienter som kör Windows* XP jämfört med Windows Vista* och Windows* 7. Se Mappning av PEAP-profiler för mer information.

Skapa en profil med PEAP-autentisering

Inskaffa och installera ett klientcertifikat. Se Skapa en Windows XP*-profil för TLS-autentisering eller kontakta administratören.

-

Klicka på Profiler... i huvudfönstret för verktyget för trådlösa anslutningar.

Eller om du är administratör ska du öppna Administrationsverktyg.

- På profillistan klickar du på Lägg till för att öppna Allmänna inställningar i guiden Skapa WiFi-profil.

- Profilnamn: Ange ett beskrivande profilnamn.

- Namn på WiFi-nätverk (SSID): Ange nätverksidentifieraren.

- Driftsläge: Klicka på Nätverk (infrastruktur). (Denna parameter är angiven till Infrastruktur om du använder Administratörsverktyg.)

- Profiltyp för administratör: Välj Beständig eller Före inloggning/gemensam. (Det här steget gäller endast om du använder Administratörsverktyget.

- Klicka på Nästa för att öppna Säkerhetsinställningar.

- Klicka på Företagssäkerhet.

- Nätverksautentisering: Markera WPA-Företag eller WPA2-Företag (rekommenderas).

- Datakryptering: Markera något av följande: AES-CCMP rekommenderas.

- Aktivera 802.1X: Markeras som standard.

- Autentiseringstyp: Markera PEAP som ska användas med denna anslutning.

Steg 1 av 2: PEAP-användare

PEAP sätter sin tillit till TLS (Transport Layer Security) för att ge möjlighet till stöd åt ej krypterade autentiseringstyper så som EAP-Generic Token Card (GTC) och engångslösenord (OTP eller One-Time Password).

- Autentiseringsprotokoll: Markera antingen GTC, MS-CHAP-V2 (standard) eller TLS. Se Autentiseringsprotokoll.

- Användarreferenser: Det följande är de tillgängliga alternativen för användarreferenser. De tillgängliga referenserna kanske inte stämmer överens med dem som visas här, beroende på om du skapar en profil i Windows* XP, eller skapar en IT-administratörsprofil för Windows XP, Windows Vista eller Windows* 7. Det finns mer information längre fram i det här avsnittet.

- För GTC går det att ställa in användarreferenser till Använd Windows-inloggning eller Fråga varje gång jag ansluter eller Använd följande (vilket kräver användarnamn, domän och lösenord). Tillgängliga alternativ kommer också att variera beroende på om detta är en beständig eller icke-beständig profil (väljs i fönstret allmänna inställningar för administratörsprofiler).

- För MS-CHAP-V2 går det att ställa in användarreferenser till Använd Windows-inloggning eller Fråga varje gång jag ansluter eller Använd följande (vilket kräver användarnamn, domän och lösenord). Tillgängliga alternativ kommer också att variera beroende på om detta är en beständig eller icke-beständig profil (väljs i fönstret allmänna inställningar för administratörsprofiler). För beständiga IT-administratörsprofiler kan du ställa in användarreferenser till Använd följande eller använd säkert lösenord. Det säkra lösenordet använder maskinreferenser och är inte associerat med någon specifik användare.

- Roaming-identitet: Det kan fyllas i en Roaming-identitet i detta fält eller så kan du använda %domain%\%username% som standardformatet för att ange en roaming-identitet.

När 802.1X Microsoft IAS RADIUS-servern används som autentiseringsserver, autentiserar servern enheten genom att använda Roaming-identitet från programvaran Intel® PROSet för trådlösa WiFi-anslutningar och ignorerar Autentiseringsprotokoll MS-CHAP-V2-användarnamnet. Microsoft IAS RADIUS accepterar endast ett giltigt användarnamn (dotNet-användare) för Roaming-identitet. Roaming-identitet är valfritt för alla andra autentiseringsservrar. Därför rekommenderas det att önskad "realm" eller sfär (t.ex. anonym@myrealm) används som Roaming-identitet i stället för en sann identitet.

Konfigurera roaming-identitet som stödjer flera användare:

Om du använder en profil av typ Före inloggning/gemensam som kräver att roaming-identiteten är baserad på Windows inloggningsreferenser, kan den som skapat profilen lägga till en roaming-identitet som använder %username% och %domain%. Roaming-identiteten analyseras och lämplig inloggningsinformation läggs in i stället för nyckelorden. Detta ger maximal flexibilitet vid konfigureringen av roaming-identiteten samtidigt som det ger flera användare möjlighet att dela profilen.

Se användarhandboken för autentiseringsservern för anvisningar om hur du formaterar en passande roaming-identitet. Möjliga format är:

%domain%\%username%

%username%@%domain%

%username%@%domain%.com

%username%@mynetwork.com

Om Roaming-identitet är tom, är %domain%\%username% standard.

Anmärkningar om referenserna: Detta användarnamn och denna domän måste matcha det användarnamn som administratören anger för autentiseringsservern före klientautentisering. Användarnamnet skiljer mellan versaler och gemener. Detta namn anger den identitet som anges till autentiseraren av autentiseringsprotokollet som arbetar över TLS-tunneln. Denna användares identitet överförs säkert till servern men bara efter det att en krypterad kanal har verifierats och etablerats.

Autentiseringsprotokoll

Denna parameter anger autentiseringsprotokoll som kan användas över TTLS-tunneln. Nedan finner du instruktioner om hur du konfigurerar en profil som använder PEAP-autentisering med autentiseringsprotokollen GTC, MS-CHAP-V2 (standard) eller TLS. De valda användarreferenserna är exempel.

GTC (Generic Token Card)

Konfigurera ett engångslösenord så här:

- Autentiseringsprotokoll: Markera GTC (Generic Token Card).

- Användarreferenser: Markera Fråga varje gång jag ansluter. (Detta alternativ finns endast tillgängligt om du skapar en personlig profil på en Windows* XP-maskin. Inte tillgängligt för IT-profiler.)

- Vid anslutning, fråga efter: Markera något av följande:

| Namn |

Beskrivning |

| Statiskt lösenord |

Skriv användarreferenserna vid anslutning. |

| Engångslösenord (OTP) |

Inskaffa lösenordet från en maskinvarutokenenhet. |

| PIN-kod (Soft Token) |

Inskaffa lösenordet från ett soft token-program. |

- Klicka på OK.

- Markera profilen i listan med WiFi-nätverk.

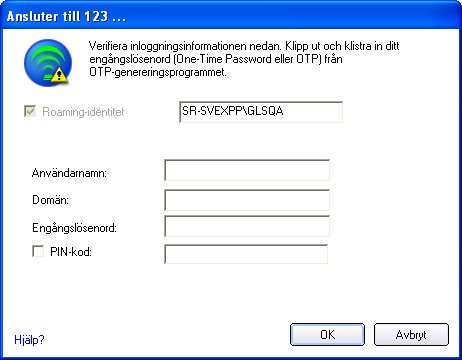

- Klicka på Anslut. När du instrueras att göra så, ange användarnamn, domän och engångslösenord (OTP).

- Klicka på OK. Du ombeds att bekräfta din inloggningsinformation.

MS-CHAP-V2: Denna parameter anger autentiseringsprotokollet som drivs över PEAP-tunneln.

- Användarreferenser: Välj ett av följande alternativ: Använd Windows-inloggning, Fråga varje gång jag ansluter eller Använd följande. För beständiga profiler är dessa alternativ Använd följande eller Använd säkert lösenord.

- Klicka på Nästa för att öppna PEAP-serverinställningarna.

TLS: TLS-autentisering (Transport Layer Security) är en tvåvägs autentiseringsmetod som enbart använder digitala certifikat för att verifiera identiteten för en klient och en server.

- Inskaffa och installera ett klientcertifikat. Se Skapa en Windows* XP-profil för TLS-autentisering eller kontakta systemadministratören.

- Markera ett av följande för att erhålla ett certifikat: Använd mitt smartkort, Använd certifikatet som utfärdats till den här datorn eller Använd användarcertifikat på den här datorn. Om detta är en beständig administratörsprofil finns endast Använd certifikatet som utfärdats för den här datorn tillgängligt.

- Klicka på Nästa för att öppna PEAP-serverinställningarna.

Steg 2 av 2: PEAP-server

- Markera en av följande referenshämtningsmetoder: Validera servercertifikat eller Ange server- eller certifikatnamn.

- Klicka på OK. Profilen läggs till i profillistan.

- Klicka på den nya profilen längst ner i profillistan. Använd pil upp och pil ner för att ändra prioritet för den nya profilen.

- Klicka på Anslut för att ansluta till det markerade trådlösa nätverket.

Om du inte markerade Använd Windows-inloggning på sidan Säkerhetsinställningar, och inte heller konfigurerade användarreferenser, sparas inga referenser för den här profilen. Ange dina referenser för att autentisera till nätverket.

- Klicka på OK för att stänga verktyget.

Skapa en profil med nätverksautentiseringen LEAP

Cisco LEAP (Light Extensible Authentication Protocol) är en 802.1X-autentiseringstyp som stödjer stark, ömsesidig autentisering mellan klienten och en RADIUS-server. LEAP-profilinställningarna inkluderar LEAP, integrerad CKIP med automatisk detektering av otillåtna åtkomstpunkter.

Mappning av profiler

Den här profilen exporteras på ett annat sätt till klienter som kör Windows* XP jämfört med Windows Vista* och Windows* 7. Se Mappning av LEAP-profiler för mer information.

Skapa en profil med LEAP-autentisering

-

Klicka på Profiler... i huvudfönstret för verktyget för trådlösa anslutningar.

Eller om du är administratör ska du öppna Administrationsverktyg.

- Klicka på Lägg till på profillistan. Allmänna inställningar i Skapa WiFi-profil öppnas.

- Profilnamn: Ange ett beskrivande profilnamn.

- Namn på WiFi-nätverk (SSID): Ange nätverksidentifieraren.

- Driftsläge: Klicka på Nätverk (infrastruktur). (Denna parameter är angiven till Infrastruktur om du använder Administratörsverktyg.)

- Profiltyp för administratör: Välj Beständig eller Före inloggning/gemensam. (Det här steget gäller endast om du använder Administratörsverktyget.

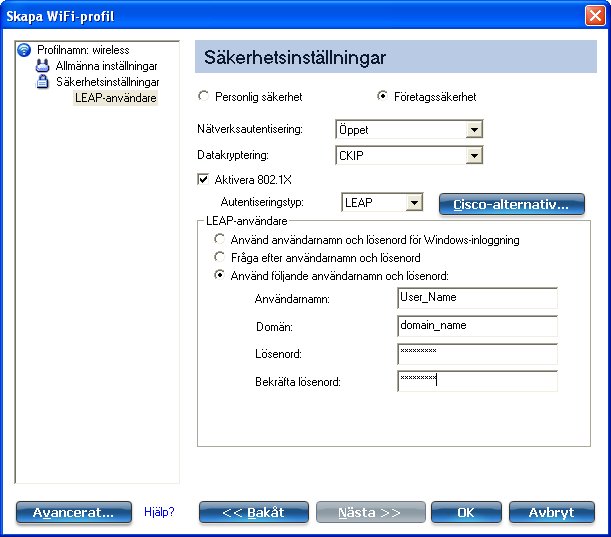

- Klicka på Nästa för att öppna Säkerhetsinställningar.

- Klicka på Företagssäkerhet.

- Nätverksautentisering: Markera WPA-Företag eller WPA2-Företag (rekommenderas).

- Datakryptering: AES-CCMP rekommenderas.

- Aktivera 802.1X: Markeras som standard.

- Autentiseringstyp: Markera LEAP som ska användas med denna anslutning.

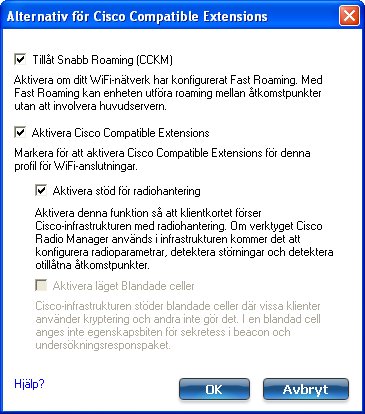

- Klicka på Cisco-alternativ.

-

Klicka på Aktivera Cisco Compatible Extensions för att aktivera Cisco Compatible Extensions-säkerhet (CCX) (Tillåt Snabb Roaming (CCKM), Aktivera stöd för radiohantering, Aktivera läget Blandade celler).

- Klicka på Aktivera stöd för radiohantering för att identifiera otillåtna åtkomstpunkter.

- Klicka på OK för att gå tillbaka till Säkerhetsinställningar.

LEAP-användare:

- Markera en av följande autentiseringsmetoder som visas nedan. Om du under Profiltyp för administratör markerat Beständig (med eller utan att ha valt Före inloggning/gemensam) då finns bara Använd följande användarnamn och lösenord tillgängligt. Om du endast markerat Före inloggning/gemensam finns följande tre autentiseringsmetoder tillgängliga.

- Klicka på OK för att spara inställningen och stänga sidan.

Skapa en profil med nätverksautentiseringen EAP-FAST

I Cisco Compatible Extensions, Version 3 (CCXv3) har Cisco lagt till stöd för EAP-FAST (Extensible Authentication Protocol-Flexible Authentication via Secure Tunneling), som använder PAC (Protected Access Credentials) för att etablera en autentiserad tunnel mellan en klient och en server. Cisco Compatible Extensions, Version 4 (CCXv4) förbättrar tillhandahållningsmetoderna för förbättrad säkerhet och tillhandahåller innovationer för förbättrad säkerhet, mobilitet, tjänstkvalitet och nätverkshantering.

Mappning av profiler

Den här profilen exporteras på ett annat sätt till klienter som kör Windows* XP jämfört med Windows Vista* och Windows* 7. Se Mappning av EAP-FAST-profiler för mer information.

Skapa en profil med EAP-FAST-autentisering med Cisco Compatible Extensions, version 3 (CCXv3)

-

Klicka på Profiler... i huvudfönstret för verktyget för trådlösa anslutningar.

Eller om du är administratör ska du öppna Administrationsverktyg.

- På profillistan klickar du på Lägg till för att öppna Allmänna inställningar i guiden Skapa WiFi-profil.

- Namn på WiFi-nätverk (SSID): Ange nätverksidentifieraren.

- Profilnamn: Ange ett beskrivande profilnamn.

- Driftsläge: Klicka på Nätverk (infrastruktur). (Denna parameter är angiven till Infrastruktur om du använder Administratörsverktyg.)

- Profiltyp för administratör: Välj Beständig eller Före inloggning/gemensam. (Det här steget gäller endast om du använder Administratörsverktyget.

- Klicka på Nästa för att öppna Säkerhetsinställningar.

- Klicka på Företagssäkerhet.

- Nätverksautentisering: Markera WPA-Företag eller WPA2-Företag (rekommenderas).

- Datakryptering: AES-CCMP rekommenderas.

- Aktivera 802.1X: Markeras som standard.

- Autentiseringstyp: Välj EAP-FAST som ska användas med denna anslutning.

Steg 1 av 2: EAP-FAST-tillhandahållande

- Klicka på Inaktivera EAP-FAST-förbättringar (CCXv4) om du vill tillåta tillhandahållande inuti en serveroautentiserad TLS-tunnel (läget för oautentiserat TLS-Server-tillhandahållande).

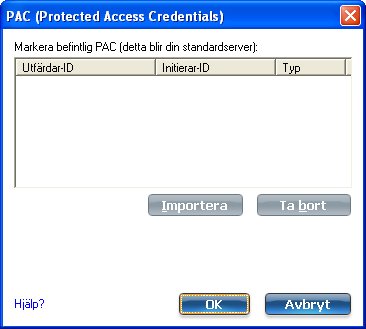

- Klicka på Välj server för att visa eventuella oautentiserade PAC som redan har tillhandahållits och finns på den här datorn. (Det här alternativet finns inte tillgängligt för administratörsprofiler. Det finns endast tillgängligt för användarprofiler på maskiner som kör Windows* XP.)

OBS! Om det PAC som tillhandahålls är giltigt frågar WiFi-anslutningsprogrammet inte användaren om accepterande av PAC. Om PAC är ogiltigt misslyckas WiFi-anslutningsprogrammet med tillhandahållandet automatiskt. Ett statusmeddelande visas i Loggbok för trådlösa anslutningar som en administratör kan läsa på användarens dator.

- Importera PAC: (Det här alternativet finns inte tillgängligt för administratörsprofiler. Det finns endast tillgängligt för användarprofiler på maskiner som kör Windows* XP.)

- Klicka på Välj server för att öppna listan PAC (Protected Access Credentials).

- Klicka på Importera för att importera PAC som finns på den här datorn eller en server.

- Markera PAC och klicka på Öppna.

- Ange PAC-lösenordet (valfritt).

- Klicka på OK för att stänga den här sidan. Markerat PAC läggs till i PAC-lista.

- Klicka på Nästa för att markera referenshämtningsperiod eller klicka på OK för att spara EAP-FAST-inställningarna och gå tillbaka till profillistan. PAC används för den här trådlösa profilen.

Steg 2 av 2: Ytterligare information om EAP-FAST

För att utföra klientautentisering i den etablerade tunneln skickar en klient ett användarnamn och lösenord för att autentisera och etablera policy för klientauktorisering.

- Klicka på Användarreferenser för att markera en av följande metoder för hämtning av referenser: Använd Windows-inloggning, Fråga varje gång jag ansluter eller Använd följande.

- Klicka på OK för att spara inställningarna och stänga sidan. Serververifiering är inte ett krav.

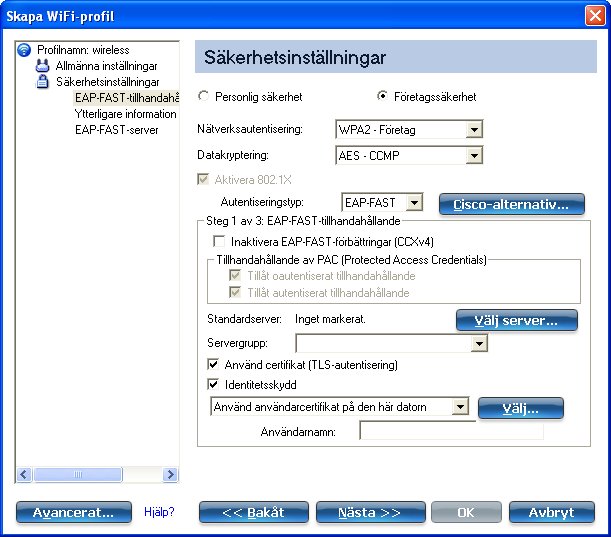

Skapa en profil med EAP-FAST-autentisering med Cisco Compatible Extensions, version 4 (CCXv4)

-

Klicka på Profiler... i huvudfönstret för verktyget för trådlösa anslutningar.

Eller om du är administratör ska du öppna Administrationsverktyg.

- På profillistan klickar du på Lägg till för att öppna Allmänna inställningar i guiden Skapa WiFi-profil.

- Namn på WiFi-nätverk (SSID): Ange nätverksidentifieraren.

- Profilnamn: Ange ett beskrivande profilnamn.

- Driftsläge: Klicka på Nätverk (infrastruktur). (Denna parameter är angiven till Infrastruktur om du använder Administratörsverktyg.)

- Profiltyp för administratör: Välj Beständig eller Före inloggning/gemensam. (Det här steget gäller endast om du använder Administratörsverktyget.

- Klicka på Nästa för att öppna Säkerhetsinställningar.

- Klicka på Företagssäkerhet.

- Nätverksautentisering: Markera WPA-Företag eller WPA2-Företag (rekommenderas).

- Datakryptering: AES-CCMP rekommenderas.

- Aktivera 802.1X: Markerad.

- Autentiseringstyp: Välj EAP-FAST som ska användas med denna anslutning.

Steg 1 av 3: EAP-FAST-tillhandahållande

Med CCXv4 stöder EAP-FAST två lägen för tillhandahållande:

- Serverautentiserat läge: Tillhandahållande inuti serverautentiserad TLS-tunnel.

- Serveroautentiserat läge: Tillhandahållande inuti oautentiserad TLS-tunnel.

OBS! Serverautentiserat läge tillhandahåller anmärkningsvärda säkerhetsfördelar jämfört med serveroautentiserat läge även när EAP-MS-CHAP-V2 används som en inre metod. Detta läge skyddar EAP-MS-CHAP-V2-utväxlingar från potentiella Man-in-the-Middle-attacker genom att verifiera serverns autenticitet före utbytet av MS-CHAP-V2. Därför föredras Serverautentiserat läge när så är möjligt. EAP-FAST-peer måste använda Serverautentiserat läge när certifikat eller offentlig nyckel finns tillgänglig för att autentisera servern och garantera bästa säkerhetspraxis.

Tillhandahållande av PAC (Protected Access Credentials):

EAP-FAST använder en PAC-nyckel (Protected Access Credentials) för att skydda användarreferenserna som utväxlas. Alla EAP-FAST-autentiserare identifieras med utfärdaridentitet (A-ID). Den lokala autentiseraren skickar sitt A-ID till en autentiserande klient, och klienten kontrollerar dess databas för matchande A-ID. Om klienten inte känner igen A-ID begär den ett nytt PAC.

OBS! Om det PAC (Protected Access Credential) som tillhandahålls är giltigt frågar verktyget för WiFi-anslutningar inte användaren om accepterande av PAC. Om PAC är ogiltigt bryter verktyget för WiFi-anslutningar anslutningen automatiskt. Ett statusmeddelande visas i Loggbok för trådlösa anslutningar som en administratör kan läsa på användarens dator.

- Verifiera att Inaktivera EAP-FAST-förbättringar (CCXv4) inte är markerat. Tillåt oautentiserat tillhandahållande och Tillåt autentiserat tillhandahållande är markerade som standard. När PAC markerats från standardservern kan du avmarkera en av dessa tillhandahållandemetoder.

- Standardserver: Ingen är markerad som standardvärde. Klicka på Välj server för att välja PAC från standard PAC-utfärdarservern eller välj server på listan Servergrupp list. Markeringssidan för EAP-FAST-standardserver (PAC-utfärdare) öppnas.

OBS! Servergrupper visas endast om du har installerat ett Administratörspaket som innehåller inställningar för EAP-FAST A-ID-grupp (Authority ID).

PAC-distribution kan också slutföras manuellt (utanför band). Med manuellt tillhandahållande kan du skapa PAC för en användare på en ACS-server och sedan importera den till en användares dator. En PAC-fil kan skyddas med ett lösenord, som användaren måste ange under en PAC-import.

- Importera PAC:

- Klicka på Importera för att importera PAC från PAC-servern.

- Klicka på Öppna.

- Ange PAC-lösenordet (valfritt).

- När du klickar på OK stängs sidan. Markerad PAC används för den trådlösa profilen.

EAP-FAST CCXv4 aktiverar stöd för tillhandahållandet av andra referenser utöver den PAC som för närvarande tillhandahålls för etablering av tunnel. De referenstyper som stöds inkluderar certifikat för betrodd CA, maskinreferenser för maskinautentisering och temporära användarreferenser som används för att åsidosätta användarautentisering.

Använd certifikat (TLS-autentisering)

- Klicka på Använd certifikat (TLS-autentisering)

- Klicka på Identitetsskydd när tunneln är skyddad.

- Markera ett av följande för att erhålla ett certifikat: Använd mitt smartkort, Använd certifikatet som utfärdats till den här datorn eller Använd användarcertifikat på den här datorn.

- Användarnamn: Ange användarnamnet som tilldelats användarcertifikatet.

- Klicka på Nästa.

Steg 2 av 3: Ytterligare information om EAP-FAST

Om du markerat Använd certifikat (TLS-autentisering) och Använd användarcertifikat på den här datorn, klicka på Nästa (ingen roamingidentitet behövs) och fortsätt till Steg 3 för att konfigurera inställningar för EAP-FAST-servercertifikat. Om du inte behöver konfigurera EAP-FAST-serverinställningar, klicka på OK för att spara dina inställningar och gå tillbaka till profilsidan.

Om du markerat Använd mitt smartkort lägger du till roamingidentiteten om det behövs. Klicka på OK om du vill spara dina inställningar och gå tillbaka till profilsidan.

Om du inte markerade Använd certifikat (TLS-autentisering), klicka på Nästa för att välja ett autentiseringsprotokoll. CCXv4 tillåter ytterligare referenser eller TLS-chifferserier för att etablera tunneln.

Autentiseringsprotokoll: Markera antingen GTC eller MS-CHAP-V2 (standard).

GTC (Generic Token Card)

GTC kan användas med serverautentiserat läge. Detta aktiverar peer-enheter som använder andra databaser som LDAP (Lightweight Directory Access Protocol) och teknologi för engångslösenord (One-Time Password eller OTP) som ska tillhandahållas i bandet. Men ersättningen kan endast uppnås när den används med TLS-chifferserierna som garanterar serverautentisering.

Konfigurera ett engångslösenord så här:

- Autentiseringsprotokoll: Markera GTC (Generic Token Card).

- Användarreferenser: Markera Fråga varje gång jag ansluter.

- Vid anslutning, fråga efter: Markera något av följande:

| Namn |

Beskrivning |

| Statiskt lösenord |

Skriv användarreferenserna vid anslutning. |

| Engångslösenord (OTP) |

Inskaffa lösenordet från en maskinvarutokenenhet. |

| PIN-kod (Soft Token) |

Inskaffa lösenordet från ett soft token-program. |

- Klicka på OK.

- Markera profilen i listan med WiFi-nätverk.

- Klicka på Anslut. När du instrueras att göra så, ange användarnamn, domän och engångslösenord (OTP).

- Klicka på OK.

MS-CHAP-V2. Denna parameter anger autentiseringsprotokollet som drivs över PEAP-tunneln.

- Autentiseringsprotokoll: Välj MS-CHAP-V2.

- Markera användarreferenserna: Använd Windows-inloggning, Fråga varje gång jag ansluter eller Använd följande.

- Roaming-identitet: Det kan fyllas i en Roaming-identitet i detta fält eller så kan du använda %domain%\%username% som standardformatet för att ange en roaming-identitet.

När 802.1X Microsoft IAS RADIUS-servern används som autentiseringsserver, autentiserar servern enheten genom att använda Roaming-identitet från programvaran Intel® PROSet för trådlösa WiFi-anslutningar och ignorerar Autentiseringsprotokoll MS-CHAP-V2-användarnamnet. Microsoft IAS RADIUS accepterar endast ett giltigt användarnamn (dotNet-användare) för Roaming-identitet. Roaming-identitet är valfritt för alla andra autentiseringsservrar. Därför rekommenderas det att önskad "realm" eller sfär (t.ex. anonym@myrealm) används som Roaming-identitet i stället för en sann identitet.

Steg 3 av 3: EAP-FAST-server

Tillhandahållningsläge för autentiserad TLS-server stöds med certifikat för betrodd CA, ett självundertecknat servercertifikat eller servers offentliga nycklar och GTC som inre EAP-metod.

- Markera en av följande referenshämtningsmetoder: Validera servercertifikat eller Ange server- eller certifikatnamn.

- Stäng säkerhetsinställningarna genom att klicka på OK.

EAP-FAST-användarinställningar

OBS! Om ett Administratörspaket som ska exporteras till en användares dator inte inkluderar Programinställningen Aktivera CCXv4 i Administratörsverktyget, finns endast EAP-FAST-användarinställningarna tillgängliga för konfiguration.

Ställa in klient med EAP-FAST-autentisering:

-

Klicka på Profiler... i huvudfönstret för verktyget för trådlösa anslutningar.

Eller om du är administratör ska du öppna Administrationsverktyg.

- På sidan Profil klickar du på Lägg till för att öppna Allmänna inställningar i Skapa WiFi-profil.

- Namn på WiFi-nätverk (SSID): Ange nätverksidentifieraren.

- Profilnamn: Ange ett beskrivande profilnamn.

- Driftsläge: Klicka på Nätverk (infrastruktur). (Denna parameter är angiven till Infrastruktur om du använder Administratörsverktyg.)

- Profiltyp för administratör: Välj Beständig eller Före inloggning/gemensam. (Det här steget gäller endast om du använder Administratörsverktyget.

- Klicka på Nästa för att öppna Säkerhetsinställningar.

- Klicka på Företagssäkerhet.

- Nätverksautentisering: Markera WPA-Företag eller WPA2-Företag.

- Datakryptering: Markera något av följande:

- TKIP tillhandahåller blandning med per-paket-nyckel, en meddelandeintegritetskontroll och en mekanism för nya nycklar.

- AES-CCMP (Advanced Encryption Standard - Counter CBC-MAC Protocol) används som datakrypteringsmetod när det är viktigt med starkt dataskydd. AES-CCMP rekommenderas.

- Aktivera 802.1X: Markerad.

- Autentiseringstyp: Välj EAP-FAST som ska användas med denna anslutning.

- Klicka på

Cisco-alternativ för att markera Tillåt Snabb Roaming (CCKM), vilket aktiverar klientens WiFi-kort för snabb och säker roaming.

Steg 1 av 3: EAP-FAST-tillhandahållande (användarinställningar)

EAP-FAST använder en PAC-nyckel (Protected Access Credentials) för att skydda användarreferenserna som utväxlas. Alla EAP-FAST-autentiserare identifieras med utfärdaridentitet (A-ID). Den lokala autentiseraren skickar sitt A-ID till en autentiserande klient, och klienten kontrollerar dess databas för matchande A-ID. Om klienten inte känner igen A-ID begär den ett nytt PAC.

OBS! Om det PAC (Protected Access Credential) som tillhandahålls är giltigt frågar verktyget för WiFi-anslutningar inte användaren om accepterande av PAC. Om PAC är ogiltigt bryter verktyget för WiFi-anslutningar anslutningen automatiskt. Ett statusmeddelande visas i Loggbok för trådlösa anslutningar som en administratör kan läsa på användarens dator.

- Lämna Inaktivera EAP-FAST-förbättringar (CCXv4) avmarkerat.

- Tillåt oautentiserat tillhandahållande och Tillåt autentiserat tillhandahållande är båda markerade.

- Standardserver: Ingen är markerat som standard. Klicka på Välj server för att markera en PAC från standard PAC-auktoritetsserver. Alternativsidan för PAC (Protected Access Credentials) öppnas.

OBS! Servergrupper visas endast om du har installerat ett Administratörspaket som innehåller inställningar för EAP-FAST A-ID-grupp (Authority ID).

PAC-distribution kan också slutföras manuellt (utanför band). Med manuellt tillhandahållande kan du skapa PAC för en användare på en ACS-server och sedan importera den till en användares dator. En PAC-fil kan skyddas med ett lösenord, som användaren måste ange under en PAC-import.

- Importera PAC:

- Klicka på Importera för att importera PAC från PAC-servern.

- Klicka på Öppna.

- Ange PAC-lösenordet (valfritt).

- Klicka på OK för att stänga den här sidan. Markerad PAC används för den trådlösa profilen.

- Klicka på Nästa.

- Om detta inte är en profil av typ Före inloggning/gemensam, klicka då på Nästa och gå till Steg 3 av 3: EAP-FAST-server.

- Om detta är en profil av typ Före inloggning/gemensam, eller om du inte använder Administratörsverktyg för att skapa den här profilen, fortsätt till nästa steg.

Steg 2 av 3: Ytterligare information om EAP-FAST

- Autentiseringsprotokoll: Välj MS-CHAP-V2 eller GTC

- Användarreferenser: Markera Använd Windows-inloggning eller Använd följande.

- Om du markerade Använd följande anger du då Användarnamn, Domän, Lösenord och Bekräfta lösenord.

- Ange Roaming-identitet: %DOMÄN%\%ANVÄNDARNAMN

- Klicka på Nästa.

Steg 3 av 3: EAP-FAST-server

- Klicka på Validera servercertifikat om så önskas och markera Certifikatutfärdare i den nedrullningsbara menyn. Standardvalet är Vilken betrodd CA som helst.

- Om så önskas, klicka på Ange server- eller certifikatnamn och ange namnet. Klicka sedan på Servernamn måste matcha angiven uppgift exakt eller Domännamn måste avslutas med angivet namn. Servernamnet kan inkludera alla tecken, inklusive specialtecken.

- Klicka på OK.