Создание профилей для Windows*

В данном разделе представлена информация о создании профилей для Windows* XP, Windows Vista*и Windows* 7.

Сеть типа "Infrastructure" состоит из одной или нескольких точек доступа и одного или нескольких компьютеров с установленными адаптерами сети WiFi. Каждая точка доступа должна иметь проводное соединение с сетью WiFi. В этом разделе рассказывается о создании различных профилей WiFi.

Создание профиля без аутентификации или шифрования данных (нет)

Внимание! Сети, не использующие аутентификации или шифрования, особенно уязвимы в отношении доступа неавторизованных пользователей.

Для создания профиля для подключения к сети WiFi без шифрования:

-

Щелкните Профили... в главном окне утилиты подключения Intel® PROSet/Wireless WiFi.

Если у вас есть административные права, откройте программу Администратор.

- На странице или вкладке "Профили" щелкните Добавить для открытия страницы Общие настройки мастера создания профилей WiFi.

- Имя профиля: Введите описательное имя.

- Имя сети WiFi (SSID): Введите идентификатор сети.

- Режим работы: Щелкните Сеть (Infrastructure). (Этот параметр предназначен для установки режима Infrastructure, если используется программа Администратор).

- Тип профиля администратора: Выберите Постоянный или Предварительный/Общий. (Это действие возможно только в случае использования программы Администратор).

- Нажмите Далее для открытия страницы Настройки защиты.

- Щелкните Корпоративная защита.

- Сетевая аутентификация: Открытая - (выбрано).

Открытая аутентификация позволяет доступ беспроводных устройств к сети без аутентификации спецификации 802.11. Если в сети не требуется шифрование данных, любое беспроводное устройство, имеющее допустимое сетевое имя (SSID), может подключиться к точке доступа для входа в сеть.

- Шифрование данных: Нет - установлено по умолчанию.

- Щелкните OK. Теперь профиль добавлен в список профилей и может использоваться для подключения к сети.

Создание профиля с общей сетевой аутентификацией

С использованием общего ключа аутентификации каждая станция обязана получить секретный общий ключ через защищенный канал, который независим от коммуникационного канала беспроводной сети 802.11. Для аутентификации по общему ключу необходимо, чтобы клиент сконфигурировал статический WEP- или CKIP-ключ. Клиент получит доступ к сети только в случае, если он выполнит предложенную процедуру аутентификации. CKIP обеспечивает более надежное шифрование данных, в сравнении с WEP, однако данную систему поддерживают не все операционные системы и точки доступа.

ПРИМЕЧАНИЕ. Общий ключ может показаться лучшим способом для повышенного уровня защиты, однако существует известная проблема уязвимости, так как секретный код передается клиенту в виде открытого текста. В случае использования кем-либо специального программного обеспечения несанкционированного поиска контрольной строки, общий ключ аутентификации может быть легко сгенерирован. Поэтому, открытая аутентификация (с шифрованием данных) является более защищенной.

Для создания профиля с настройкой общей аутентификации:

-

Выберите параметр Профили... в главном окне утилиты подключений WiFi.

Если у вас есть административные права, откройте программу Администратор.

- На странице или вкладке "Профили" щелкните Добавить для открытия страницы Общие настройки мастера создания профилей WiFi.

- Имя профиля: Введите описательное имя.

- Имя сети WiFi (SSID): Введите идентификатор сети.

- Режим работы: Щелкните Сеть (Infrastructure). (Этот параметр предназначен для установки режима Infrastructure, если используется программа Администратор).

- Тип профиля администратора: Выберите Постоянный или Предварительный/Общий. (Это действие возможно только в случае использования программы Администратор).

- Нажмите Далее для открытия страницы Настройки защиты.

- Щелкните Корпоративная защита.

- Сетевая аутентификация: Выберите Общая. Общая аутентификация выполняется с предварительно сконфигурированным WEP-ключом.

- Шифрование данных: Выберите "Нет", WEP (64 или 128 бит) или CKIP (64 или 128 бит).

- Включить 802.1X: Выключено.

- Уровень шифрования: 64 или 128 бит: При переключении между 64- и 128-битным шифрованием предыдущие настройки удаляются, и нужно ввести новый ключ.

- Индекс ключа: Выберите 1, 2, 3 или 4. При изменении индекса ключа может быть указано до четырех паролей.

- Пароль защиты (ключ шифрования): Введите пароль сетевой защиты (ключ шифрования). Этот пароль должен быть идентичен паролю, используемому точкой доступа или беспроводным маршрутизатором. За паролем обратитесь к администратору беспроводной сети.

- Контрольная фраза (64 бита): Введите пять (5) алфавитно-цифровых символов: 0-9, a-z или A-Z.

- Шестнадцатеричный ключ (64 бита): Ведите 10 шестнадцатиричных символов: 0-9, A-F.

- Контрольная фраза (128 бит): Введите 13 алфавитно-цифровых символов, 0-9, a-z или A-Z.

- Шестнадцатеричный ключ (128 бит): Ведите 26 шестнадцатиричных символов: 0-9, A-F.

Создание профиля с сетевой аутентификацией WPA-персональная или WPA2-персональная

Стандарт Wi-Fi Protected Access (WPA) - усовершенствованный стандарт безопасности, который значительно поднимает уровень защищенности и управления доступом к данным беспроводных локальных сетей. WPA-персональная аутентификация активизирует обмен ключами и может работать только с динамическими ключами шифрования. Если ваша беспроводная точка доступа или маршрутизатор поддерживают WPA- или WPA2-персональную аутентификацию, тогда вы должны использовать ее в точке доступа, а также назначить длинный и надежный пароль. Для персональных или домашних сетей без серверов RADIUS или AAA, используйте WPA-персональную аутентификацию.

- WPA-персональная: Метод защиты беспроводных сетей, который обеспечивает надежную защиту и предотвращает несанкционированный доступ в сетях небольшого размера. Этот метод использует протокол целостности временного ключа TKIP, или AES-CCMP, а также противостоит несанкционированному доступу с помощью предварительного опубликованного ключа PSK.

- WPA2-персональная: Метод защиты беспроводных сетей, основанный на аутентификации WPA, который обеспечивает надежную защиту и предотвращает несанкционированный доступ в сетях небольшого размера.

ПРИМЕЧАНИЕ. WPA- и WPA2-персональная совместимы друг с другом.

Некоторые решения по обеспечению безопасности могут не поддерживаться операционной системой компьютера, и поэтому, может потребоваться установка дополнительного программного обеспечения или оборудования, а также поддержка инфраструктуры беспроводной локальной сети. За информацией обратитесь к производителю своего компьютера.

Для добавления профиля с WPA-персональной или WPA2-персональной сетевой аутентификацией:

-

Выберите параметр Профили... в главном окне утилиты подключений WiFi.

Если у вас есть административные права, откройте программу Администратор.

- На странице или вкладке "Профили" щелкните Добавить для открытия страницы Общие настройки мастера создания профилей WiFi.

- Имя профиля: Введите описательное имя.

- Имя сети WiFi (SSID): Введите идентификатор сети.

- Режим работы: Щелкните Сеть (Infrastructure). (Этот параметр предназначен для установки режима Infrastructure, если используется программа Администратор).

- Тип профиля администратора: Выберите Постоянный или Предварительный/Общий. (Это действие возможно только в случае использования программы Администратор).

- Нажмите Далее для открытия страницы Настройки защиты.

- Щелкните Корпоративная защита.

- Сетевая аутентификация: Выберите WPA- или WPA2-персональная. См. раздел Обзор возможностей защиты.

- Шифрование данных: Выберите TKIP или AES-CCMP.

- Пароль: Введите текстовую фразу от 8 до 63 символов. Длинный пароль обеспечивает более надежную сетевую защиту, чем короткий. Этот пароль должен использоваться в этом компьютере и во всех беспроводных устройствах сети для подключения к этой точке доступа.

Создание профиля с сетевой аутентификацией WPA-предприятие или WPA2-предприятие

Для защиты "WPA2-предприятие" необходима аутентификация в сервере.

- WPA-предприятие: Это метод защиты беспроводных сетей, который обеспечивает надежную защиту данных для нескольких пользователей или в управляемых сетях большого размера. Он использует структуру аутентификации 802.1X с шифрованием TKIP или AES-CCMP, что предотвращает несанкционированный доступ к сети, проверяя пользователей через сервер аутентификации.

- WPA2-предприятие: Метод защиты беспроводных сетей (WPA), который обеспечивает более надежную защиту данных для нескольких пользователей или в управляемых сетях большого размера. Он предотвращает несанкционированный доступ в сеть, проверяя данные пользователей сети посредством сервера аутентификации.

ПРИМЕЧАНИЕ. WPA- и WPA2-предприятие совместимы друг с другом.

Для добавления профиля, использующего аутентификацию WPA-предприятие или WPA2-предприятие:

- Перед тем, как начать, вы должны получить у системного администратора имя пользователя и пароль в сервере RADIUS.

- Некоторые типы аутентификации требуют получения и установки сертификата клиента. Дополнительную информацию см. в разделе Создание профиля с аутентификацией TLS или обратитесь за помощью к системному администратору.

-

Выберите параметр Профили... в главном окне утилиты подключений WiFi.

Если у вас есть административные права, откройте программу Администратор.

- На странице "Профили" щелкните Добавить для открытия страницы Общие настройки мастера создания профилей WiFi.

- Имя профиля: Введите описательное имя.

- Имя сети WiFi (SSID): Введите идентификатор сети.

- Режим работы: Щелкните Сеть (Infrastructure). (Этот параметр предназначен для установки режима Infrastructure, если используется программа Администратор).

- Тип профиля администратора: Выберите Постоянный или Предварительный/Общий. (Это действие возможно только в случае использования программы Администратор).

- Нажмите Далее для открытия страницы Настройки защиты.

- Щелкните Корпоративная защита.

- Сетевая аутентификация: Выберите WPA-предприятие или WPA2-предприятие.

- Шифрование данных: Выберите TKIP или AES-CCMP.

- Включить 802.1X: Установлено по умолчанию.

- Тип аутентификации: Выберите одно из следующих: EAP-SIM, LEAP, TLS, TTLS, PEAP или EAP-FAST.

Конфигурация сетевого профиля с типами аутентификации 802.1x

Создание профиля с WEP-шифрованием данных и сетевой аутентификацией EAP-SIM

Аутентификация EAP-SIM использует динамический WEP-ключ, созданный специально для сеанса, полученный для шифрования данных от адаптера клиента или сервера RADIUS. Для EAP-SIM необходим специальный код проверки пользователя или PIN для обеспечения взаимодействия с SIM-картой (Subscriber Identity Module). SIM-карта - это специальная смарт-карта, которая используется в беспроводных цифровых сетях стандарта GSM (Global System for Mobile Communications).

Назначение профилей

Этот профиль экспортируется по иному для работы с Windows* XP в отличие от систем Windows Vista* и Windows* 7. См. раздел Назначение профиля EAP-SIM для получения дополнительной информации.

Для добавления профиля с EAP-SIM-аутентификацией:

-

Выберите параметр Профили... в главном окне утилиты подключений WiFi.

Если у вас есть административные права, откройте программу Администратор.

- На странице "Профили" щелкните Добавить для открытия страницы Общие настройки мастера создания профилей WiFi.

- Имя профиля: Введите имя профиля.

- Имя сети WiFi (SSID): Введите идентификатор сети.

- Режим работы: Щелкните Сеть (Infrastructure). (Этот параметр предназначен для установки режима Infrastructure, если используется программа Администратор).

- Тип профиля администратора: Выберите Постоянный или Предварительный/Общий. (Это действие возможно только в случае использования программы Администратор).

- Нажмите Далее для открытия страницы Настройки защиты.

- Щелкните Корпоративная защита.

- Сетевая аутентификация: Выберите Открытая (рекомендуется).

- Шифрование данных: Выберите WEP.

- Щелкните Включить 802.1X.

- Тип аутентификации: Выберите EAP-SIM.

EAP-SIM-аутентификация может использоваться со следующим:

- Типы сетевой аутентификации: открытая (Open), общая (Shared), WPA-предприятие и WPA2-предприятие.

- Типы шифрования данных: Нет, WEP, TKIP, AES-CCMP и CKIP.

Пользователь EAP-SIM (необязательный параметр)

- Щелкните Указывать имя пользователя (идентификация):

- Для поля Имя пользователя: Введите имя пользователя, назначенное SIM-карте.

- Щелкните OK.

Создание профиля Windows* XP с сетевой аутентификацией EAP-AKA

Метод аутентификации EAP-AKA (Extensible Authentication Protocol Method for UMTS Authentication and Key Agreement) - это механизм EAP, используемый для аутентификации и сеанса распространения ключей, используемый подписчиком модуля идентификации USIM (Subscriber Identity Module) универсальной мобильной телекоммуникационной системы UMTS (Universal Mobile Telecommunications System). Карта USIM - это специальная смарт-карта, предназначенная для проверки подлинности пользователей в сотовых сетях.

EAP-AKA-аутентификация может использоваться со следующим:

- Сетевая аутентификация: открытая, WPA-предприятие и WPA2-предприятие

- Шифрование данных: WEP или CKIP для открытой аутентификации, TKIP или AES-CCMP для аутентификации уровня предприятия.

Назначение профилей

Этот профиль экспортируется по иному для работы с Windows* XP в отличие от систем Windows Vista* и Windows* 7. См. раздел Назначение профиля EAP-AKA для получения дополнительной информации.

Для добавления профиля с EAP-AKA-аутентификацией:

-

Выберите параметр Профили... в главном окне утилиты подключений WiFi.

Если у вас есть административные права, откройте программу Администратор.

- На странице "Профили" щелкните Добавить для открытия страницы Общие настройки мастера создания профилей WiFi.

- Имя профиля: Введите имя профиля.

- Имя сети WiFi (SSID): Введите идентификатор сети.

- Режим работы: Щелкните Сеть (Infrastructure). (Этот параметр предназначен для установки режима Infrastructure, если используется программа Администратор).

- Тип профиля администратора: Выберите Постоянный или Предварительный/Общий. (Это действие возможно только в случае использования программы Администратор).

- Нажмите Далее для открытия страницы Настройки защиты.

- Щелкните Корпоративная защита.

- Сетевая аутентификация: Выберите Открытая, WPA-предприятие или WPA2-предприятие.

- Шифрование данных: Выберите WEP или CKIP для открытой аутентификации, TKIP или AES-CCMP для аутентификации уровня предприятия.

- Щелкните параметр Включить 802.1X, если он еще не выбран/

- Тип аутентификации: Выберите EAP-AKA.

Пользователь EAP-AKA (необязательный параметр)

- Щелкните Указывать имя пользователя (идентификация):

- Для поля Имя пользователя: Введите имя пользователя, назначенное USIM-карте.

- Щелкните OK.

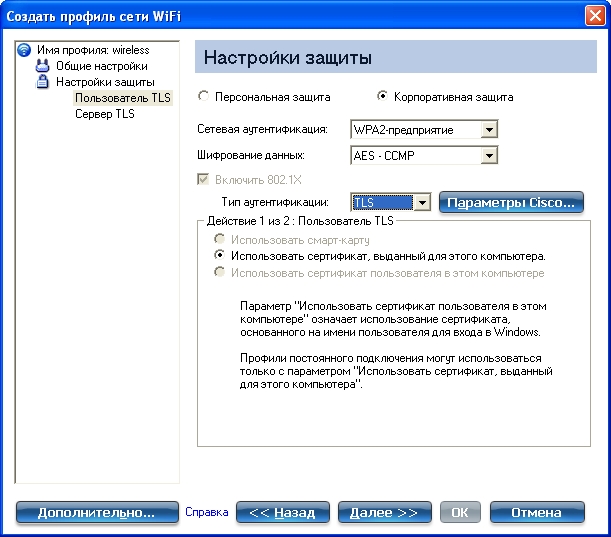

Создание профиля с сетевой аутентификацией TLS

Эти настройки определяют протокол и идентификационную информацию, используемую для аутентификации пользователя. TLS-аутентификация (Transport Layer Security) - это метод двухсторонней аутентификации, который эксклюзивно использует цифровые сертификаты для проверки идентификации клиента и сервера.

Назначение профилей

Этот профиль экспортируется по иному для работы с Windows* XP в отличие от систем Windows Vista* и Windows* 7. См. раздел Назначение профиля TLS для получения дополнительной информации.

Создание профиля с аутентификации TLS

-

Выберите параметр Профили... в главном окне утилиты подключений WiFi.

Если у вас есть административные права, откройте программу Администратор.

- На странице "Профили" щелкните Добавить для открытия страницы Общие настройки мастера создания профилей WiFi.

- Имя профиля: Введите описательное имя.

- Имя сети WiFi (SSID): Введите идентификатор сети.

- Режим работы: Щелкните Сеть (Infrastructure). (Этот параметр предназначен для установки режима Infrastructure, если используется программа Администратор).

- Тип профиля администратора: Выберите Постоянный или Предварительный/Общий. (Это действие возможно только в случае использования программы Администратор).

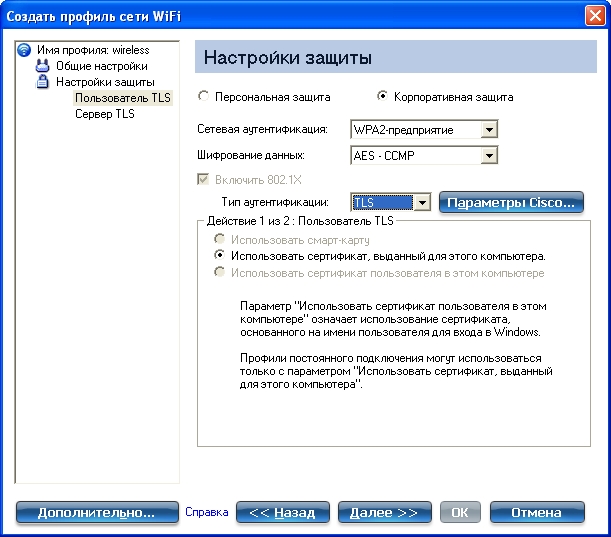

- Нажмите Далее для открытия страницы Настройки защиты.

- Щелкните Корпоративная защита.

- Сетевая аутентификация: Выберите WPA-предприятие или WPA2-предприятие (рекомендуется).

- Шифрование данных: Выберите AES-CCMP (рекомендуется).

- Включить 802.1X: Установлено по умолчанию.

- Тип аутентификации: Выберите TLS для использования с этим подключением.

Действие 1 из 2. Пользователь TLS

- Получите и установите сертификат клиента. Дополнительную информацию см. в разделе Создание профиля с аутентификацией TLS или обратитесь за помощью к системному администратору.

- Выберите одно из следующих действий для получения сертификата: Использовать смарт-карту, Использовать сертификат, выданный для этого компьютера или Использовать сертификат пользователя в этом компьютере.

- Нажмите Далее для открытия страницы настроек Сервер TLS.

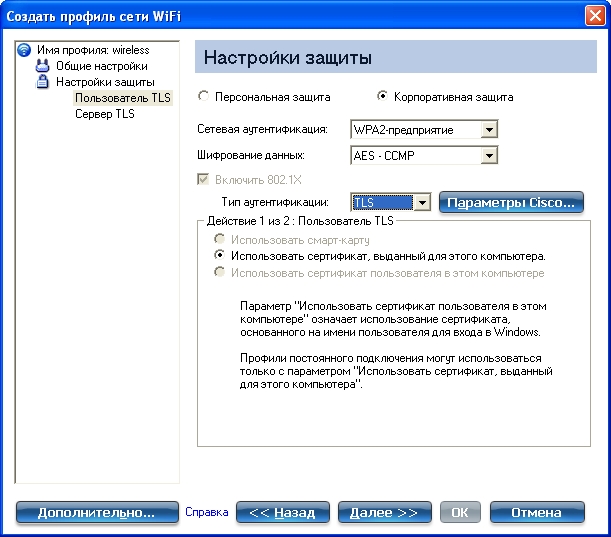

Действие 2 из 2. Сервер TLS

- Выберите один из следующих методов запроса идентификации: Проверить сертификат сервера или Указать имя сервера/сертификат.

- Щелкните OK. Профиль будет добавлен в список профилей.

- Выберите новый профиль в конце списка "Профили". Используйте клавиши со стрелками вверх и вниз для установки приоритета нового профиля в списке приоритетов.

- Нажмите кнопку Подключить для подключения к выбранной беспроводной сети.

- Щелкните OK для закрытия утилиты.

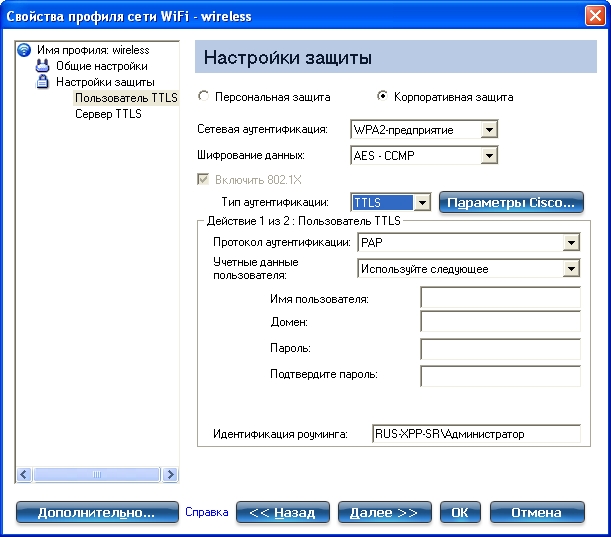

Создание профиля с сетевой аутентификацией TTLS

Аутентификация TTLS: Ее настройки определяют протокол и идентификационную информацию, используемую для аутентификации пользователя. Клиент использует EAP-TLS для проверки подлинности сервера и создания канала между сервером и клиентом, шифрованного с помощью TLS. Клиент может использовать другой аутентификационный протокол. Обычно протоколы на основе паролей используются через необъявляемый, защищенный TLS-шифрованный канал.

Назначение профилей

Этот профиль экспортируется по иному для работы с Windows* XP в отличие от систем Windows Vista* и Windows* 7. См. раздел Назначение профиля TTLS для получения дополнительной информации.

Создание профиля с аутентификацией TTLS

-

Выберите параметр Профили... в главном окне утилиты подключений WiFi.

Если у вас есть административные права, откройте программу Администратор.

- На странице "Профили" щелкните Добавить для открытия страницы Общие настройки мастера создания профилей WiFi.

- Имя профиля: Введите описательное имя.

- Имя сети WiFi (SSID): Введите идентификатор сети.

- Режим работы: Щелкните Сеть (Infrastructure). (Этот параметр предназначен для установки режима Infrastructure, если используется программа Администратор).

- Тип профиля администратора: Выберите Постоянный или Предварительный/Общий. (Это действие возможно только в случае использования программы Администратор.

- Нажмите Далее для открытия страницы Настройки защиты.

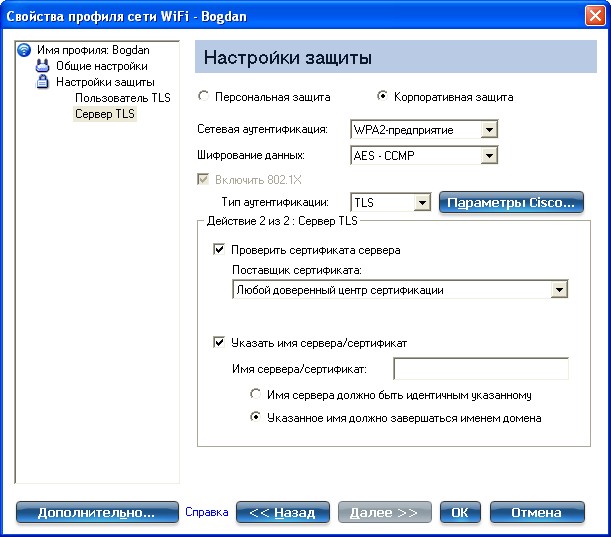

- Щелкните Корпоративная защита.

- Сетевая аутентификация: Выберите WPA-предприятие или WPA2-предприятие (рекомендуется).

- Шифрование данных: Выберите TKIP или AES-CCMP (рекомендуется).

- Включить 802.1X: Установлено по умолчанию.

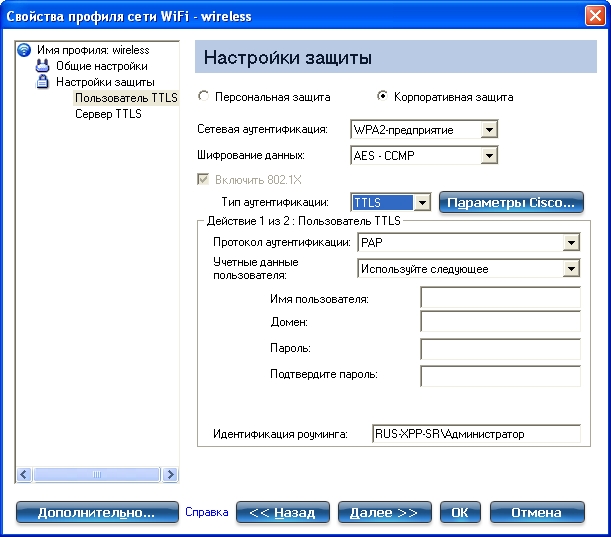

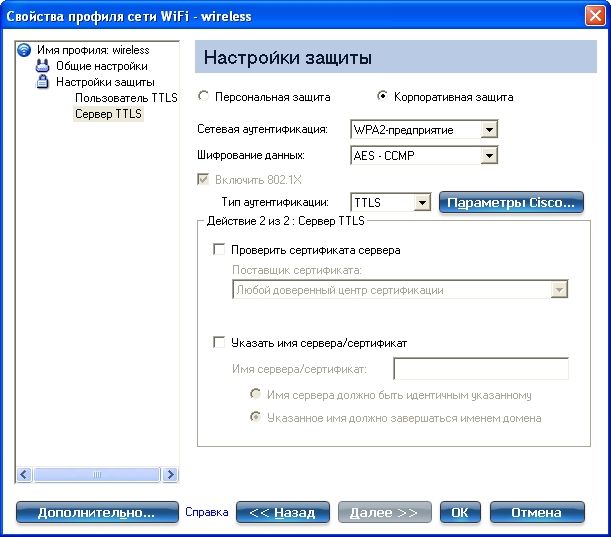

- Тип аутентификации: Выберите TTLS для использования с этим подключением.

Действие 1 из 2. Пользователь TTLS

- Протокол аутентификации: Этот параметр определяет протокол аутентификации, работающий через туннель TTLS. Используемые протоколы: PAP (по умолчанию), CHAP, MS-CHAP и MS-CHAP-V2. Дополнительную информацию см. в разделе Обзор возможностей защиты.

- Идентификационная информация пользователя: Для протоколов PAP, CHAP, MS-CHAP и MS-CHAP-V2 выберите один из следующих методов аутентификации: Использовать вход Windows, Запрашивать при каждом подключении или Использовать следующее.

- Идентификация роуминга: В этом поле может быть указана идентификация роуминга или имя %domain%\%username% в качестве формата по умолчанию для ввода идентификации.

Когда используется сервер аутентификации 802.1X Microsoft IAS RADIUS, он выполняет аутентификацию устройства, используя для этого идентификацию роуминга в программе Intel® PROSet/Wireless WiFi, и игнорирует имя пользователя аутентификационного протокола MS-CHAP-V2. Сервер Microsoft IAS RADIUS принимает только допустимые имена пользователей (пользователи dotNet) для идентификации роуминга. Для всех других серверов аутентификации идентификация роуминга необязательна. Поэтому, для идентификации роуминга рекомендуется вместо истинных имен использовать образные имена (например, anonymous@myrealm).

- Нажмите Далее для открытия страницы настроек "Сервер TTLS".

Действие 2 из 2. Сервер TTLS

- Выберите один из следующих методов запроса идентификации: Проверить сертификат сервера или Указать имя сервера/сертификат.

- Щелкните OK для сохранения настроек и закрытия страницы.

Создание профиля с сетевой аутентификацией PEAP

Аутентификация PEAP. Настройки PEAP-аутентификации необходимы для установления подлинности клиента в сервере аутентификации. Клиент использует EAP-TLS для проверки подлинности сервера и создания канала между сервером и клиентом, шифрованного с помощью TLS. Клиент может использовать другой аутентификационный механизм EAP, например, Microsoft Challenge Authentication Protocol (MS-CHAP) версии 2 через шифрованный канал для проверки подлинности сервера. Пакеты запросов и ответов отправляются через защищенный, TLS-шифрованный канал. В следующем примере показано, как использовать WPA с AES-CCMP- или TKIP-шифрованием, использующим PEAP-аутентификацию.

Назначение профилей

Этот профиль экспортируется по иному для работы с Windows* XP в отличие от систем Windows Vista* и Windows* 7. См. раздел Назначение профиля PEAP для получения дополнительной информации.

Создание профиля с аутентификацией PEAP

Получите и установите сертификат клиента. Дополнительную информацию см. в разделе Создание профиля Windows* XP с аутентификацией TLS или обратитесь за помощью к системному администратору.

-

Выберите параметр Профили... в главном окне утилиты подключений WiFi.

Если у вас есть административные права, откройте программу Администратор.

- На странице "Профили" щелкните Добавить для открытия страницы Общие настройки мастера создания профилей WiFi.

- Имя профиля: Введите описательное имя.

- Имя сети WiFi (SSID): Введите идентификатор сети.

- Режим работы: Щелкните Сеть (Infrastructure). (Этот параметр предназначен для установки режима Infrastructure, если используется программа Администратор).

- Тип профиля администратора: Выберите Постоянный или Предварительный/Общий. (Это действие возможно только в случае использования программы Администратор.

- Нажмите Далее для открытия страницы Настройки защиты.

- Щелкните Корпоративная защита.

- Сетевая аутентификация: Выберите WPA-предприятие или WPA2-предприятие (рекомендуется).

- Шифрование данных: Выберите одно из следующих: Рекомендуется AES-CCMP.

- Включить 802.1X: Установлено по умолчанию.

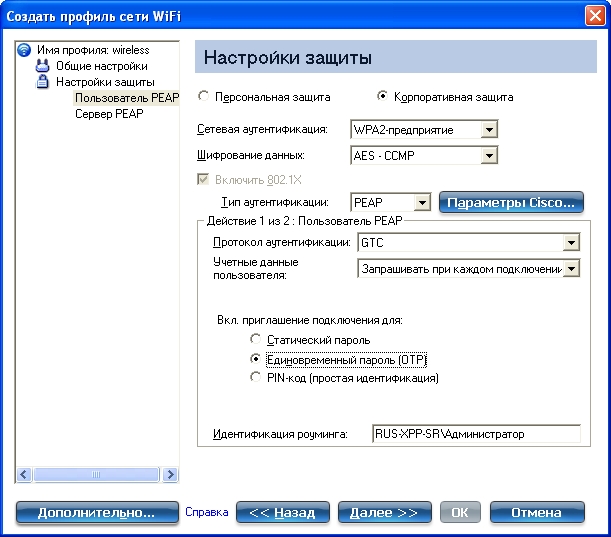

- Тип аутентификации: Выберите PEAP для использования с этим подключением.

Действие 1 из 2. Пользователь PEAP

Протокол PEAP работает с защитой Transport Layer Security (TLS) для разрешения использования типов нешифрованной аутентификации, например, EAP-Generic Token Card (GTC) и поддержки One-Time Password (одноразовый пароль - OTP).

- Протокол аутентификации: Выберите GTC, MS-CHAP-V2 (по умолчанию) или TLS. См. раздел Протоколы аутентификации.

- Идентификационная информация пользователя: Далее представлены доступные параметры для учетных данных пользователя. Доступные учетные данные могут не соответствовать перечисленным далее в зависимости от того, как был создан профиль, например, в системе Windows* XP, или же он был создан системным администратором для Windows XP, Windows Vista или Windows* 7. Дополнительная информация об этом содержится далее в этом разделе.

- В аутентификации GTC для учетных данных пользователя могут быть установлены значения Использовать вход Windows или Запрашивать при каждом подключении или Использовать следующее (для которых необходимо указать имя пользователя, домен и пароль). Доступные параметры могут различаться для типов профилей, будь то постоянный или непостоянный (профили администратора выбираются в окне "Общие настройки").

- В аутентификации MS-CHAP-V2 для учетных данных пользователя могут быть установлены значения Использовать вход Windows или Запрашивать при каждом подключении или Использовать следующее, (для которых необходимо указать имя пользователя, домен и пароль). Доступные параметры могут различаться для типов профилей, будь то постоянный или непостоянный (профили администратора выбираются в окне "Общие настройки"). Для учетных данных постоянных профилей системного администратора можно установить параметр Использовать следующее или "Использовать безопасный пароль". В безопасном пароле используются учетные данные компьютера и он не связан ни с одним пользователем.

- Идентификация роуминга: В этом поле может быть указана идентификация роуминга или имя %domain%\%username% в качестве формата по умолчанию для ввода идентификации.

Когда используется сервер аутентификации 802.1X Microsoft IAS RADIUS, он выполняет аутентификацию устройства, используя для этого идентификацию роуминга в программе Intel® PROSet/Wireless WiFi, и игнорирует имя пользователя аутентификационного протокола MS-CHAP-V2. Сервер Microsoft IAS RADIUS принимает только допустимые имена пользователей (пользователи dotNet) для идентификации роуминга. Для всех других серверов аутентификации идентификация роуминга необязательна. Поэтому, для идентификации роуминга рекомендуется вместо истинных имен использовать образные имена (например, anonymous@myrealm).

Конфигурация идентификации роуминга для поддержки нескольких пользователей:

Если используется профиль предварительного/общего подключения или общий профиль, которому необходима идентификация роуминга c применением идентификационной информации входа Windows, создатель профиля может добавить идентификацию роуминга, которая использует формат имени %username% и %domain%. Далее выполняется идентификация роуминга, а ее ключевые слова заменяются соответствующей идентификационной информацией. Это позволяет с максимальной гибкостью конфигурировать идентификацию роуминга для совместного использования профиля несколькими пользователями.

См. руководство пользователя для вашего сервера аутентификации о том, как выполнить форматирование настроек идентификации роуминга. Возможные виды формата:

%domain%\%user_name%

%user_name%@%domain%

%user_name%@%domain%.com

%user_name%@mynetwork.com

Если поле "Идентификация роуминга" не заполнено, по умолчанию используется формат %domain%\%username%.

Примечания об идентификационной информации: Имя пользователя и домен должны соответствовать имени, которое предварительно занесено администратором в сервер аутентификации для аутентификации клиента. Имя пользователя зависит от регистра ввода. Это имя определяет идентификационную информацию, предоставляемую аутентификатору через протокол аутентификации, который функционирует через TLS-туннель. Эта идентификационная информация пользователя безопасно передается в сервер только после установления и проверки защищенного канала.

Протоколы аутентификации

Этот параметр определяет протокол аутентификации, который может работать через туннель TTLS. Далее приведены инструкции по конфигурации профиля, использующего аутентификацию PEAP с протоколами аутентификации GTC, MS-CHAP-V2 (по умолчанию), или TLS. Учетные данные указаны только в качестве примера.

Generic Token Card (GTC)

Для конфигурации одноразового пароля:

- Протокол аутентификации: Выберите GTC (Generic Token Card).

- Идентификационная информация пользователя: Выберите Запрашивать при каждом подключении. (Данный выбор возможен только при создании персонального профиля на компьютере с Windows* XP. Не используется для создания общих ИТ-профилей).

- Вкл. приглашение подключения для: Выберите одно из следующих:

| Имя |

Описание |

| Статический пароль |

При подключении пользователь должен ввести свои учетные данные. |

| Одноразовый пароль (OTP) |

Получает пароль из аппаратного устройства или программы выдачи идентификационной информации. |

| PIN-код (простая идентификация) |

Получает пароль из программы выдачи простой идентификационной информации. |

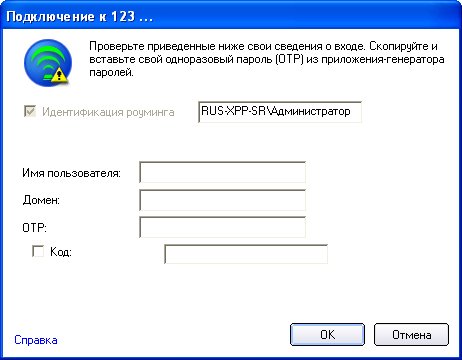

- Щелкните OK.

- На странице "Сети WiFi" выберите профиль.

- Щелкните Подключить. У вас будет запрошено ввести имя пользователя, имя домена и одноразовый пароль (OTP).

- Щелкните OK. Вам предлагается проверить ваши регистрационные данные.

MS-CHAP-V2: Этот параметр определяет протокол аутентификации, работающий через туннель PEAP.

- Идентификационная информация пользователя: Выберите один из следующих параметров: Использовать вход Windows, Запрашивать при каждом подключении или Использовать следующее. Для постоянных профилей доступны параметры Использовать следующее или Использовать безопасный пароль.

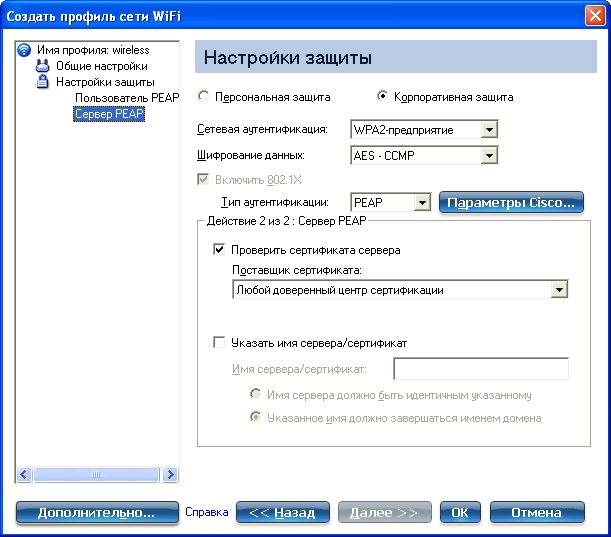

- Нажмите Далее для открытия страницы настроек "Сервер PEAP".

TLS: TLS-аутентификация (Transport Layer Security) - это метод двухсторонней аутентификации, который эксклюзивно использует цифровые сертификаты для проверки идентификации клиента и сервера.

- Получите и установите сертификат клиента. Дополнительную информацию см. в разделе Создание профиля Windows* XP с аутентификацией TLS или обратитесь за помощью к системному администратору.

- Выберите одно из следующих действий для получения сертификата: Использовать смарт-карту, Использовать сертификат, выданный для этого компьютера или Использовать сертификат пользователя в этом компьютере. Если это постоянный профиль администратора, доступен только параметр Использовать сертификат, выданный для этого компьютера.

- Нажмите Далее для открытия страницы настроек "Сервер PEAP".

Действие 2 из 2. Сервер PEAP

- Выберите один из следующих методов запроса идентификации: Проверить сертификат сервера или Указать имя сервера/сертификат.

- Щелкните OK. Профиль будет добавлен в список профилей.

- Выберите новый профиль в конце списка "Профили". Используйте клавиши со стрелками вверх и вниз для установки приоритета нового профиля в списке приоритетов.

- Нажмите кнопку Подключить для подключения к выбранной беспроводной сети.

Если на странице "Настройки защиты" не было выбрано Использовать вход Windows, а также не проведена конфигурация идентификационной информации пользователя, идентификационная информация для профиля не будет сохранена. Пожалуйста, введите свои учетные данные для аутентификации в сети.

- Щелкните OK для закрытия утилиты.

Создание профиля с сетевой аутентификацией LEAP

Cisco LEAP (протокол Light Extensible Authentication Protocol) - это тип аутентификации 802.1X, которая поддерживает надежную взаимную аутентификацию между клиентом и сервером RADIUS. Настройки профиля LEAP включают установки для определения настроек точек доступа LEAP, CKIP и Rogue.

Назначение профилей

Этот профиль экспортируется по иному для работы с Windows* XP в отличие от систем Windows Vista* и Windows* 7. См. раздел Назначение профиля LEAP для получения дополнительной информации.

Создание профиля с аутентификацией LEAP

-

Выберите параметр Профили... в главном окне утилиты подключений WiFi.

Если у вас есть административные права, откройте программу Администратор.

- В списке профилей выберите Добавить. Откроется страница Общие настройки в менеджере создания профилей WiFi.

- Имя профиля: Введите описательное имя.

- Имя сети WiFi (SSID): Введите идентификатор сети.

- Режим работы: Щелкните Сеть (Infrastructure). (Этот параметр предназначен для установки режима Infrastructure, если используется программа Администратор).

- Тип профиля администратора: Выберите Постоянный или Предварительный/Общий. (Это действие возможно только в случае использования программы Администратор.

- Нажмите Далее для открытия страницы Настройки защиты.

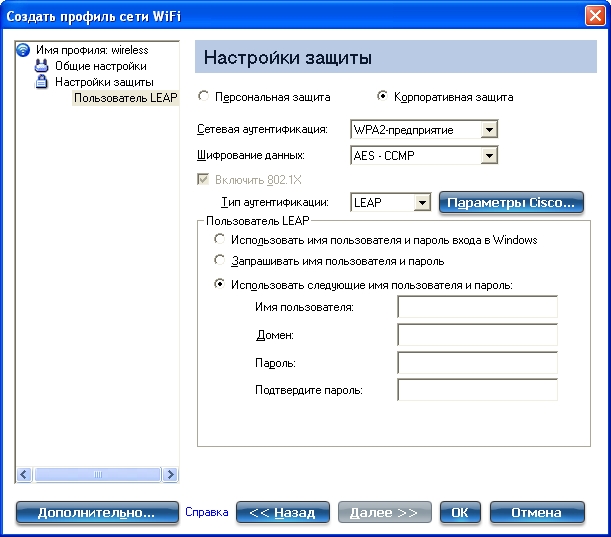

- Щелкните Корпоративная защита.

- Сетевая аутентификация: Выберите WPA-предприятие или WPA2-предприятие (рекомендуется).

- Шифрование данных: Рекомендуется AES-CCMP.

- Включить 802.1X: Установлено по умолчанию.

- Тип аутентификации: Выберите LEAP для использования с этим подключением.

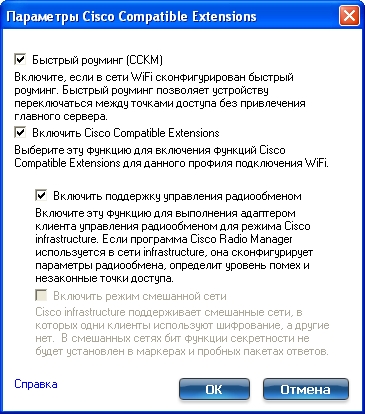

- Щелкните Параметры Cisco.

-

Выберите Включить Cisco Compatible Extensions для включения защиты Cisco Compatible Extensions (CCX) (Быстрый роуминг (CCKM), Включить поддержку управления радиообменом, Включить режим смешанной сети)

- Выберите функцию Включить поддержку управления радиообменом, чтобы обнаруживать фальшивые точки доступа.

- Щелкните OK для возврата на страницу "Настройки защиты".

Пользователь LEAP:

- Выберите один из следующих способов аутентификации: Если в диалоге Тип профиля администратора выбрано Постоянный (с предварительным подключением или без него), останется доступен только параметр Использовать следующие имя пользователя и пароль. Если выбрано только предварительное/общее подключение, тогда будут доступны три метода аутентификации.

- Щелкните OK для сохранения настроек и закрытия страницы.

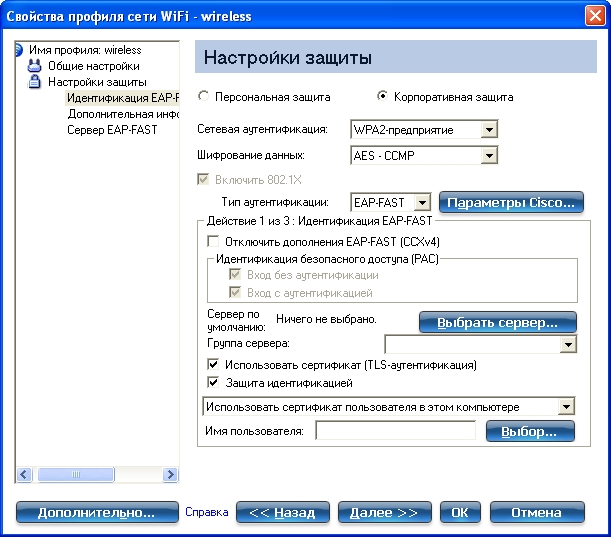

Создание профиля с сетевой аутентификацией EAP-FAST

В ПО Cisco Compatible Extensions версии 3 (CCXv3) компания Cisco добавила поддержку протокола EAP-FAST (Extensible Authentication Protocol-Flexible Authentication via Secure Tunneling), который использует идентификационную информацию защищенного доступа ключей (PAC) для установления аутентифицированного туннеля между клиентом и сервером. Cisco Compatible Extensions версии 4 (CCXv4) совершенствует методы идентификации для усиления защиты и предоставляет новые средства для защиты, мобильности, качества обслуживания и сетевого управления.

Назначение профилей

Этот профиль экспортируется по иному для работы с Windows* XP в отличие от систем Windows Vista* и Windows* 7. См. раздел Назначение профиля EAP-FAST для получения дополнительной информации.

Для создания профиля с аутентификацией EAP-FAST и функциями Cisco Compatible Extensions версии 3 (CCXv3):

-

Выберите параметр Профили... в главном окне утилиты подключений WiFi.

Если у вас есть административные права, откройте программу Администратор.

- На странице "Профили" щелкните Добавить для открытия страницы Общие настройки мастера создания профилей WiFi.

- Имя сети WiFi (SSID): Введите идентификатор сети.

- Имя профиля: Введите описательное имя.

- Режим работы: Щелкните Сеть (Infrastructure). (Этот параметр предназначен для установки режима Infrastructure, если используется программа Администратор).

- Тип профиля администратора: Выберите Постоянный или Предварительный/Общий. (Это действие возможно только в случае использования программы Администратор.

- Нажмите Далее для открытия страницы Настройки защиты.

- Щелкните Корпоративная защита.

- Сетевая аутентификация: Выберите WPA-предприятие или WPA2-предприятие (рекомендуется).

- Шифрование данных: Рекомендуется AES-CCMP.

- Включить 802.1X: Установлено по умолчанию.

- Тип аутентификации: Выберите EAP-FAST для использования с этим подключением.

Действие 1 из 2. Идентификация EAP-FAST

- Выберите Отключить дополнения EAP-FAST (CCXv4) для разрешения доступа в неаутентифицированном TLS-туннеле сервера (режим Unauthenticated-TLS-Server Provisioning).

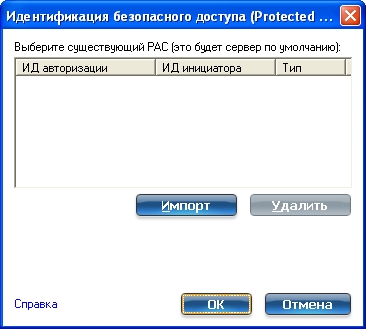

- Нажмите кнопку Выбрать сервер для отображения любых неаутентифицированных ключей PAC, которые уже были утверждены и находятся в этом компьютере. (Этот параметр недоступен для профилей администратора. Он доступен для профилей пользователей на компьютерах с Windows* XP.)

ПРИМЕЧАНИЕ. Если идентификационные учетные данные (ключ PAC) верны, утилита подключения WiFi не запрашивает пользователя подтвердить их. Если информация PAC недействительна, утилита подключения WiFi автоматически блокирует доступ. В программе просмотра событий появится сообщение состояния, которое может быть проверено администратором этого компьютера.

- Для импорта ключа PAC: (Этот параметр недоступен для профилей администратора. Он доступен для профилей пользователей на компьютерах с Windows* XP.)

- Нажмите кнопку Выбрать сервер для открытия списка "Идентификация безопасного доступа (PAC)".

- Щелкните Импорт для импорта ключа PAC, который находится в этом компьютере.

- Выберите ключ PAC и нажмите Открытая.

- Введите пароль PAC (необязательно).

- Щелкните OK для закрытия страницы. Выбранный ключ PAC будет добавлен в список.

- Нажмите Далее для выбора метода получения идентификации или нажмите OK для сохранения настроек EAP-FAST и возврата в список профилей. Ключ PAC будет использоваться с этим профилем беспроводной сети.

Действие 2 из 2. Дополнительная информация EAP-FAST

Для аутентификации клиента в установленном туннеле клиентская станция отправляет имя пользователя и пароль для установления политики идентификации клиента.

- Нажмите Идентификационная информация пользователя для выбора одного из следующих методов запроса идентификационной информации: Использовать вход Windows, Запрашивать при каждом подключении или Использовать следующее.

- Щелкните "OK" для сохранения настроек и закрытия страницы. Проверка сервера не требуется.

Для создания профиля с аутентификацией EAP-FAST и функциями Cisco Compatible Extensions версии 4 (CCXv4):

-

Выберите параметр Профили... в главном окне утилиты подключений WiFi.

Если у вас есть административные права, откройте программу Администратор.

- На странице "Профили" щелкните Добавить для открытия страницы Общие настройки мастера создания профилей WiFi.

- Имя сети WiFi (SSID): Введите идентификатор сети.

- Имя профиля: Введите описательное имя.

- Режим работы: Щелкните Сеть (Infrastructure). (Этот параметр предназначен для установки режима Infrastructure, если используется программа Администратор).

- Тип профиля администратора: Выберите Постоянный или Предварительный/Общий. (Это действие возможно только в случае использования программы Администратор.

- Нажмите Далее для открытия страницы Настройки защиты.

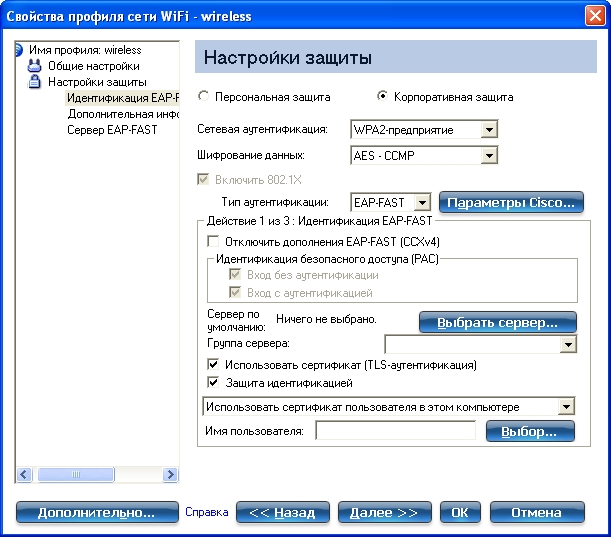

- Щелкните Корпоративная защита.

- Сетевая аутентификация: Выберите WPA-предприятие или WPA2-предприятие (рекомендуется).

- Шифрование данных: Рекомендуется AES-CCMP.

- Включить 802.1X: Выбрано.

- Тип аутентификации: Выберите EAP-FAST для использования с этим подключением.

Действие 1 из 3. Идентификация EAP-FAST

EAP-FAST с функцией CCXv4 поддерживает два режима аутентификации:

- Метод аутентификации в сервере: аутентификация в аутентифицированном туннеле сервера (TLS).

- Метод без аутентификации в сервере: аутентификация в неаутентифицированном туннеле сервера (TLS).

ПРИМЕЧАНИЕ. Метод аутентификации в сервере обеспечивает преимущества в защите перед способом без аутентификации в сервере даже, когда применяется протокол EAP-MS-CHAP-V2. В этом режиме обеспечивается защита обмена по протоколу EAP-MS-CHAP-V2 от атак нарушителей с помощью проверки идентификации сервера перед выполнением обмена MS-CHAP-V2. Поэтому, метод аутентификации в сервере наиболее предпочтителен. Протокол EAP-FAST должен использовать метод аутентификации в сервере, если для этого доступны сертификат или общий ключ, что гарантирует усиление безопасности.

Идентификация безопасного доступа (PAC):

EAP-FAST использует ключ идентификационной информации безопасного доступа PAC для защиты учетных данных пользователя, передаваемых для обмена в сети. Подлинность всех аутентификаторов EAP-FAST подтверждается с помощью центра идентификации (A-ID). Локальный аутентификатор отправляет свой A-ID клиенту, выполняющему аутентификацию, который затем проверяет свою базу данных для обнаружения соответствующего A-ID. Если клиент не найдет нужный A-ID, он запросит новый ключ PAC.

ПРИМЕЧАНИЕ. Если идентификационные учетные данные (PAC) верны, утилита подключения WiFi не запрашивает у пользователя их подтверждения. Если информация PAC недействительна, утилита подключения WiFi автоматически блокирует доступ. В программе просмотра событий появится сообщение состояния, которое может быть проверено администратором этого компьютера.

- Проверьте, что не выбран параметр Отключить дополнения EAP-FAST (CCXv4). Параметры Вход без аутентификации и Вход с аутентификацией установлены по умолчанию. После выбора ключа PAC в сервере по умолчанию можно отменить выбор этих методов аутентификации.

- Сервер по умолчанию: Нет установлено по умолчанию. Щелкните Выбрать сервер для выбора ключа PAC в сервере PAC-аутентификации по умолчанию или выберите сервер из списка Группа сервера. Будет открыта страница сервера по умолчанию EAP-FAST (центр сертификации PAC).

ПРИМЕЧАНИЕ. Группы серверов отображаются в списке только, если установлен пакет администратора, содержащий настройки группы идентификации (A-ID) EAP-FAST.

Рассылка ключей PAC может быть выполнена вручную (внеполосное управление). Идентификация, выполняемая вручную, позволяет создавать файл PAC для пользователя в сервере аутентификации ACS, а затем импортировать в компьютер пользователя. Файл PAC может быть защищен паролем, который пользователь должен будет ввести перед началом импорта ключа PAC.

- Для импорта ключа PAC:

- Щелкните Импорт для импорта ключа PAC из сервера PAC.

- Щелкните Открыть.

- Введите пароль PAC (необязательно).

- Щелкните OK для закрытия страницы. Выбранный ключ PAC будет использоваться с этим профилем беспроводной сети.

Протокол EAP-FAST CCXv4 обеспечивает поддержку идентификации с помощью других данных в отличие от ключа PAC, используемого для проверки подлинности в подключении через туннель. Типы поддерживаемой идентификации включают доверенный сертификат ЦС, идентификационные данные машины, временные учетные данные пользователя, используемые вместо аутентификации пользователя.

Использовать сертификат (TLS-аутентификация)

- Щелкните Использовать сертификат (TLS-аутентификация).

- Выберите Защита идентификации для защищенного туннеля.

- Выберите одно из следующих действий для получения сертификата: Использовать смарт-карту, Использовать сертификат, выданный для этого компьютера или Использовать сертификат пользователя в этом компьютере.

- Имя пользователя: Введите имя пользователя, назначенное для сертификата пользователя.

- Щелкните Далее.

Действие 2 из 3. Дополнительная информация EAP-FAST

Если будут выбраны параметры Использовать сертификат (TLS-аутентификация) и Использовать сертификат пользователя в этом компьютере, нажмите Далее (идентификация роуминга не требуется) и перейдите к действию 3 и конфигурации сертификата EAP-FAST для сервера. Если нет необходимости в конфигурации параметров сервера EAP-FAST, нажмите OK для сохранения настроек и возврата на страницу профилей.

Если будет выбрано Использовать смарт-карту, добавьте идентификацию роуминга (если нужно). Щелкните OK для сохранения настроек и возврата на предыдущую страницу.

Если вы не выбрали Использовать сертификат (TLS-аутентификация), нажмите Далее для выбора протокола аутентификации. Функции CCXv4 разрешают использование дополнительных идентификационных данных для установления подключения через туннель.

Протокол аутентификации: Выберите GTC или MS-CHAP-V2 (по умолчанию).

Generic Token Card (GTC)

GTC может использоваться с режимом аутентификации в сервере. Это позволяет узлам, использующим другие базы данных пользователей, например LDAP (Lightweight Directory Access Protocol) и технологию одноразового пароля (OTP), проводить аутентификацию по основному каналу. Однако для аутентификации в сервере замена достигается только в случае получения разрешения от кодировщика TLS.

Для конфигурации одноразового пароля:

- Протокол аутентификации: Выберите GTC (Generic Token Card).

- Идентификационная информация пользователя: Выберите Запрашивать при каждом подключении.

- Вкл. приглашение подключения для: Выберите одно из следующих:

| Имя |

Описание |

| Статический пароль |

При подключении пользователь должен ввести свои учетные данные. |

| Одноразовый пароль (OTP) |

Получает пароль из аппаратного устройства или программы выдачи идентификационной информации. |

| PIN-код (простая идентификация) |

Получает пароль из программы выдачи простой идентификационной информации. |

- Щелкните OK.

- На странице "Сети WiFi" выберите профиль.

- Щелкните Подключить. У вас будет запрошено ввести имя пользователя, имя домена и одноразовый пароль (OTP).

- Щелкните OK.

MS-CHAP-V2. Этот параметр определяет протокол аутентификации, работающий через туннель PEAP.

- Протокол аутентификации: Выберите MS-CHAP-V2.

- Выберите идентификационную информацию пользователя: Использовать вход Windows, Запрашивать при каждом подключении или Использовать следующее.

- Идентификация роуминга: В этом поле может быть указана идентификация роуминга или имя %domain%\%username% в качестве формата по умолчанию для ввода идентификации.

Когда используется сервер аутентификации 802.1X Microsoft IAS RADIUS, он выполняет аутентификацию устройства, используя для этого идентификацию роуминга в программе Intel® PROSet/Wireless WiFi, и игнорирует имя пользователя аутентификационного протокола MS-CHAP-V2. Сервер Microsoft IAS RADIUS принимает только допустимые имена пользователей (пользователи dotNet) для идентификации роуминга. Для всех других серверов аутентификации идентификация роуминга необязательна. Поэтому, для идентификации роуминга рекомендуется вместо истинных имен использовать образные имена (например, anonymous@myrealm).

Действие 3 из 3: Сервер EAP-FAST

Режим TLS-аутентификации в сервере поддерживает использование сертификата ЦС, сертификата с собственной подписью или общих ключей сервера, а также метода GTC, в качестве внутренней аутентификации EAP.

- Выберите один из следующих методов запроса идентификации: Проверить сертификат сервера или Указать имя сервера/сертификат.

- Щелкните OK для закрытия окна настроек защиты.

Настройки пользователя EAP-FAST

ПРИМЕЧАНИЕ. Если пакет администратора, предназначенный для экспорта в компьютер пользователя, не использует настройки программы Администратор “Включить CCXv4”, для конфигурации будут доступны только параметры пользователя EAP-FAST.

Чтобы настроить клиента с аутентификацией EAP-FAST:

-

Выберите параметр Профили... в главном окне утилиты подключений WiFi.

Если у вас есть административные права, откройте программу Администратор.

- В окне списка профилей щелкните Добавить для открытия окна "Создать профиль сети WiFi" на странице "Общие настройки".

- Имя сети WiFi (SSID): Введите идентификатор сети.

- Имя профиля: Введите описательное имя.

- Режим работы: Щелкните Сеть (Infrastructure). (Этот параметр предназначен для установки режима Infrastructure, если используется программа Администратор).

- Тип профиля администратора: Выберите Постоянный или Предварительный/Общий. (Это действие возможно только в случае использования программы Администратор.

- Нажмите Далее для открытия страницы Настройки защиты.

- Щелкните Корпоративная защита.

- Сетевая аутентификация: Выберите WPA-предприятие или WPA2-предприятие.

- Шифрование данных: Выберите одно из следующих:

- TKIP обеспечивает функцию смешения содержимого ключа для каждого пакета, проверку целостности сообщений и механизм манипуляций с ключом.

- AES-CCMP (Advanced Encryption Standard - Counter CBC-MAC Protocol) - используется в качестве метода шифрования данных, когда необходима повышенная безопасность данных. Рекомендуется AES-CCMP.

- Включить 802.1X: Выбрано.

- Тип аутентификации: Выберите EAP-FAST для использования с этим подключением.

- Щелкните

Параметры Cisco для выбора параметра Разрешить быстрый роуминг (CCKM), который позволяет адаптеру WiFi выполнять быстрый защищенный роуминг.

Действие 1 из 3. Идентификация EAP-FAST (настройки пользователя)

EAP-FAST использует ключ идентификационной информации безопасного доступа PAC для защиты учетных данных пользователя, передаваемых для обмена в сети. Подлинность всех аутентификаторов EAP-FAST подтверждается с помощью центра идентификации (A-ID). Локальный аутентификатор отправляет свой A-ID клиенту, выполняющему аутентификацию, который затем проверяет свою базу данных для обнаружения соответствующего A-ID. Если клиент не найдет нужный A-ID, он запросит новый ключ PAC.

ПРИМЕЧАНИЕ. Если идентификационные учетные данные (PAC) верны, утилита подключения WiFi не запрашивает у пользователя их подтверждения. Если информация PAC недействительна, утилита подключения WiFi автоматически блокирует доступ. В программе просмотра событий появится сообщение состояния, которое может быть проверено администратором этого компьютера.

- Оставьте неотмеченным Отключить дополнения EAP-FAST (CCXv4).

- Параметры Вход с аутентификацией и Вход без аутентификации установлены.

- Сервер по умолчанию: По умолчанию ничего не выбрано. Щелкните Выбрать сервер для выбора ключа PAC на сервере центра сертификации PAC про умолчанию. Откроется страница идентификации безопасного доступа.

ПРИМЕЧАНИЕ. Группы серверов отображаются в списке только, если установлен пакет администратора, содержащий настройки группы идентификации (A-ID) EAP-FAST.

Рассылка ключей PAC может быть выполнена вручную (внеполосное управление). Идентификация, выполняемая вручную, позволяет создавать файл PAC для пользователя в сервере аутентификации ACS, а затем импортировать в компьютер пользователя. Файл PAC может быть защищен паролем, который пользователь должен будет ввести перед началом импорта ключа PAC.

- Для импорта ключа PAC:

- Щелкните Импорт для импорта ключа PAC из сервера PAC.

- Щелкните Открыть.

- Введите пароль PAC (необязательно).

- Щелкните OK для закрытия страницы. Выбранный ключ PAC будет использоваться с этим профилем беспроводной сети.

- Щелкните Далее.

- Если это профиль не является предварительным/общим, нажмите Далее и перейдите к разделу Действие 3 из 3. Сервер EAP-FAST.

- Если это предварительный/общий профиль, или для его создания не используется программа Администратор, перейдите к следующему действию.

Действие 2 из 3. Дополнительная информация EAP-FAST

- Протокол аутентификации: Выберите MS-CHAP-V2 или GTC

- Идентификационная информация пользователя: Выберите "Использовать вход Windows" или "Использовать следующее".

- Если было выбрано Использовать следующее, введите имя пользователя, имя домена, пароль и подтверждение пароля.

- Введите идентификацию роуминга: %DOMAIN%\%USERNAME

- Щелкните Далее.

Действие 3 из 3: Сервер EAP-FAST

- Если необходимо, выберите проверку сертификата сервера и из ниспадающего меню выберите "Поставщик сертификата". Выбор по умолчанию "Любой доверенный центр сертификации".

- Если необходимо, выберите Указать имя сервера/сертификата и введите имя. Затем щелкните Имя сервера должно быть идентичным указанному или Имя домена должно завершаться указанным. Имя сервера может содержать любые символы, включая специальные.

- Щелкните OK.