Configuration de profils pour le mode de fonctionnement Réseau (Infrastructure

Un réseau d'infrastructure est constitué d'un ou de plusieurs points d'accès et d'un ou de plusieurs ordinateurs équipés de cartes WiFi. Chaque point d'accès doit disposer d'une connexion filaire à un réseau WiFi. Cette section décrit comment créer divers profils WiFi.

Créer un profil Windows XP* sans authentification ni chiffrement de données (Aucun)

ATTENTION : les réseaux n'utilisant aucune authentification ou chiffrement sont hautement vulnérables aux utilisateurs non autorisés.

Pour créer un profil pour une connexion réseau WiFi sans chiffrement, procédez comme suit :

-

Cliquez sur Profils sur la fenêtre principale de l'utilitaire de connexion Intel(R) PROSet/Wireless WiFi.

Ou, si vous êtes administrateur, ouvrez l'Outil Administration système.

- Dans la liste des profils, cliquez sur Ajouter pour ouvrir les paramètres généraux de création d'un profil WiFi.

- Nom du profil : entrez un nom de profil descriptif.

- Nom du réseau WiFi (SSID): entrez l'identificateur réseau.

- Mode opérationnel : cliquez sur Réseau (Infrastructure). (Ce paramètre est défini sur Infrastructure si vous utilisez l'outil Administration système.)

- Type de profil d'administration :

sélectionnez Permanent ou Connexion avant ouverture de session/commun. (Cette étape est possible uniquement si vous utilisez l'Outil d'administration.)

- Cliquez sur Suivant pour ouvrir les Paramètres de sécurité.

- Cliquez sur Sécurité d'entreprise.

- Authentification réseau : Ouverte (sélectionnée).

L'authentification ouverte permet à un périphérique sans fil d'accéder au réseau sans authentification 802.11. Si aucun chiffrement n'est activé sur le réseau, tout périphérique sans fil disposant du nom de réseau correct (SSID) peut s'associer à un point d'accès et accéder au réseau.

- Chiffrement des données : Aucun, par défaut.

- Cliquez sur OK. Le profil est ajouté à la Liste des profils et se connecte au réseau sans fil.

Créer un profil Windows XP* avec authentification réseau partagée

Avec l'authentification partagée, chaque station sans fil doit avoir reçu une clé communiquée secrète par un canal sécurisé indépendant du canal de communication du réseau sans fil 802.11. L'authentification partagée nécessite que le client configure une clé WEP ou CKIP statique. L'accès est accordé au client uniquement s'il peut répondre correctement à une stimulation d'authentification. Le chiffrement CKIP est plus robuste que le chiffrement WEP, mais certains systèmes d'exploitation et points d'accès ne le prennent pas en charge.

REMARQUE : bien que l'authentification par clés communiquées semble offrir un plus haut niveau de sécurité, elle possède une faiblesse connue. La transmission en texte clair de la chaîne de stimulation au client. Une fois qu'un envahisseur renifle la chaîne de stimulation, la clé d'authentification communiquée à l'avance peut facilement être déduite. En conséquence, l'authentification ouverte (avec chiffrement des données) est en fait plus sûre.

Pour créer un profil avec authentification partagée.

-

Cliquez sur Profils dans la fenêtre principale de l'utilitaire de connexion WiFi.

Ou, si vous êtes administrateur, ouvrez l'Outil Administration système.

- Dans la liste des profils, cliquez sur Ajouter pour ouvrir les paramètres généraux de création d'un profil WiFi.

- Nom du profil : entrez un nom de profil descriptif.

- Nom du réseau WiFi (SSID): entrez l'identificateur réseau.

- Mode opérationnel : cliquez sur Réseau (Infrastructure). (Ce paramètre est défini sur Infrastructure si vous utilisez l'outil Administration système.)

- Type de profil d'administration :

Sélectionnez Permanent ou Connexion avant ouverture de session/commun. (Cette étape est possible uniquement si vous utilisez l'Outil d'administration.)

- Cliquez sur Suivant pour ouvrir les Paramètres de sécurité.

- Cliquez sur Sécurité d'entreprise.

- Authentification réseau : sélectionnez Partagée. L'authentification Partagée est réalisée à l'aide d'une clé WEP préconfigurée.

- Chiffrement des données : sélectionnez Aucun, WEP (64 bits ou 128 bits) ou CKIP (64 bits ou 128 bits).

- Activer 802.1X : désactivé.

- Niveau de chiffrement : 64-bits ou 128 bits : en cas de commutation entre le chiffrement 64 bits et le chiffrement 128 bits, les paramètres précédents sont effacés et une nouvelle clé doit être saisie.

- Index de clé : sélectionnez 1, 2, 3 ou 4. Changez d'index de clé pour spécifier jusqu'à quatre mots de passe..

- Mot de passe de sécurité sans fil (Clé de chiffrement) : entrez le mot de passe du réseau sans fil (clé de chiffrement). Ce mot de passe est identique au mot de passe du point d'accès ou du routeur sans fil. Contactez votre administrateur pour obtenir ce mot de passe.

- Expression de passe (64 bits) : entrez cinq (5) caractères alphanumériques, 0-9, a-z ou A-Z.

- Clé hexadécimale (64 bits) : entrez 10 caractères hexadécimaux (0-9, A-F).

- Expression de passe (128 bits) : entrez 13 caractères alphanumériques, 0-9, a-z ou A-Z.

- Clé hexadécimale (128 bits) : entrez 26 caractères hexadécimaux (0-9, A-F).

Créer un profil Windows XP* avec authentification réseau WPA-Personnel ou WPA2-Personnel

L'accès protégé Wi-Fi (WPA) est une amélioration de la sécurité renforçant considérablement le niveau de protection des données et le contrôle de l'accès à un réseau sans fil. WPA-Personnel utilise l'échange de clés et fonctionne uniquement avec des clés de chiffrement dynamiques. Si votre point d'accès sans fil ou votre routeur prend en charge WPA-Personnel ou WPA2-Personnel, vous devriez l'activer sur le point d'accès et entrer un mot de passe long et sûr. Pour les réseaux personnels ou domestiques n'étant pas dotés d'un serveur RADIUS ou AAA, utilisez WPA-Personnel.

- WPA-Personnel : méthode de sécurité sans fil offrant une robuste protection des données et empêchant l'accès non autorisé aux petits réseaux. Elle utilise le protocole d'authentification TKIP (Temporal Key Integrity Protocol) ou AES-CCMP et empêche l'accès non autorisé au réseau grâce à une clé communiquée à l'avance (PSK).

- WPA2-Personnel : méthode de sécurité sans fil dérivée de l'authentification WPA, offrant une protection des données plus robuste et empêchant l'accès non autorisé aux petits réseaux.

REMARQUE : WPA-Personnel et WPA2-Personnel peuvent fonctionner conjointement.

Certaines solutions de sécurité peuvent ne pas être prises en charge par le système d'exploitation de votre ordinateur. Des logiciels supplémentaires ou certains équipements particuliers peuvent être nécessaires, de même que la prise en charge d'une infrastructure RLAN. Pour plus de détails, contactez le fabricant du PC concerné.</FONT CHANGE:><FONT CHANGE: face="Arial" colour="Black">

Pour ajouter un profil avec une authentification réseau WPA-Personnel ou WPA2-Personnel, procédez comme suit :

-

Cliquez sur Profils dans la fenêtre principale de l'utilitaire de connexion WiFi.

Ou, si vous êtes administrateur, ouvrez l'Outil Administration système.

- Dans la liste des profils, cliquez sur Ajouter pour ouvrir les paramètres généraux de création d'un profil WiFi.

- Nom du profil : entrez un nom de profil descriptif.

- Nom du réseau WiFi (SSID): entrez l'identificateur réseau.

- Mode opérationnel : cliquez sur Réseau (Infrastructure). (Ce paramètre est défini sur Infrastructure si vous utilisez l'outil Administration système.)

- Type de profil d'administration :

sélectionnez Permanent ou Connexion avant ouverture de session/commun. (Cette étape est possible uniquement si vous utilisez l'Outil d'administration.)

- Cliquez sur Suivant pour ouvrir les Paramètres de sécurité.

- Cliquez sur Sécurité d'entreprise.

- Authentification réseau : sélectionnez WPA - Personnel ou WPA2 - Personnel. Reportez-vous à la section Présentation générale de la sécurité.

- Chiffrement des données : sélectionnez TKIP ou AES-CCMP.

- Mot de passe : entrez une expression comportant de 8 à 63 caractères. Plus le mot de passe est long, plus la sécurité du réseau sans fil est renforcée. Le mot de passe entré sur le point d'accès doit être utilisé sur l'ordinateur et sur tous les autres périphériques sans fil accédant au réseau sans fil.

Créer un profil Windows XP* avec authentification réseau WPA-Entreprise ou WPA2-Entreprise

Le mode WPA2-Entreprise requiert un serveur d'authentification.

- WPA-Entreprise : méthode de sécurité sans fil fournissant une protection des données robuste sur les réseaux comportant de nombreux utilisateurs et les grands réseaux administrés. Elle utilise le cadre d'authentification 802.1X avec un chiffrement TKIP ou AES-CCMP et empêche l'accès non autorisé au réseau en vérifiant les utilisateurs du réseau à l'aide d'un serveur d'authentification.

- WPA2-Entreprise : méthode de sécurité sans fil dérivée de l'authentification WPA, fournissant une protection des données renforcée sur les réseaux comportant de nombreux utilisateurs et les grands réseaux administrés. Elle empêche l'accès non autorisé au réseau en vérifiant les utilisateurs du réseau à l'aide d'un serveur d'authentification.

REMARQUE : WPA- Entreprise et WPA2-Entreprise peuvent fonctionner conjointement.

Pour ajouter un profil utilisant l'authentification WPA-Entreprise ou WPA2-Entreprise, procédez comme suit :

- Obtenez un nom utilisateur et un mot de passe de votre administrateur sur le serveur RADIUS.

- Certains types d'authentification nécessitent l'obtention et l'installation d'un certificat client. Reportez-vous à la section Créer un profil avec authentification TLS ou consultez votre administrateur.

-

Cliquez sur Profils dans la fenêtre principale de l'utilitaire de connexion WiFi.

Ou, si vous êtes administrateur, ouvrez l'Outil Administration système.

- Dans la liste des profils, cliquez sur Ajouter pour ouvrir les paramètres généraux de création d'un profil WiFi.

- Nom du profil : entrez un nom de profil descriptif.

- Nom du réseau WiFi (SSID): entrez l'identificateur réseau.

- Mode opérationnel : cliquez sur Réseau (Infrastructure). (Ce paramètre est défini sur Infrastructure si vous utilisez l'outil Administration système.)

- Type de profil d'administration :

sélectionnez Permanent ou Connexion avant ouverture de session/commun. (Cette étape est possible uniquement si vous utilisez l'Outil d'administration.)

- Cliquez sur Suivant pour ouvrir les Paramètres de sécurité.

- Cliquez sur Sécurité d'entreprise.

- Authentification réseau : sélectionnez WPA-Entreprise ou WPA2-Entreprise.

- Chiffrement des données : sélectionnez TKIP ou AES-CCMP.

- Activer 802.1X : sélectionné par défaut.

- Type d'authentification : sélectionnez une des options suivantes : EAP-SIM , LEAP , TLS , TTLS , PEAP ou EAP-FAST.

Configurer un profil réseau pour les types d'authentification 802.1X

Créer un profil Windows XP* avec chiffrement WEP des données et authentification réseau EAP-SIM

EAP-SIM utilise une clé WEP dynamique de session, dérivée de la carte client et du serveur RADIUS, pour chiffrer les données. EAP-SIM requiert la saisie d'un code de vérification utilisateur ou PIN pour communiquer avec la carte SIM (Subscriber Identity Module, ou module d'identification des abonnés). Une carte SIM est une carte à puce spéciale utilisée par les réseaux cellulaires numériques basés sur la technologie GSM (Système global de communications mobiles).

Pour ajouter un profil avec authentification EAP-SIM :

-

Cliquez sur Profils dans la fenêtre principale de l'utilitaire de connexion WiFi.

Ou, si vous êtes administrateur, ouvrez l'Outil Administration système.

- Dans la liste des profils, cliquez sur Ajouter pour ouvrir les paramètres généraux de création d'un profil WiFi.

- Nom du profil : entrez un nom de profil.

- Nom du réseau WiFi (SSID): entrez l'identificateur réseau.

- Mode opérationnel : cliquez sur Réseau (Infrastructure). (Ce paramètre est défini sur Infrastructure si vous utilisez l'outil Administration système.)

- Type de profil d'administration :

sélectionnez Connexion avant ouverture de session/commun. (Cette étape est possible uniquement si vous utilisez l'Outil d'administration. EAP-SIM ne peut pas être utilisé pour des profils permanents.)

- Cliquez sur Suivant pour ouvrir les Paramètres de sécurité.

- Cliquez sur Sécurité d'entreprise.

- Authentification réseau : sélectionnez Ouverte (recommandé).

- Chiffrement des données : sélectionnez WEP.

- Cliquez sur Activer 802.1X.

- Type d'authentification : sélectionnez EAP-SIM.

EAP-SIM authentication can be used with:

- Types d'authentification réseau : Ouverte, Partagée, WPA-Entreprise ou WPA2-Entreprise,

- Types de chiffrement de données : Aucun, WEP, TKIP, AES-CCMP et CKIP

Utilisateur EAP-SIM (optionnel)

- Cliquez sur Spécifier un nom d'utilisateur (identité) :

- Dans Nom d'utilisateur : entrez le nom d'utilisateur affecté à la carte SIM.

- Cliquez sur OK.

Créer un profil Windows XP* avec authentification EAP-AKA

La méthode d'authentification EAP-AKA (Extensible Authentication Protocol Method for UMTS Authentication and Key Agreement) est un mécanisme EAP, pour l'authentification et la distribution des clés de session, utilisant le module d'identification d'abonné USIM de Universal Mobile Telecommunications System (UMTS). La carte USIM est une carte à puce spéciale utilisée avec les réseaux de téléphonie mobile pour valider un utilisateur donné sur le réseau.

L'authentification EAP-SIM peut être utilisée avec :

- Types d'authentification réseau : Ouverte, WPA-Entreprise et WPA2-Entreprise

- Types de chiffrement de données : WEP ou CKIP pour l'authentification ouverte, TKIP ou AES-CCMP pour l'authentification Entreprise.

EAP-AKA utilise la sécurité d'entreprise et peut utiliser l'authentification ouverte, WPA Entreprise ou WPA2 Entreprise.

Pour ajouter un profil avec authentification EAP-SIM :

-

Cliquez sur Profils dans la fenêtre principale de l'utilitaire de connexion WiFi.

Ou, si vous êtes administrateur, ouvrez l'Outil Administration système.

- Dans la liste des profils, cliquez sur Ajouter pour ouvrir les paramètres généraux de création d'un profil WiFi.

- Nom du profil : entrez un nom de profil.

- Nom du réseau WiFi (SSID): entrez l'identificateur réseau.

- Mode opérationnel : cliquez sur Réseau (Infrastructure). (Ce paramètre est défini sur Infrastructure si vous utilisez l'outil Administration système.)

- Type de profil d'administration :

sélectionnez Connexion avant ouverture de session/commun. (Cette étape est possible uniquement si vous utilisez l'Outil d'administration. EAP-SIM ne peut pas être utilisé pour des profils permanents.)

- Cliquez sur Suivant pour ouvrir les Paramètres de sécurité.

- Cliquez sur Sécurité d'entreprise.

- Authentification réseau : sélectionnez Ouvert, WPA-Entreprise ou WPA2-Entreprise.

- Chiffrement des données : sélectionnez WEP ou CKIP pour l'authentification Ouverte, TKIP ou AES-CCMP pour l'authentification Entreprise.

- Cliquez sur Activer 802.1X si cette option n'est pas encore sélectionnée.

- Type d'authentification : sélectionnez EAP-AKA

Utilisateur EAP-SIM (optionnel)

- Cliquez sur Spécifier un nom d'utilisateur (identité) :

- Dans Nom d'utilisateur : entrez le nom d'utilisateur affecté à la carte SIM.

- Cliquez sur OK.

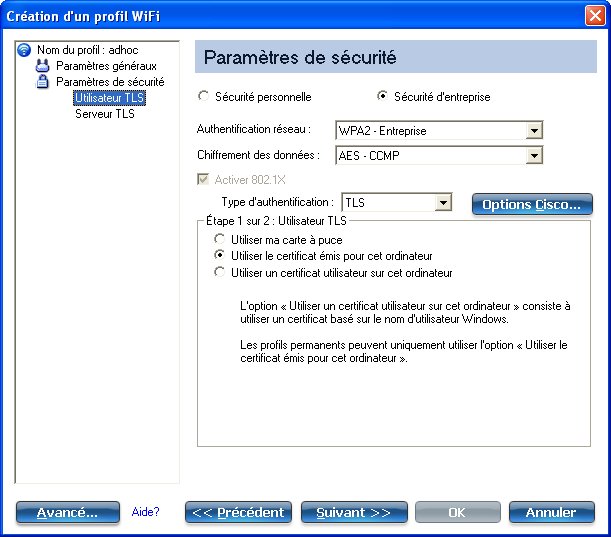

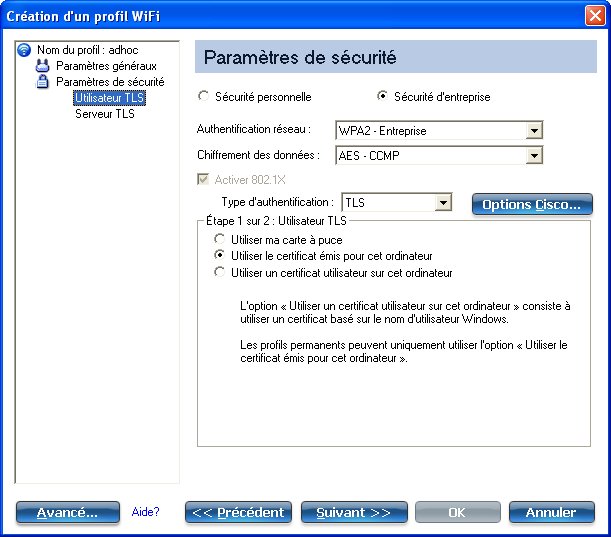

Créer un profil Windows XP* avec authentification réseau TLS

Ces paramètres permettent de définir le protocole et les données d'identification utilisés pour authentifier un utilisateur. L'authentification TLS (Transport Layer Security) est une méthode d'authentification bidirectionnelle utilisant exclusivement des certificats numériques pour vérifier l'identité d'un client et d'un serveur.

Pour ajouter un profil avec authentification TLS :

-

Cliquez sur Profils dans la fenêtre principale de l'utilitaire de connexion WiFi.

Ou, si vous êtes administrateur, ouvrez l'Outil Administration système.

- Dans la liste des profils, cliquez sur Ajouter pour ouvrir les paramètres généraux de création d'un profil WiFi.

- Nom du profil : entrez un nom de profil descriptif.

- Nom du réseau WiFi (SSID): entrez l'identificateur réseau.

- Mode opérationnel : cliquez sur Réseau (Infrastructure). (Ce paramètre est défini sur Infrastructure si vous utilisez l'outil Administration système.)

- Type de profil d'administration :

sélectionnez Permanent ou Connexion avant ouverture de session/commun. (Cette étape est possible uniquement si vous utilisez l'Outil d'administration.)

- Cliquez sur Suivant pour ouvrir les Paramètres de sécurité.

- Cliquez sur Sécurité d'entreprise.

- Authentification réseau : sélectionnez WPA - Entreprise ou WPA2 - Entreprise (recommandé).

- Chiffrement des données : sélectionnez AES-CCMP (recommandé).

- Activer 802.1X : sélectionné par défaut.

- Type d'authentification : sélectionnez TLS pour l'utiliser avec cette connexion.

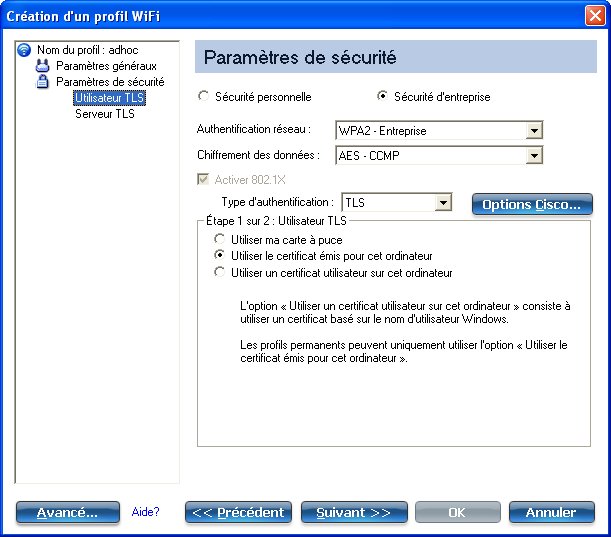

Étape 1 sur 2 : Utilisateur TLS

- Obtenez et installez un certificat client. Reportez-vous à la section Créer un profil avec authentification TLS ou consultez votre administrateur système.

- Sélectionnez une des options suivantes pour obtenir un certificat : Utiliser ma carte à puce, Utiliser le certificat émis pour cet ordinateur ou Utiliser un certificat utilisateur sur cet ordinateur.

- Cliquez sur Suivant pour ouvrir les Paramètres du serveur TLS .

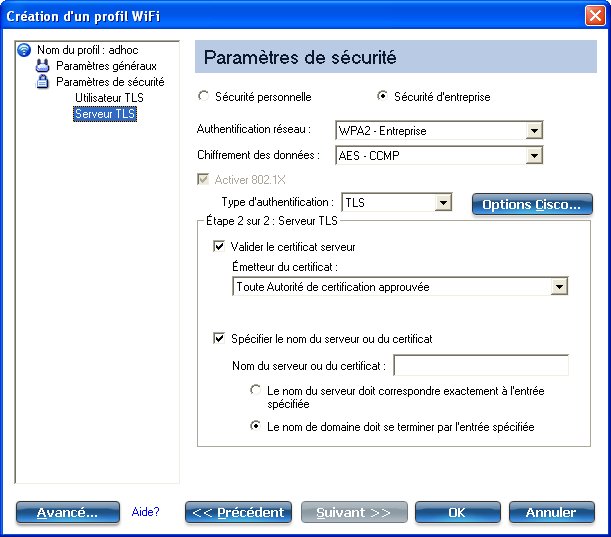

Étape 2 sur 2 : Serveur TLS

- Sélectionnez une des méthodes d'obtention des informations d'authentification suivantes : Valider le certificat serveur ou Spécifier le nom du serveur ou du certificat.

- Cliquez sur OK. Le profil est ajouté à la Liste des profils.

- Cliquez sur le nouveau profil situé au bas de la Liste des profils. Utilisez les flèches haut et bas pour modifier la priorité du nouveau profil.

- Cliquez sur le bouton Connexion pour vous connecter au réseau sans fil sélectionné.

- Cliquez sur OK pour fermer Intel PROSet/Wireless WiFi.

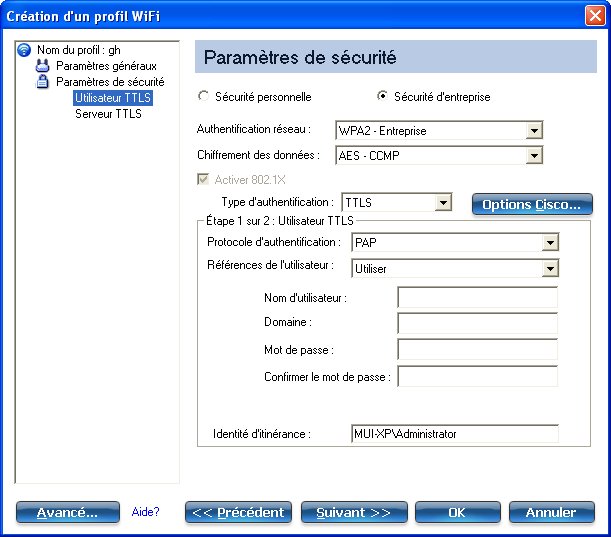

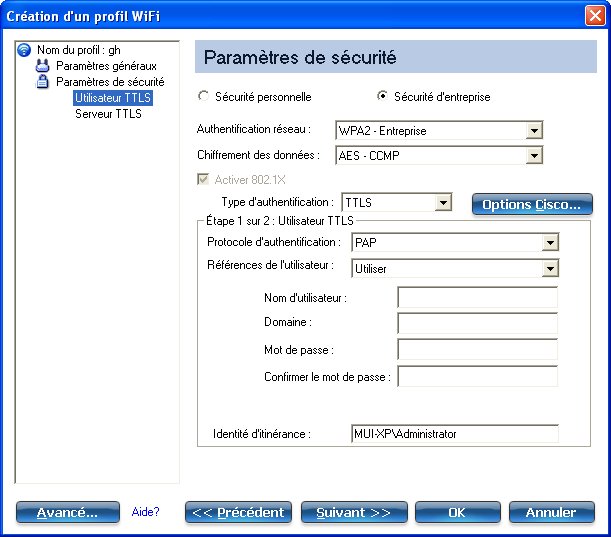

Créer un profil Windows XP* avec authentification réseau TTLS

Authentification TTLS : ces paramètres permettent de définir le protocole et les données d'identification utilisés pour authentifier un utilisateur. Le client utilise EAP-TLS pour valider le serveur et créer un canal à chiffrement TLS entre le client et le serveur. Le client peut utiliser un autre protocole d'authentification. Il s'agit habituellement d'une stimulation effectuée par des protocoles à mot de passe sur un canal chiffré TLS non exposé.

Pour configurer un client avec l'authentification TTLS :

-

Cliquez sur Profils dans la fenêtre principale de l'utilitaire de connexion WiFi.

Ou, si vous êtes administrateur, ouvrez l'Outil Administration système.

- Dans la liste des profils, cliquez sur Ajouter pour ouvrir les paramètres généraux de création d'un profil WiFi.

- Nom du profil : entrez un nom de profil descriptif.

- Nom du réseau WiFi (SSID): entrez l'identificateur réseau.

- Mode opérationnel : cliquez sur Réseau (Infrastructure). (Ce paramètre est défini sur Infrastructure si vous utilisez l'outil Administration système.)

- Type de profil d'administration :

sélectionnez Permanent ou Connexion avant ouverture de session/commun. (Cette étape est possible uniquement si vous utilisez l'Outil d'administration.)

- Cliquez sur Suivant pour ouvrir les Paramètres de sécurité.

- Cliquez sur Sécurité d'entreprise.

- Authentification réseau : sélectionnez WPA-Entreprise ou WPA2-Entreprise (recommandé).

- Chiffrement des données : sélectionnez TKIP ou AES-CCMP (recommandé).

- Activer 802.1X : sélectionné par défaut.

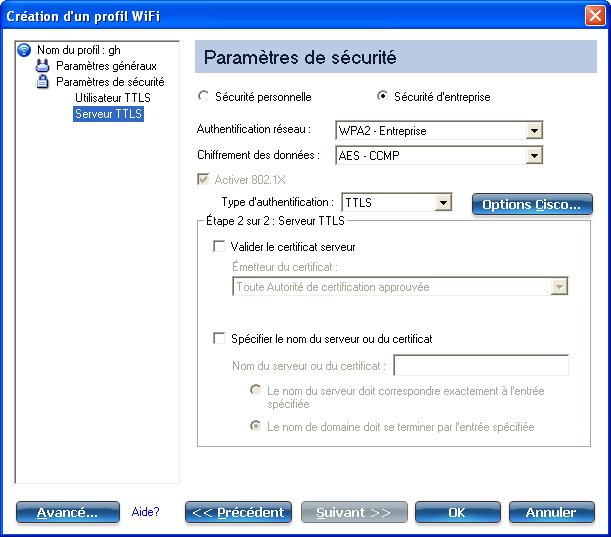

- Type d'authentification : sélectionnez TTLS pour l'utiliser avec cette connexion.

Étape 1 sur 2 : Utilisateur TTLS

- Protocole d'authentification : ce paramètre spécifie le protocole d'authentification contrôlant le tunnel TTLS. Les protocoles sont les suivants : PAP (par défaut), CHAP, MS-CHAP et MS-CHAP-V2. Reportez-vous à la section Présentation générale de la sécurité pour davantage d'informations.

- Références de l'utilisateur : avec les protocoles PAP, CHAP, MS-CHAP et MS-CHAP-V2, sélectionnez une des méthodes d'authentification suivantes : Utiliser l'ouverture de session Windows, Demander à chaque connexion ou Utiliser.

- Identité d'itinérance : ce champ peut contenir une identité d'itinérance ou vous pouvez utiliser %domaine%\%utilisateur% comme format par défaut pour entrer une identité d'itinérance.

Si vous utilisez un serveur Microsoft IAS RADIUS 802.1X comme serveur d'authentification, le serveur authentifie le périphérique en utilisant l' identité d'itinérance du logiciel Intel PROSet/Wireless WiFi et ignore le nom utilisateur du protocole d'authentification MS-CHAP-V2. Le serveur Microsoft IAS RADIUS accepte uniquement un nom utilisateur valide (utilisateur dotNet) comme identité d'itinérance. Pour tous les autres serveurs d'authentification, l'identité d'itinérance est optionnelle. En conséquence, nous vous recommandons d'utiliser le domaine voulu (par exemple, anonyme@mondomaine) comme identité d'itinérance plutôt que l'identifiant réel.

- Cliquez sur Suivant pour accéder aux paramètres du serveur TTLS.

Étape 2 sur 2 : serveur TTLS

- Sélectionnez une des méthodes d'obtention des informations d'authentification suivantes : Valider le certificat serveur ou Spécifier le nom du serveur ou du certificat.

- Cliquez sur OK pour enregistrer le paramètre et fermer la page.

Créer un profil Windows XP* avec authentification réseau PEAP

Authentification PEAP : les paramètres PEAP sont nécessaires pour que le client puisse être authentifié par le serveur d'authentification. Le client utilise EAP-TLS pour valider le serveur et créer un canal à chiffrement TLS entre le client et le serveur. Le client peut utiliser un autre mécanisme EAP, tel que MS-CHAP (Microsoft Challenge Authentication Protocol) version 2, sur ce canal chiffré pour activer la validation par le serveur. Les paquets de stimulations et de réponses sont envoyés via un canal à chiffrement TLS non exposé. L'exemple suivant décrit comment utiliser WPA avec le chiffrement AES-CCMP ou TKIP et l'authentification PEAP.

Pour configurer un client avec l'authentification PEAP : Obtenez et installez un certificat client. Reportez-vous à la section Créer un profil avec authentification TLS ou consultez votre administrateur.

-

Cliquez sur Profils dans la fenêtre principale de l'utilitaire de connexion WiFi.

Ou, si vous êtes administrateur, ouvrez l'Outil Administration système.

- Dans la liste des profils, cliquez sur Ajouter pour ouvrir les paramètres généraux de création d'un profil WiFi.

- Nom du profil : entrez un nom de profil descriptif.

- Nom du réseau WiFi (SSID): entrez l'identificateur réseau.

- Mode opérationnel : cliquez sur Réseau (Infrastructure). (Ce paramètre est défini sur Infrastructure si vous utilisez l'outil Administration système.)

- Type de profil d'administration :

sélectionnez Permanent ou Connexion avant ouverture de session/commun. (Cette étape est possible uniquement si vous utilisez l'Outil d'administration.)

- Cliquez sur Suivant pour ouvrir les Paramètres de sécurité.

- Cliquez sur Sécurité d'entreprise.

- Authentification réseau : sélectionnez WPA - Entreprise ou WPA2 - Entreprise (recommandé).

- Chiffrement des données : Sélectionnez une des options suivantes : La méthode AES-CCMP est recommandée.

- Activer 802.1X : sélectionné par défaut.

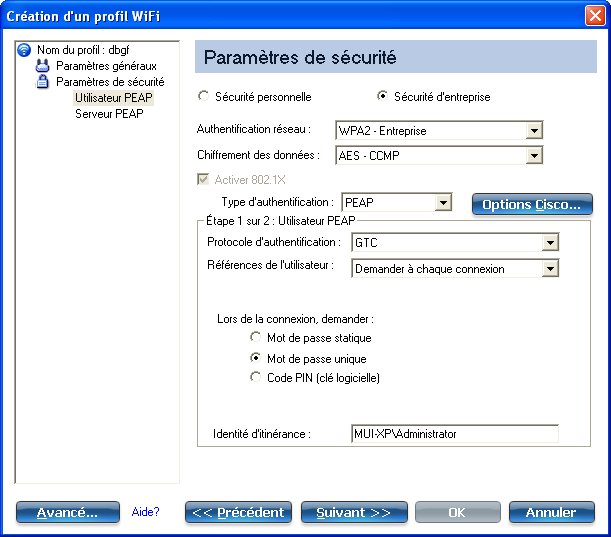

- Type d'authentification : sélectionnez PEAP pour l'utiliser avec cette connexion.

Étape 1 sur 2 : Utilisateur PEAP

PEAP utilise TLS (Transport Layer Security) pour la prise en charge des types d'authentification non chiffrée, tels que EAP-GTC (carte à jetons générique) et Mot de passe unique.

- Protocole d'authentification : sélectionnez GTC, MS-CHAP-V2 (par défaut), ou TLS. Reportez-vous à la section Protocoles d'authentification.

- Références de l'utilisateur : pour GTC ou MS-CHAP-V2, sélectionnez l'une des actions suivantes : Utiliser l'ouverture de session Windows, Demander à chaque connexion ou Utiliser. Pour TLS, sélectionnez Utiliser ma carte à puce, Utiliser le certificat émis pour cet ordinateur ou Utiliser un certificat utilisateur sur cet ordinateur. (Pour créer un profil d'administration, seule l'option Utiliser le certificat émis pour cet ordinateur est disponible.)

- Identité d'itinérance : ce champ peut contenir une identité d'itinérance ou vous pouvez utiliser %domaine%\%utilisateur% comme format par défaut pour entrer une identité d'itinérance.

Si vous utilisez un serveur Microsoft IAS RADIUS 802.1X comme serveur d'authentification, le serveur authentifie le périphérique en utilisant l' identité d'itinérance du logiciel Intel PROSet/Wireless WiFi et ignore le nom utilisateur du protocole d'authentification MS-CHAP-V2. Le serveur Microsoft IAS RADIUS accepte uniquement un nom utilisateur valide (utilisateur dotNet) comme identité d'itinérance. Pour tous les autres serveurs d'authentification, l'identité d'itinérance est optionnelle. En conséquence, nous vous recommandons d'utiliser le domaine voulu (par exemple, anonyme@mondomaine) comme identité d'itinérance plutôt que l'identifiant réel.

Configuration de l'identité d'itinérance pour la prise en charge d'utilisateurs multiples :

si vous utilisez un

profil de connexion avant ouverture de session/commun dont l'identité d'itinérance doit être basée sur les informations d'identification Windows, le créateur du profil peut ajouter une identité d'itinérance sous la forme %nom utilisateur% et %domaine%. L'identité d'itinérance est alors analysée et les informations de connexion appropriées sont remplacées par les mots clés. Cette méthode permet de configurer l'identité d'itinérance avec une souplesse optimale, tout en permettant à des utilisateurs multiples de partager le profil.

Reportez-vous au guide de l'utilisateur du serveur d'authentification pour obtenir des instructions sur le formatage de l'identité d'itinérance. Les formats acceptés sont les suivants :

%domaine%\%nom_utilisateur%

%nom_utilisateur%@%domaine%

%nom_utilisateur%@%domaine%.com

%nom_utilisateur%@monréseau.com

Si le champ Identité d'itinérance est vierge, %domaine%\%utilisateur% est utilisé par défaut.

Remarques concernant les informations d'authentification : le nom d'utilisateur et le domaine doivent correspondre à ceux définis par l'administrateur système sur le serveur d'authentification avant l'authentification client. Le nom d'utilisateur est sensible à la casse. Ce nom spécifie l'identité fournie à l'authentificateur par le protocole d'authentification contrôlant le tunnel TLS. L'identité de cet utilisateur est transmise de façon sécurisée au serveur uniquement après qu'un canal chiffré a été vérifié et établi.

Protocoles d'authentification

Ce paramètre spécifie les protocoles d'authentification pouvant fonctionner sur le tunnel TTLS. Vous trouverez ci-dessous des instructions sur la configuration d'un profil utilisant l'authentification PEAP avec les protocoles d'authentification GTC, MS-CHAP-V2 (par défaut), ou TLS.

Generic Token Card (GTC)

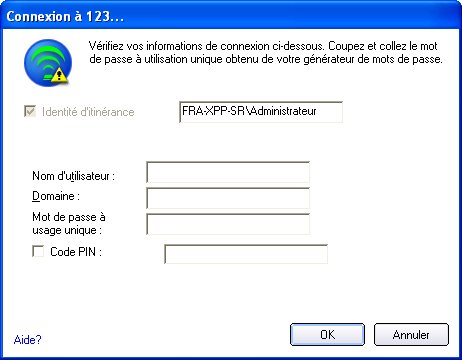

Pour configurer un mot de passe unique :

- Protocole d'authentification : sélectionnez GTC (Carte à jetons générique).

- Références de l'utilisateur : sélectionnez Demander à chaque connexion. (Cette option n'est disponible que si vous créez un profil personnel. Elle n'est pas disponible pour les profils IT.)

- Lors de la connexion, demander : sélectionnez une des options suivantes :

| Nom |

Description |

| Mot de passe statique |

Entrez les informations d'authentification de l'utilisateur lors de la connexion. |

| Mot de passe unique : |

Obtenez le mot de passe d'un périphérique à jetons matériel. |

| Code PIN (clé logicielle) |

Obtenez le mot de passe d'un programme génération de clés logicielles. |

REMARQUE : l'option Demander à chaque connexion n'est pas disponible si un administrateur a effacé le paramètre de mise en mémoire cache des informations d'authentification dans l'outil Administration système. Reportez-vous à la section Paramètres d'administration pour davantage d'informations.

- Cliquez sur OK.

- Si vous êtes l'utilisateur, suivez les étapes ci-dessous.

- Sélectionnez le profil dans la liste Réseaux WiFi.

- Cliquez sur Connexion. À l'invite, entrez le nom d'utilisateur, le domaine et le mot de passe unique.

- Cliquez sur OK. Vous êtes invité à vérifier les informations de connexion.

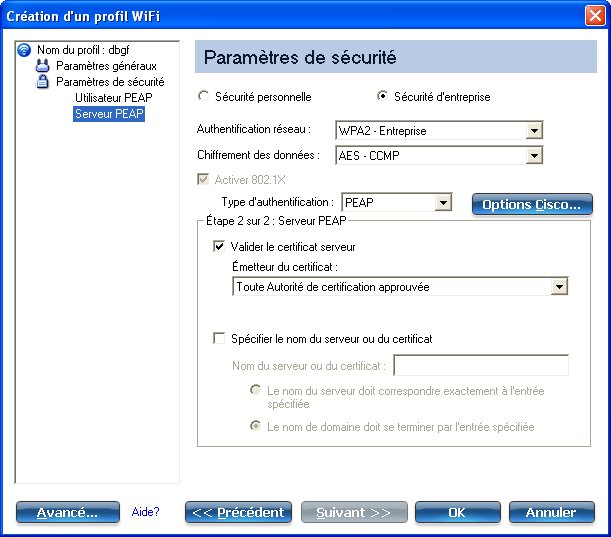

MS-CHAP-V2 : Ce paramètre spécifie le protocole d'authentification contrôlant le tunnel PEAP.

- Références de l'utilisateur : sélectionnez une des options suivantes : Utiliser l'ouverture de session Windows, Demander à chaque connexion ou Utiliser.

- Cliquez sur Suivant pour ouvrir les Paramètres du serveur PEAP.

TLS : l'authentification TLS (Transport Layer Security) est une méthode d'authentification bidirectionnelle utilisant exclusivement des certificats numériques pour vérifier l'identité d'un client et d'un serveur.

- Obtenez et installez un certificat client. Reportez-vous à la section Créer un profil Windows XP* avec authentification TLS ou consultez votre administrateur système.

- Sélectionnez une des options suivantes pour obtenir un certificat : Utiliser ma carte à puce, Utiliser le certificat émis pour cet ordinateur ou Utiliser un certificat utilisateur sur cet ordinateur.

- Cliquez sur Suivant pour ouvrir les Paramètres du serveur PEAP.

Étape 2 sur 2 : Serveur PEAP

- Sélectionnez une des méthodes d'obtention des informations d'authentification suivantes : Valider le certificat serveur ou Spécifier le nom du serveur ou du certificat.

- Cliquez sur OK. Le profil est ajouté à la Liste des profils.

- Cliquez sur le nouveau profil situé au bas de la Liste des profils. Utilisez les flèches haut et bas pour modifier la priorité du nouveau profil.

- Cliquez sur le bouton Connexion pour vous connecter au réseau sans fil sélectionné.

Si vous n'avez pas sélectionné l'option Utiliser l'ouverture de session Windows de la page Paramètres de sécurité et n'avez pas non plus configuré les informations d'authentification utilisateur, aucune information d'authentification n'est enregistrée pour ce profil. Entrez vos informations d'authentification pour vous authentifier sur le réseau.

- Cliquez sur OK pour fermer Intel PROSet/Wireless WiFi.

Inscription automatique du certificat PEAP-TLS

Dans les Paramètres d'application, sélectionnez Activer les notifications en cas de rejet des certificats TLS si vous souhaitez qu'un avertissement s'affiche lorsqu'un certificat PEAP-TLS est rejeté. Lorsque la date d'expiration d'un champ d'un certificat n'est pas valide, un message s'affiche vous demandant d'effectuer l'une des actions suivantes :

Un problème d'authentification potentiel a été détecté avec le profil. La date d'expiration du certificat associé n'est peut-être pas valide. Sélectionnez l'une des options suivantes:

| Commande |

Description |

| Continuer avec les paramètres actuels. |

Continuer avec le certificat actuel. |

| Mettre à jour le certificat manuellement. |

La page Sélectionner un certificat s'ouvre vous permettant de choisir un autre certificat. |

| Mettre à jour le certificat automatiquement sur base des certificats du magasin local. |

Cette option n'est activée que lorsque le magasin local contient un ou plusieurs certificats dont les champs « Délivré à » et « Émis par » correspondent à ceux du certificat en cours, et dont la date d'expiration est valide. Si vous choisissez cette option, l'application sélectionne le premier certificat valide. |

| Se déconnecter pour obtenir le certificat lors du processus de connexion (cette opération ne met pas le profil à jour et ne s'applique qu'aux certificats configurés pour l'inscription automatique). |

Déconnecte l'utilisateur, qui doit obtenir un certificat approprié lors du processus d'ouverture de session suivant. Le profil doit être mis à jour pour sélectionner le nouveau certificat. |

| Inscription automatique |

Le message suivant s'affiche : Veuillez patienter pendant que le système essaie d'obtenir le certificat automatiquement. Cliquez sur Annuler pour annuler la tentative d'obtention du certificat. |

| Ne plus afficher ce message. |

L'utilisateur peut ignorer cette étape lors des sessions ultérieures. La sélection est enregistrée pour les sessions futures. |

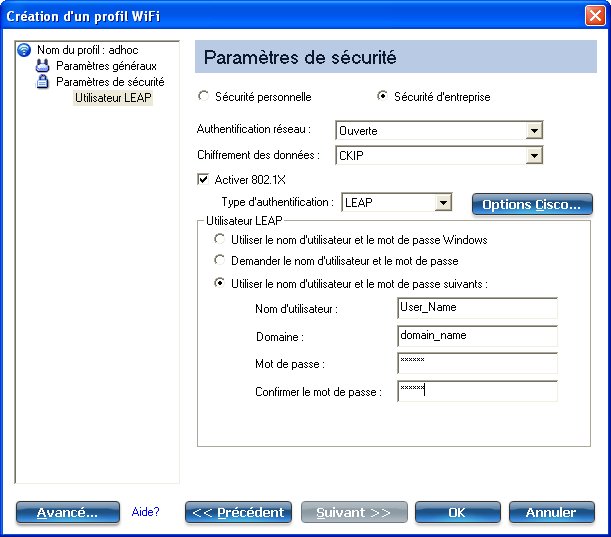

Créer un profil Windows XP* avec authentification LEAP

Cisco LEAP (Light Extensible Authentication Protocol) est un type d'authentification 802.1X prenant en charge une authentification mutuelle robuste entre le client et un serveur RADIUS. Les paramètres des profils LEAP incluent les protocoles LEAP et CKIP avec détection des points d'accès non autorisés. Pour configurer un client avec l'authentification LEAP :

-

Cliquez sur Profils dans la fenêtre principale de l'utilitaire de connexion WiFi.

Ou, si vous êtes administrateur, ouvrez l'Outil Administration système.

- Dans la liste des profils, cliquez sur Ajouter. Les paramètres généraux de création d'un profil WiFi s'ouvrent.

- Nom du profil : entrez un nom de profil descriptif.

- Nom du réseau WiFi (SSID): entrez l'identificateur réseau.

- Mode opérationnel : cliquez sur Réseau (Infrastructure). (Ce paramètre est défini sur Infrastructure si vous utilisez l'outil Administration système.)

- Type de profil d'administration :

sélectionnez Permanent ou Connexion avant ouverture de session/commun. (Cette étape est possible uniquement si vous utilisez l'Outil d'administration.)

- Cliquez sur Suivant pour ouvrir les Paramètres de sécurité.

- Cliquez sur Sécurité d'entreprise.

- Authentification réseau : sélectionnez WPA-Entreprise ou WPA2-Entreprise (recommandé).

- Chiffrement des données : la méthode AES-CCMP est recommandée.

- Activer 802.1X : sélectionné par défaut.

- Type d'authentification : sélectionnez LEAP pour l'utiliser avec cette connexion.

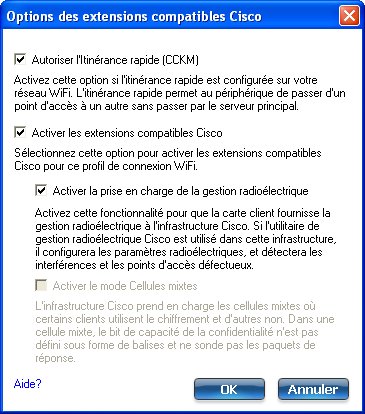

- Cliquez sur Options Cisco.

-

Cliquez sur Activer les extensions compatibles Cisco pour activer la sécurité Extensions compatibles Cisco (CCX) (Autoriser l'itinérance rapide (CCKM), Activer la prise en charge de la gestion radioélectrique, Activer le mode Cellules mixtes.)

- Cliquez sur Activer la prise en charge de la gestion radioélectrique pour détecter les points d'accès non autorisés.

- Cliquez sur OK pour retourner aux Paramètres de sécurité.

Utilisateur LEAP :

- Sélectionnez l'une des méthodes d'authentification listées ci-dessous. Si vous avez sélectionné Permanent sous le Type de profil d'administration (avec ou sans Connexion avant ouverture de session/Commun), seule l'option Utiliser le nom d'utilisateur et le mot de passe suivants est disponible. Si vous n'avez sélectionné que Connexion avant ouverture de session/Commun, les trois méthodes d'authentification suivantes sont disponibles :

- Cliquez sur OK pour enregistrer le paramètre et fermer la page.

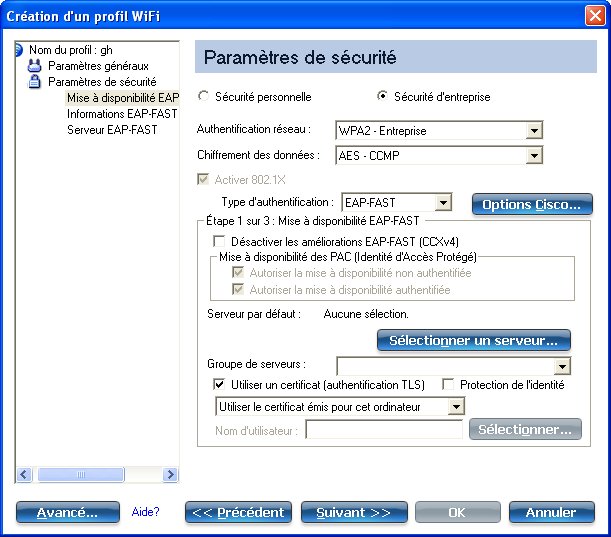

Créer un profil Windows XP* avec authentification réseau EAP-FAST

Dans la version 3 des extensions compatibles Cisco (CCXv3), Cisco a ajouté la prise en charge de EAP-FAST (Extensible Authentication Protocol-Flexible Authentication via Secure Tunneling) qui utilise des PAC (Identité d'Accès Protégé) pour établir un tunnel authentifié entre un client et un serveur.

La version 4 des extensions compatibles Cisco (CCXv4) améliore les méthodes de mise à disposition pour offrir une sécurité améliorée et fournit des innovations pour la sécurité, la mobilité, la qualité de service et la gestion du réseau.

Extensions compatibles Cisco, version 3 (CCXv3)

Pour configurer un client avec l'authentification EAP-FAST et la version 3 des extensions compatibles Cisco (CCXv3) :

-

Cliquez sur Profils dans la fenêtre principale de l'utilitaire de connexion WiFi.

Ou, si vous êtes administrateur, ouvrez l'Outil Administration système.

- Dans la liste des profils, cliquez sur Ajouter pour ouvrir les paramètres généraux de création d'un profil WiFi.

- Nom du réseau WiFi (SSID): entrez l'identificateur réseau.

- Nom du profil : entrez un nom de profil descriptif.

- Mode opérationnel : cliquez sur Réseau (Infrastructure). (Ce paramètre est défini sur Infrastructure si vous utilisez l'outil Administration système.)

- Type de profil d'administration :

sélectionnez Permanent ou Connexion avant ouverture de session/commun. (Cette étape est possible uniquement si vous utilisez l'Outil d'administration.)

- Cliquez sur Suivant pour ouvrir les Paramètres de sécurité.

- Cliquez sur Sécurité d'entreprise.

- Authentification réseau : sélectionnez WPA-Entreprise ou WPA2-Entreprise (recommandé).

- Chiffrement des données : La méthode AES-CCMP est recommandée.

- Activer 802.1X : sélectionné par défaut.

- Type d'authentification : sélectionnez EAP-FAST pour l'utiliser avec cette connexion.

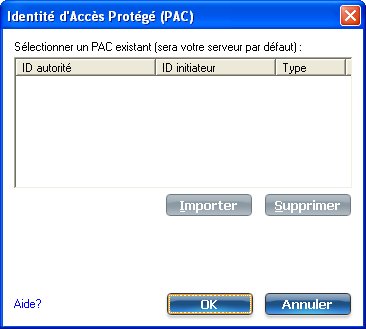

Étape 1 sur 2 : Mise à disponibilité EAP-FAST

- Cliquez sur Désactiver les améliorations EAP-FAST (CCXv4) pour permettre la mise à disposition dans le tunnel TLS d'un serveur non authentifié (Mode de mise à disponibilité Unauthenticated-TLS-Server).

- Cliquez sur Sélectionner un serveur pour afficher tous les PAC non authentifiés ayant été déjà mis à disposition et résidant sur cet ordinateur.

REMARQUE : si la clé PAC mise à disposition est valide, l'utilitaire de connexion WiFi n'invite pas l'utilisateur à accepter la clé PAC. Si la clé PAC n'est pas valide, l'utilitaire de connexion WiFi ne peut pas effectuer l'attribution automatique de privilèges d'accès. Un message d'état s'affiche dans l'Observateur d'événements sans fil, pouvant être examiné par un administrateur sur l'ordinateur de l'utilisateur.

- Pour importer un PAC :

- Cliquez sur Sélectionner un serveur pour ouvrir la liste Identité d'Accès Protégé (PAC).

- Cliquez sur Importer pour importer un PAC résidant sur cet ordinateur ou un serveur.

- Sélectionnez le PAC et cliquez sur Ouvrir.

- Entrez le mot de passe PAC (optionnel).

- Cliquez sur OK pour fermer la page. Le PAC sélectionné est ajouté à la liste des PAC.

- Cliquez sur Suivant pour sélectionner la méthode d'obtention des informations d'authentification ou sur OK pour enregistrer les paramètres EAP-FAST et retourner à la Liste des profils. La clé PAC est utilisée pour ce profil sans fil.

Étape 2 sur 2 : Informations EAP-FAST additionnelles

Pour réaliser l'authentification du client dans le tunnel établi, un client envoie un nom d'utilisateur et un mot de passe pour authentifier et établir la règle d'autorisation du client.

- Cliquez sur Références de l'utilisateur pour sélectionner une des méthodes d'obtention des informations d'authentification suivantes. Utiliser l'ouverture de session Windows, Demander à chaque connexion ou Utiliser.

- Cliquez sur OK pour enregistrer les paramètres et fermer la page. La vérification du serveur n'est pas requise.

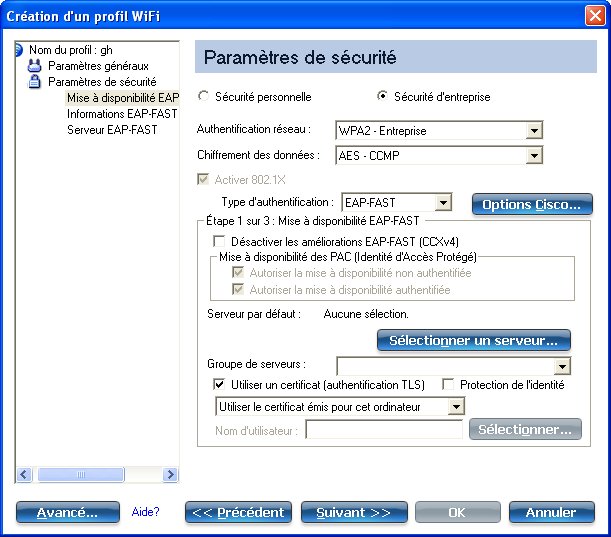

Extensions compatibles Cisco, version 4 (CCXv4)

Pour configurer un client avec l'authentification EAP-FAST et la version 4 des extensions compatibles Cisco (CCXv4) :

-

Cliquez sur Profils dans la fenêtre principale de l'utilitaire de connexion WiFi.

Ou, si vous êtes administrateur, ouvrez l'Outil Administration système.

- Dans la liste des profils, cliquez sur Ajouter pour ouvrir les paramètres généraux de création d'un profil WiFi.

- Nom du réseau WiFi (SSID): entrez l'identificateur réseau.

- Nom du profil : entrez un nom de profil descriptif.

- Mode opérationnel : cliquez sur Réseau (Infrastructure). (Ce paramètre est défini sur Infrastructure si vous utilisez l'outil Administration système.)

- Type de profil d'administration :

sélectionnez Permanent ou Connexion avant ouverture de session/commun. (Cette étape est possible uniquement si vous utilisez l'Outil d'administration.)

- Cliquez sur Suivant pour ouvrir les Paramètres de sécurité.

- Cliquez sur Sécurité d'entreprise.

- Authentification réseau : sélectionnez WPA-Entreprise ou WPA2-Entreprise (recommandé).

- Chiffrement des données : la méthode AES-CCMP est recommandée.

- Activer 802.1X : sélectionné.

- Type d'authentification : sélectionnez EAP-FAST pour l'utiliser avec cette connexion.

Étape 1 sur 3 : Mise à disponibilité EAP-FAST

Avec CCXv4, EAP-FAST prend en charge deux modes de mise à disposition :

- Mode Serveur authentifié : mise à disposition dans un tunnel de serveur authentifié TLS.

- Mode Serveur non authentifié : mise à disposition dans un tunnel de serveur non authentifié TLS.

REMARQUE : le mode Serveur authentifié offre des avantages de sécurité significatifs par rapport au mode Serveur non authentifié, même si EAP-MS-CHAP-v2 est utilisé comme méthode interne. Ce mode protège les échanges EAP-MS-CHAP-V2 contre les attaques potentielles entre le serveur et le client en vérifiant l'authenticité du serveur avant d'échanger MS-CHAP-V2. Par conséquent, il est préférable d'utiliser autant que possible le mode Serveur authentifié. Lorsqu'un certificat ou une clé publique est disponible, un poste EAP-FAST doit utiliser le mode Serveur authentifié pour authentifier le serveur et garantir une sécurité optimale.

Mise à disposition de PAC (Identité d'Accès Protégé)p:

EAP-FAST utilise une clé PAC afin de protéger les informations d'authentification de l'utilisateur échangées. Tous les authentificateurs EAP-FAST sont identifiés par une identité de certification (A-ID). L'authentificateur local envoie sont A-ID à un client d'authentification et le client recherche un A-ID correspondant dans sa base de données. Si le client ne reconnaît pas l'A-ID, il demande un nouveau PAC.

REMARQUE : si la clé PAC mise à disposition est valide, l'utilitaire de connexion WiFi n'invite pas l'utilisateur à accepter la clé PAC. Si la clé PAC n'est pas valide, l'utilitaire de connexion WiFi ne peut pas effectuer l'attribution automatique de privilèges d'accès. Un message d'état s'affiche dans l'Observateur d'événements sans fil, pouvant être examiné par un administrateur sur l'ordinateur de l'utilisateur.

- Vérifiez que Désactiver les améliorations EAP-FAST (CCXv4) n'est pas sélectionné. Autoriser la mise à disposition non authentifiée et Autoriser la mise à disposition authentifiée sont sélectionnés par défaut. Lorsqu'un PAC est sélectionné sur le serveur par défaut, vous pouvez désélectionner ces méthodes de mise à disposition.

- Serveur par défaut : Aucun est sélectionné par défaut. Cliquez sur Sélectionner un serveur pour sélectionner un PAC sur le serveur de PAC autorisé, ou sélectionnez un serveur dans la liste Groupe de serveurs. La page de sélection du serveur EAP-FAST par défaut (autorité PAC) s'ouvre.

REMARQUE : les groupes de serveurs ne sont listés que si vous avez installé un module d'administration contenant des paramètres de groupe A-ID (Identificateur d'autorité) EAP-FAST.

La distribution des clés PAC peut également être effectuée manuellement (hors bande). La mise à disposition manuelle permet de créer une clé PAC sur un serveur ACS pour un utilisateur et de l'importer ensuite sur l'ordinateur de l'utilisateur. Un fichier PAC peut être protégé par un mot de passe, que l'utilisateur doit entrer lors de l'importation de la clé PAC.

- Pour importer un PAC :

- Cliquez sur Importer pour importer une clé PAC du serveur PAC.

- Cliquez sur Ouvrir.

- Entrez le mot de passe PAC (optionnel).

- Cliquez sur OK pour fermer la page. La clé PAC sélectionnée est utilisée pour ce profil sans fil.

EAP-FAST CCXv4 prend en charge la mise à disposition d'autres informations d'identification en plus du PAC mis à disposition en vue d'établir le tunnel. Les types d'informations d'identification pris en charge comprennent un certificat d'un organisme de certification sûr, les informations d'identification d'un ordinateur pour l'authentification d'un ordinateur, et les informations d'identification utilisateur pour ignorer l'authentification utilisateur.

Utiliser un certificat (authentification TLS)

- Cliquez sur Utiliser un certificat (authentification TLS)

- Cliquez sur Protection d'identité lorsqu'un tunnel est protégé.

- Sélectionnez une des options suivantes pour obtenir un certificat : Utiliser ma carte à puce, Utiliser le certificat émis pour cet ordinateur ou Utiliser un certificat utilisateur sur cet ordinateur.

- Nom d'utilisateur : entrez le nom d'utilisateur affecté au certificat utilisateur.

- Cliquez sur Suivant.

Étape 2 sur 3: Informations EAP-FAST additionnelles

Si vous avez sélectionné Utiliser un certificat (authentification TLS) et Utiliser un certificat utilisateur sur cet ordinateur, cliquez sur Suivant (aucune identité d'itinérance requise) et passez à l'étape 3 pour configurer les paramètres de certificat du serveur EAP-FAST. Si vous ne devez pas configurer les paramètres du serveur EAP-FAST, cliquez sur OK pour enregistrer vos paramètres et retourner à la page Profils.

Si vous avez sélectionné Utiliser ma carte à puce, ajoutez l'identité d'itinérance si nécessaire. Cliquez sur OK pour enregistrer les paramètres et revenir à la page Profils.

Si vous n'avez pas sélectionné Utiliser un certificat (authentification TLS), cliquez sur Suivant pour sélectionner un protocole d'authentification. CCXv4 prend en charge des informations d'identification ou des suites de chiffrement TLS additionnelles pour établir le tunnel.

Protocole d'authentification : sélectionnez GTC ou MS-CHAP-V2 (par défaut).

Generic Token Card (GTC)

GTC peut être utilisé avec le mode Serveur authentifié. Cela permet la mise à disposition sur bande pour les postes utilisant d'autres bases de données utilisateur, comme LDAP (Lightweight Directory Access Protocol) et la technologie mot de passe unique. Toutefois, le remplacement n'est réalisable que lorsqu'il est utilisé avec les suites de chiffrement TLS assurant l'authentification serveur.

Pour configurer un mot de passe unique :

- Protocole d'authentification : sélectionnez GTC (Carte à jetons générique).

- Références de l'utilisateur : sélectionnez Demander à chaque connexion.

- Lors de la connexion, demander : sélectionnez une des options suivantes :

| Nom |

Description |

| Mot de passe statique |

Entrez les informations d'authentification de l'utilisateur lors de la connexion. |

| Mot de passe unique : |

Obtenez le mot de passe d'un périphérique à jetons matériel. |

| Code PIN (clé logicielle) |

Obtenez le mot de passe d'un programme génération de clés logicielles. |

- Cliquez sur OK.

- Sélectionnez le profil dans la liste Réseaux WiFi.

- Cliquez sur Connexion. À l'invite, entrez le nom d'utilisateur, le domaine et le mot de passe unique.

- Cliquez sur OK.

MS-CHAP-V2. Ce paramètre spécifie le protocole d'authentification contrôlant le tunnel PEAP.

- Protocole d'authentification : Sélectionnez MS-CHAP-V2.

- Sélectionner les informations d'authentification utilisateur : Utiliser l'ouverture de session Windows, Demander à chaque connexion ou Utiliser.

- Identité d'itinérance : ce champ peut contenir une identité d'itinérance ou vous pouvez utiliser %domaine%\%utilisateur% comme format par défaut pour entrer une identité d'itinérance.

Si vous utilisez un serveur Microsoft IAS RADIUS 802.1X comme serveur d'authentification, le serveur authentifie le périphérique en utilisant l' identité d'itinérance du logiciel Intel PROSet/Wireless WiFi et ignore le nom utilisateur du protocole d'authentification MS-CHAP-V2. Le serveur Microsoft IAS RADIUS accepte uniquement un nom utilisateur valide (utilisateur dotNet) comme identité d'itinérance. Pour tous les autres serveurs d'authentification, l'identité d'itinérance est optionnelle. En conséquence, nous vous recommandons d'utiliser le domaine voulu (par exemple, anonyme@mondomaine) comme identité d'itinérance plutôt que l'identifiant réel.

Étape 3 sur 3 : Serveur EAP-FAST

Le mode de mise à disponibilité Authenticated-TLS-Server est pris en charge en utilisant un certificat d'un organisme de certification sûr, un certificat serveur autosigné, ou des clés publiques serveur et GTC comme méthode EAP interne.

- Sélectionnez une des méthodes d'obtention des informations d'authentification suivantes : Valider le certificat serveur ou Spécifier le nom du serveur ou du certificat.

- Cliquez sur OK pour fermer les paramètres de sécurité.

Paramètres utilisateur EAP-FAST

REMARQUE : si un module d'administration exporté sur l'ordinateur d'un utilisateur n'inclut pas le paramètre d'application Activer CCXv4 de l'outil Administration système, seuls les paramètres utilisateur EAP-FAST peuvent être configurés.

Pour configurer un client avec l'authentification EAP-FAST :

-

Cliquez sur Profils dans la fenêtre principale de l'utilitaire de connexion WiFi.

Ou, si vous êtes administrateur, ouvrez l'Outil Administration système.

- Dans la page Profil, cliquez sur Ajouter pour ouvrir les Paramètres généraux de création d'un profil sans fil.

- Nom du réseau WiFi (SSID): entrez l'identificateur réseau.

- Nom du profil : entrez un nom de profil descriptif.

- Mode opérationnel : cliquez sur Réseau (Infrastructure). (Ce paramètre est défini sur Infrastructure si vous utilisez l'outil Administration système.)

- Type de profil d'administration :

sélectionnez Permanent ou Connexion avant ouverture de session/commun. (Cette étape est possible uniquement si vous utilisez l'Outil d'administration.)

- Cliquez sur Suivant pour ouvrir les Paramètres de sécurité.

- Cliquez sur Sécurité d'entreprise.

- Authentification réseau : sélectionnez WPA-Entreprise ou WPA2-Entreprise.

- Chiffrement des données : sélectionnez une des options suivantes :

- TKIP fournit un mixage de clé par paquet, une vérification de l'intégrité des messages et un mécanisme de régénération de clés.

- AES-CCMP (Advanced Encryption Standard - Counter CBC-MAC Protocol) est une méthode de chiffrement de données utilisée lorsqu'il est important que la protection des données soit robuste. La méthode AES-CCMP est recommandée.

- Activer 802.1X : sélectionné.

- Type d'authentification : sélectionnez EAP-FAST pour l'utiliser avec cette connexion.

- Cliquez sur

Options Cisco pour sélectionner Autoriser l'itinérance rapide (CCKM), qui permet à la carte WiFi cliente une itinérance sûre et rapide.

Étape 1 sur 3 : Mise à disposition EAP-FAST (Paramètres utilisateur)

EAP-FAST utilise une clé PAC afin de protéger les informations d'authentification de l'utilisateur échangées. Tous les authentificateurs EAP-FAST sont identifiés par une identité de certification (A-ID). L'authentificateur local envoie sont A-ID à un client d'authentification et le client recherche un A-ID correspondant dans sa base de données. Si le client ne reconnaît pas l'A-ID, il demande un nouveau PAC.

REMARQUE : si la clé PAC mise à disposition est valide, l'utilitaire de connexion WiFi n'invite pas l'utilisateur à accepter la clé PAC. Si la clé PAC n'est pas valide, l'utilitaire de connexion WiFi ne peut pas effectuer l'attribution automatique de privilèges d'accès. Un message d'état s'affiche dans l'Observateur d'événements sans fil, pouvant être examiné par un administrateur sur l'ordinateur de l'utilisateur.

- Laissez l'option Désactiver les améliorations EAP-FAST (CCXv4) désélectionnée).

- Autoriser la mise à disposition authentifiée et Autoriser la mise à disposition non authentifiée sont sélectionnés.

- Serveur par défaut : aucun est sélectionné par défaut. Cliquez sur Sélectionner un serveur pour sélectionner un PAC du serveur de PAC autorisé. La page de sélection des identités d'accès protégé (PAC) s'ouvre.

REMARQUE : les groupes de serveurs ne sont listés que si vous avez installé un module d'administration contenant des paramètres de groupe A-ID (Identificateur d'autorité) EAP-FAST.

La distribution des clés PAC peut également être effectuée manuellement (hors bande). La mise à disposition manuelle permet de créer une clé PAC sur un serveur ACS pour un utilisateur et de l'importer ensuite sur l'ordinateur de l'utilisateur. Un fichier PAC peut être protégé par un mot de passe, que l'utilisateur doit entrer lors de l'importation de la clé PAC.

- Pour importer un PAC :

- Cliquez sur Importer pour importer une clé PAC du serveur PAC.

- Cliquez sur Ouvrir.

- Entrez le mot de passe PAC (optionnel).

- Cliquez sur OK pour fermer la page. La clé PAC sélectionnée est utilisée pour ce profil sans fil.

- Cliquez sur Suivant.

- S'il ne s'agit pas d'un profil de connexion avant ouverture de session/commun, cliquez sur Suivant et passez à l'étape 3 sur 3 : Serveur EAP-FAST.

- S'il s'agit d'un profil de connexion avant ouverture de session/commun, ou si vous n'utilisez pas l'outil Administration système pour créer ce profil, passez à l'étape suivante.

Étape 2 sur 3: Informations EAP-FAST additionnelles

- Protocole d'authentification : sélectionnez MS-CHAP-V2 ou GTC

- Références de l'utilisateur : sélectionnez Utiliser l'ouverture de session Windows ou Utiliser.

- Si vous avez sélectionné Utiliser, entrez le nom utilisateur, domaine, mot de passe et confirmez le mot de passe.

- Entrez l'identité d'itinérance : %DOMAINE%\%NOMUTILISATEUR

- Cliquez sur Suivant.

Étape 3 sur 3 : Serveur EAP-FAST

- Cliquez sur Valider le certificat , le cas échéant, puis sélectionnez l'émetteur du certificat dans le menu déroulant. La sélection par défaut est Toute autorité de certification approuvée.

- Le cas échéant, cliquez sur Spécifier le nom du serveur ou du certificat et entrez le nom. Cliquez ensuite sur Le nom du serveur doit correspondre exactement à l'entrée spécifiée ou sur Le nom de domaine doit se terminer par l'entrée spécifiée.

- Cliquez sur OK.