建立 Windows* 的設定檔

本節說明如何建立 Windows* XP、Windows Vista* 以及 Windows* 7 的設定檔。

基礎架構網路由一個或多個存取點以及一個或多個有安裝 WiFi 介面卡的電腦組成。每個存取點必須具備有線連線至 WiFi 網路。這個部分說明如何建立各種 WiFi 設定檔。

建立沒有驗證或資料加密 (無) 的設定檔

注意: 使用無驗證或無加密的網路很容易遭到未授權的使用者存取。

若要不使用加密來建立 WiFi 網路連線的設定檔:

-

按一下 Intel® PROSet/無線 WiFi 連線公用程式主視窗中的「設定檔...」。

或者,若您身為管理員,則開啟「管理員工具」。

- 在「設定檔」清單/標籤中,按一下「新增...」以開啟「建立 WiFi 設定檔一般設定」。

- 設定檔名稱: 輸入描述性的設定檔名稱。

- WiFi 網路名稱 (SSID): 輸入網路識別碼。

- 操作模式: 按一下「網路(基礎架構)」。(此參數在使用「管理員工具」時被設定為「基礎架構」。)

- 管理員設定檔類型: 選取「持續」或「預先登入/一般」。(如果您在使用「管理員工具」,這個步驟才能套用。)

- 按一下「下一步」以開啟「保全性設定」。

- 按一下「企業保全性」。

- 網路驗證: 開放 (已選取)。

開放驗證可允許無線裝置在沒有 802.11 驗證的情況下存取網路。如果網路沒有啟用任何加密,任何有正確網路名稱 (SSID) 的無線裝置都可以與存取點關聯並可存取網路。

- 資料加密: 預設為「無」。

- 請按一下「確定」。設定檔將新增至「設定檔」清單,並連線至無線網路。

建立具有共用網路驗證的設定檔

使用「共用金鑰」驗證時,會假定每個無線站台都已經從與 802.11 無線網路通訊通道獨立分開的安全通道接收到機密的共用金鑰。共用金鑰驗證要求用戶端設定靜態 WEP 或 CKIP 金鑰。通過挑戰性的驗證後,用戶端存取才會被授予。CKIP 較 WEP 提供更強的資料加密功能,但並非所有的作業系統和存取點都支援它。

注意: 對用戶端挑戰字串的純文字傳輸產生大家已知的缺點,而共用金鑰似乎是較高等級保全性的更好選擇。如果某人使用軟體工具來偵測挑戰字串,則可輕鬆反向工程共用驗證金鑰。所以,開放驗證(具有資料加密)實際上會更安全。

若要使用共用驗證建立設定檔:

-

按一下 WiFi 連線公用程式主視窗中的「設定檔...」。

或者,若您身為管理員,則開啟「管理員工具」。

- 在「設定檔」清單/標籤中,按一下「新增...」以開啟「建立 WiFi 設定檔一般設定」。

- 設定檔名稱: 輸入描述性的設定檔名稱。

- WiFi 網路名稱 (SSID): 輸入網路識別碼。

- 操作模式: 按一下「網路(基礎架構)」。(此參數在使用「管理員工具」時被設定為「基礎架構」。)

- 管理員設定檔類型: 選取「持續」或「預先登入/一般」。(如果您在使用「管理員工具」,這個步驟才能套用。)

- 按一下「下一步」以開啟「保全性設定」。

- 按一下「企業保全性」。

- 網路驗證: 選取「共用」。使用預先設定 WEP 金鑰才能完成共用驗證。

- 資料加密: 選取「無」、WEP(64 位元或 128 位元)或 CKIP(64 位元或 128 位元)。

- 啟用 802.1X: 已停用。

- 加密等級: 64 位元或 128 位元: 在 64 位元和 128 位元加密之間切換時,上一個設定會被清除,並且會輸入新的金鑰。

- 金鑰索引: 選取 1、 2、3 或 4。變更金鑰索引以指定最多四個密碼。

- 無線保全性密碼 (加密金鑰) : 輸入無線網路的密碼 (加密金鑰)。此密碼和無線存取點或者是路由器的值是一樣的。如需此密碼,請聯絡您的管理員。

- 密語 (64 位元): 輸入五 (5) 個英數字元,0-9、a-z 或 A-Z。

- 十六進位金鑰 (64 位元): 輸入 10 個十六進位字元,0-9、A-F。

- 密語 (128 位元): 輸入 13 個英數字元,0-9、a-z 或 A-Z。

- 十六進位金鑰 (128 位元): 輸入 26 個十六進位字元,0-9、A-F。

建立具有 WPA-個人或 WPA2-個人網路驗證的設定檔

Wi-Fi 保護的存取 (WPA) 是保全性增強功能,可大幅提高資料保護和無線網路存取控制的等級。「WPA-個人」強制執行金鑰互換,並且只與動態加密金鑰作業。如果您的無線存取點或路由器支援「WPA - 個人」或「WPA2 - 個人」,您就應該在該存取點將其啟用,並提供一個又長又牢靠的密碼。對於沒有 RADIUS 或 AAA 伺服器的個人或家庭網路,請使用「Wi-Fi 保護的存取個人」。

- WPA-個人: 提供加強資料保護的無線保全性方法,並能防止未獲授權的網路存取小型網路。使用「暫時金鑰整合通訊協定」(TKIP)、或 AES-CCMP 加密,並透過預先公用金鑰 (PSK) 來防止未獲授權的網路存取。

- WPA2-個人: 提供更加強資料保護的第二代無線保全性方法,並能防止未獲授權的網路存取小型網路。

注意: 「WPA-個人」與「WPA2-個人」可以互相操作。

有些保全性解決方案可能不受到您電腦作業系統的支援,並且可能需要額外的軟體或特定硬體以及無線 LAN 基礎架構的支援。請向您的電腦製造廠商查詢詳情。

若要使用「WPA-個人」或「WPA2-個人」網路驗證來新增設定檔:

-

按一下 WiFi 連線公用程式主視窗中的「設定檔...」。

或者,若您身為管理員,則開啟「管理員工具」。

- 在「設定檔」清單/標籤中,按一下「新增...」以開啟「建立 WiFi 設定檔一般設定」。

- 設定檔名稱: 輸入描述性的設定檔名稱。

- WiFi 網路名稱 (SSID): 輸入網路識別碼。

- 操作模式: 按一下「網路(基礎架構)」。(此參數在使用「管理員工具」時被設定為「基礎架構」。)

- 管理員設定檔類型: 選取「持續」或「預先登入/一般」。(如果您在使用「管理員工具」,這個步驟才能套用。)

- 按一下「下一步」以開啟「保全性設定」。

- 按一下「企業保全性」。

- 網路驗證: 選取「WPA-個人」或「WPA2-個人」。請參閱保全性概述。

- 資料加密: 選取 TKIP 或 AES-CCMP。

- 密碼: 輸入具有 8 到 63 個字元的文字詞語。長密碼比短密碼提供更強大的網路保全性。在存取點輸入的密碼同樣也要使用於這台電腦以及所有其他存取無線網路的無線裝置。

建立具有 WPA-企業或 WPA2-企業網路驗證的設定檔

WPA2-企業需要驗證伺服器。

- WPA-企業: 為多個使用者以及大型管理的網路提供加強資料保護的無線保全性方法。使用具有 TKIP 或 AES-CCMP 加密的 802.1X 驗證,並能透過驗證伺服器來驗證網路使用者以防止未獲授權的網路存取。

- WPA2-企業: 為多個使用者以及大型管理的網路提供更強資料保護的 WPA 第二代無線保全性方法。透過驗證伺服器來驗證網路使用者,以防止未獲授權的網路存取。

注意: 「WPA-企業」與「WPA2-企業」可以互相操作。

若要新增使用「WPA-企業」或「WPA2-企業」驗證的設定檔:

- 請向您的管理員取得 RADIUS 伺服器的使用者名稱和密碼。

- 某些驗證類型要求您獲取並安裝用戶端憑證。請參閱建立具有 TLS 驗證的設定檔或洽詢您的管理員。

-

按一下 WiFi 連線公用程式主視窗中的「設定檔...」。

或者,若您身為管理員,則開啟「管理員工具」。

- 在「設定檔」清單中,按一下「新增...」以開啟「建立 WiFi 設定檔一般設定」。

- 設定檔名稱: 輸入描述性的設定檔名稱。

- WiFi 網路名稱 (SSID): 輸入網路識別碼。

- 操作模式: 按一下「網路(基礎架構)」。(此參數在使用「管理員工具」時被設定為「基礎架構」。)

- 管理員設定檔類型: 選取「持續」或「預先登入/一般」。(如果您在使用「管理員工具」,這個步驟才能套用。)

- 按一下「下一步」以開啟「保全性設定」。

- 按一下「企業保全性」。

- 網路驗證: 選取「WPA-企業」或「WPA2-企業」。

- 資料加密: 選取 TKIP 或 AES-CCMP。

- 啟用 802.1X: 依預設已選取。

- 驗證類型: 請選取以下其中一項: EAP-SIM、LEAP、TLS、TTLS、PEAP 或 EAP-FAST。

設定具有 802.1X 驗證類型的網路設定檔

建立具有 WEP 資料加密和 EAP-SIM 網路驗證的設定檔

EAP-SIM 使用從用戶端介面卡和 RADIUS 伺服器衍生出的動態作業階段為基礎的 WEP 金鑰來加密資料。EAP-SIM 需要您輸入使用者驗證碼或 PIN,才能與用戶識別模組 (SIM) 卡通訊。SIM 卡是特別的智慧卡,用於 "全球行動通訊系統" (GSM) 數位行動網路。

設定檔對應

將此設定檔分別匯出至執行 Windows* XP 的用戶端及相較於執行 Windows Vista* 與 Windows* 7 的用戶端。請參閱 EAP-SIM 設定檔對應以取得更多資訊。

新增透過 EAP-SIM 驗證的設定檔:

-

按一下 WiFi 連線公用程式主視窗中的「設定檔...」。

或者,若您身為管理員,則開啟「管理員工具」。

- 在「設定檔」清單中,按一下「新增...」以開啟「建立 WiFi 設定檔一般設定」。

- 設定檔名稱: 輸入設定檔名稱。

- WiFi 網路名稱 (SSID): 輸入網路識別碼。

- 操作模式: 按一下「網路(基礎架構)」。(此參數在使用「管理員工具」時被設定為「基礎架構」。)

- 管理員設定檔類型: 選取「持續」或「預先登入/一般」。(如果您在使用「管理員工具」,這個步驟才能套用。)

- 按一下「下一步」以開啟「保全性設定」。

- 按一下「企業保全性」。

- 網路驗證: 選取「開放」(建議)。

- 資料加密: 選取 WEP。

- 按一下「啟用 802.1X」。

- 驗證類型: 選擇 EAP-SIM。

EAP-SIM 驗證會配合下列系統使用:

- 網路驗證類型: 開放、共用、WPA-企業及 WPA2-企業。

- 資料加密的類型: 「無」、WEP、TKIP、AES-CCMP 與 CKIP。

EAP-SIM 使用者 (選擇性)

- 按一下「指定使用者名稱(身份)」:

- 在使用者名稱: 輸入會指派到 SIM 卡的使用者名稱。

- 請按一下「確定」。

建立具有 EAP-AKA 網路驗證的 Windows* XP 設定檔

EAP-AKA (適用 UMTS 驗證與金鑰協議的延伸驗證通訊協定方法) 是驗證與作業階段金鑰分配的 EAP 機制,使用全球行動通訊系統 (UMTS) 用戶識別模組 (USIM)。USIM 卡是使用行動網路的特殊智慧卡,使用網路來驗證指定的使用者。

EAP-AKA 驗證可配合下列使用:

- 網路驗證: 開放、WPA-企業與 WPA2-企業

- 資料加密: 開放驗證的 WEP 或 CKIP,企業驗證的 TKIP 或 AES-CCMP。

設定檔對應

將此設定檔分別匯出至執行 Windows* XP 的用戶端及相較於執行 Windows Vista* 與 Windows* 7 的用戶端。請參閱 EAP-AKA 設定檔對應以取得更多資訊。

新增使用 EAP-AKA 驗證的設定檔:

-

按一下 WiFi 連線公用程式主視窗中的「設定檔...」。

或者,若您身為管理員,則開啟「管理員工具」。

- 在「設定檔」清單中,按一下「新增...」以開啟「建立 WiFi 設定檔一般設定」。

- 設定檔名稱: 輸入設定檔名稱。

- WiFi 網路名稱 (SSID): 輸入網路識別碼。

- 操作模式: 按一下「網路(基礎架構)」。(此參數在使用「管理員工具」時被設定為「基礎架構」。)

- 管理員設定檔類型: 選取「持續」或「預先登入/一般」。(如果您在使用「管理員工具」,這個步驟才能套用。)

- 按一下「下一步」以開啟「保全性設定」。

- 按一下「企業保全性」。

- 網路驗證: 選取「開放」、「WPA-企業」或「WPA2-企業」。

- 資料加密: 選取「開放」驗證的 WEP 或 CKIP,「企業」驗證的 TKIP 或 AES-CCMP。

- 如果尚未選取,則按一下「啟用 802.1X」。

- 驗證類型: 選取 EAP-AKA。

EAP-AKA 使用者 (選擇性)

- 按一下「指定使用者名稱(身份)」:

- 在使用者名稱: 輸入會指派到 USIM 卡的使用者名稱。

- 請按一下「確定」。

建立具有 TLS 網路驗證的設定檔

這些設定定義用來驗證使用者的通訊協定和身份證明。「傳輸層保全性」(TLS) 驗證是一種雙向的驗證方法,特別使用數位憑證來確認用戶端和伺服器的身份。

設定檔對應

將此設定檔分別匯出至執行 Windows* XP 的用戶端及相較於執行 Windows Vista* 與 Windows* 7 的用戶端。請參閱 TLS 設定檔對應以取得更多資訊。

若要建立具有 TLS 驗證的設定檔

-

按一下 WiFi 連線公用程式主視窗中的「設定檔...」。

或者,若您身為管理員,則開啟「管理員工具」。

- 在「設定檔」清單中,按一下「新增...」以開啟「建立 WiFi 設定檔一般設定」。

- 設定檔名稱: 輸入描述性的設定檔名稱。

- WiFi 網路名稱 (SSID): 輸入網路識別碼。

- 操作模式: 按一下「網路(基礎架構)」。(此參數在使用「管理員工具」時被設定為「基礎架構」。)

- 管理員設定檔類型: 選取「持續」或「預先登入/一般」。(如果您在使用「管理員工具」,這個步驟才能套用。)

- 按一下「下一步」以開啟「保全性設定」。

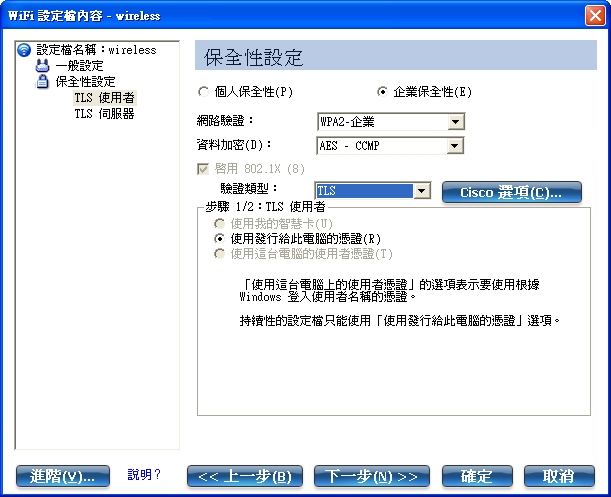

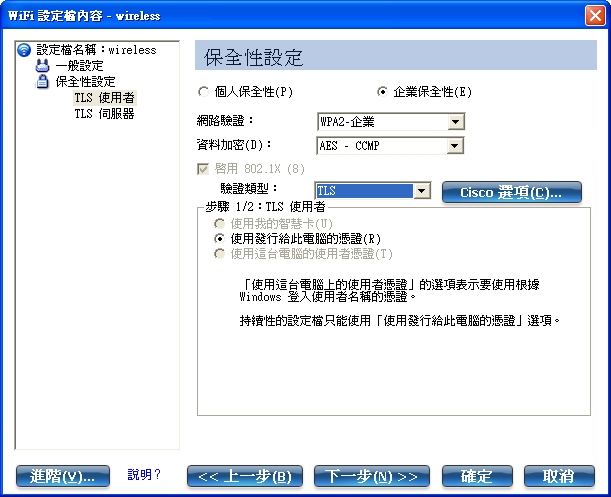

- 按一下「企業保全性」。

- 網路驗證: 選取「WPA-企業」或「WPA2-企業」 (建議)。

- 資料加密: 選取 AES-CCMP (建議)。

- 啟用 802.1X: 依預設已選取。

- 驗證類型: 選取要用於這個連線的 TLS。

步驟 1/2: TLS 使用者

- 獲取並安裝用戶端憑證。請參閱建立具有 TLS 驗證的設定檔或洽詢您的系統管理員。

- 選取下列選項之一來取得憑證: 使用我的智慧卡、使用發行給此電腦的憑證或使用這台電腦的使用者憑證。

- 按一下「下一步」以開啟「TLS 伺服器」設定。

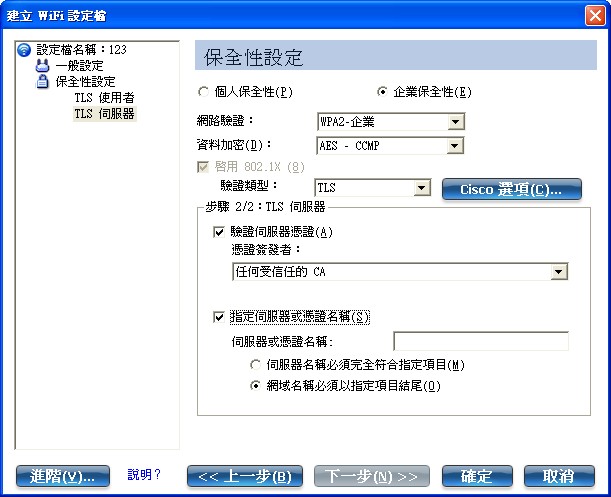

步驟 2/2: TLS 伺服器

- 選取以下其中一個身份證明擷取方法: 驗證伺服器憑證或指定伺服器或憑證名稱。

- 請按一下「確定」。該設定檔會新增至「設定檔」清單。

- 按一下「設定檔」清單最末的新設定檔。使用上下箭頭來變更新設定檔的優先順序。

- 按一下「連線」來連線到選取的無線網路。

- 按一下「確定」以關閉公用程式。

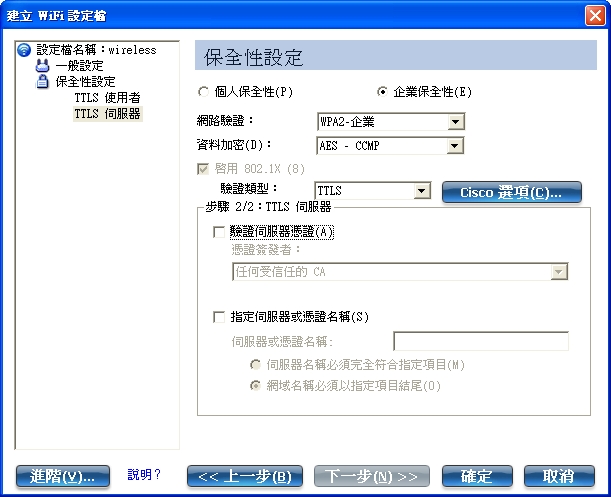

建立具有 TTLS 網路驗證的設定檔

TTLS 驗證: 這些設定定義用來驗證使用者的通訊協定和身分證明。用戶端會使用 EAP-TLS 來驗證伺服器,並且在用戶端和伺服器之間建立 TLS 加密的通道。用戶端可以使用另外一個驗證通訊協定。一般是透過非揭露的 TLS 加密通道傳送的基於密碼式的通訊協定挑戰。

設定檔對應

將此設定檔分別匯出至執行 Windows* XP 的用戶端及相較於執行 Windows Vista* 與 Windows* 7 的用戶端。請參閱 TTLS 設定檔對應以取得更多資訊。

若要建立具有 TTLS 驗證的設定檔

-

按一下 WiFi 連線公用程式主視窗中的「設定檔...」。

或者,若您身為管理員,則開啟「管理員工具」。

- 在「設定檔」清單中,按一下「新增...」以開啟「建立 WiFi 設定檔一般設定」。

- 設定檔名稱: 輸入描述性的設定檔名稱。

- WiFi 網路名稱 (SSID): 輸入網路識別碼。

- 操作模式: 按一下「網路(基礎架構)」。(此參數在使用「管理員工具」時被設定為「基礎架構」。)

- 管理員設定檔類型: 選取「持續」或「預先登入/一般」。(如果您在使用「管理員工具」,這個步驟才能套用。

- 按一下「下一步」以開啟「保全性設定」。

- 按一下「企業保全性」。

- 網路驗證: 選取「WPA-企業」或「WPA2-企業」 (建議)。

- 資料加密: 選取 TKIP 或 AES-CCMP(建議)。

- 啟用 802.1X: 依預設已選取。

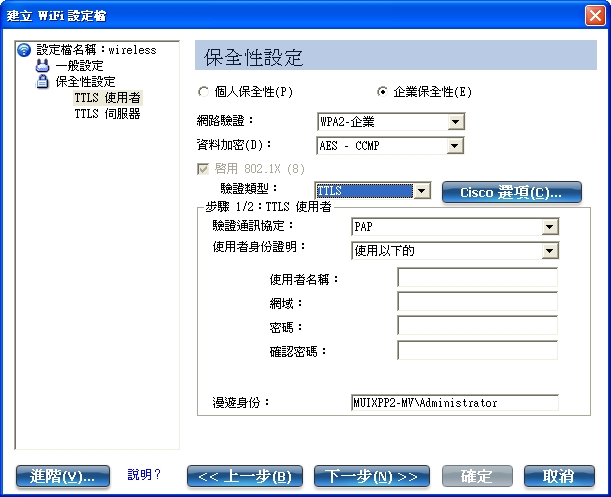

- 驗證類型: 選取要用於這個連線的 TTLS。

步驟 1/2: TTLS 使用者

- 驗證通訊協定: 這個參數指定透過 TTLS 通道操作的驗證工具。通訊協定有: PAP (預設)、CHAP、MS-CHAP 與 MS-CHAP-V2。請參閱保全性概述以取得更多資訊。

- 使用者身份證明: 對於 PAP、CHAP、MS-CHAP 與 MS-CHAP-V2 通訊協定,請選取以下驗證方法之一: 使用 Windows 登入、每次連線時提示或使用以下的。

- 漫遊身份: 在此欄中填入「漫遊身份」,或您可使用 %網域%\%使用者名稱% 作為輸入漫遊身份的預設格式。

使用 802.1X Microsoft IAS RADIUS 作為驗證伺服器時,伺服器會使用來自 Intel® PROSet/無線 WiFi 軟體的漫遊身份來驗證裝置,而忽略驗證通訊協定 MS-CHAP-V2 的使用者名稱。Microsoft IAS RADIUS 僅接收「漫遊身份」的有效使用者名稱(dotNet 使用者)。對於所有其他驗證伺服器,「漫遊身份」是選擇性欄位。因此,建議您對「漫遊身份」使用喜愛的領域(例如,anonymous@myrealm)來取代真實身份。

- 按一下「下一步」以存取「TTLS 伺服器」設定。

步驟 2/2: TTLS 伺服器

- 選取以下其中一個身份證明擷取方法: 驗證伺服器憑證或指定伺服器或憑證名稱。

- 按一下「確定」來儲存設定並關閉頁面。

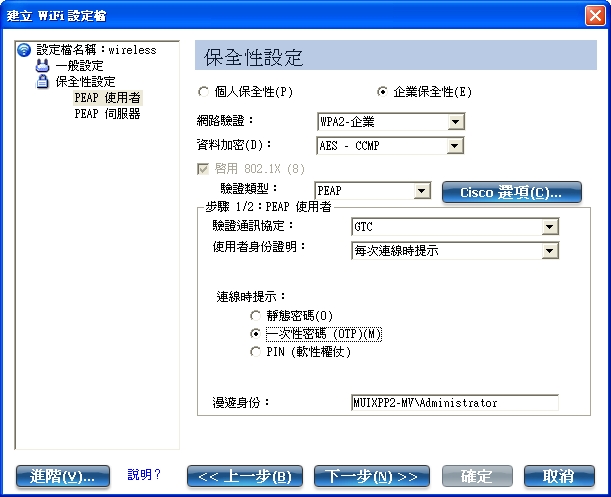

建立具有 PEAP 網路驗證的設定檔

PEAP 驗證: 在驗證伺服器驗證用戶端時,需要 PEAP 設定。用戶端會使用 EAP-TLS 來驗證伺服器,並且在用戶端和伺服器之間建立 TLS 加密的通道。用戶端可以使用另外一個 EAP 機制,例如 Microsoft Challenge Authentication Protocol (MS-CHAP) 版本 2,在這個加密的通道上啟用伺服器驗證。挑戰和回應封包是透過非揭露的 TLS 加密通道傳送的。以下範例說明如何使用 PEAP 驗證來配合使用 WPA 與 AES-CCMP 或 TKIP 加密。

設定檔對應

將此設定檔分別匯出至執行 Windows* XP 的用戶端及相較於執行 Windows Vista* 與 Windows* 7 的用戶端。請參閱 PEAP 設定檔對應以取得更多資訊。

若要建立具有 PEAP 驗證的設定檔

獲取並安裝用戶端憑證。請參閱建立 TLS 驗證的 Windows* XP 設定檔或洽詢您的管理員。

-

按一下 WiFi 連線公用程式主視窗中的「設定檔...」。

或者,若您身為管理員,則開啟「管理員工具」。

- 在「設定檔」清單中,按一下「新增...」以開啟「建立 WiFi 設定檔一般設定」。

- 設定檔名稱: 輸入描述性的設定檔名稱。

- WiFi 網路名稱 (SSID): 輸入網路識別碼。

- 操作模式: 按一下「網路(基礎架構)」。(此參數在使用「管理員工具」時被設定為「基礎架構」。)

- 管理員設定檔類型: 選取「持續」或「預先登入/一般」。(如果您在使用「管理員工具」,這個步驟才能套用。

- 按一下「下一步」以開啟「保全性設定」。

- 按一下「企業保全性」。

- 網路驗證: 選取「WPA-企業」或「WPA2-企業」 (建議)。

- 資料加密: 請選取以下其中一項: 建議使用 AES-CCMP。

- 啟用 802.1X: 依預設已選取。

- 驗證類型: 選取要用於這個連線的 PEAP。

步驟 1/2: PEAP 使用者

PEAP 需要仰賴「傳輸層保全性」(TLS) 才能允許不加密的驗證類型,例如「EAP-一般性 Token 卡」(GTC) 及「使用一次性密碼」(OTP) 的支援。

- 驗證通訊協定: 選取 GTC、MS-CHAP-V2 (預設) 或 TLS。請參閱驗證通訊協定。

- 使用者身份證明: 下列為使用者身份證明的可用選項。依據您是在 Windows* XP 上建立設定檔還是為 Windows XP、Windows Vista 或 Windows* 7 建立 IT 管理員設定檔,可用的身份證明可能會與此處所列的那些不相符。本節稍後會提供更多資訊。

- 漫遊身份: 在此欄中填入「漫遊身份」,或您可使用 %網域%\%使用者名稱% 作為輸入漫遊身份的預設格式。

使用 802.1X Microsoft IAS RADIUS 作為驗證伺服器時,伺服器會使用來自 Intel® PROSet/無線 WiFi 軟體的漫遊身份來驗證裝置,而忽略驗證通訊協定 MS-CHAP-V2 的使用者名稱。Microsoft IAS RADIUS 僅接收「漫遊身份」的有效使用者名稱(dotNet 使用者)。對於所有其他驗證伺服器,「漫遊身份」是選擇性欄位。因此,建議您對「漫遊身份」使用喜愛的領域(例如,anonymous@myrealm)來取代真實身份。

設定「漫遊身份」來支援多位使用者:

如果您使用「預先登入/一般」設定檔,而且該設定檔需要以 Windows 登入身份證明為基礎的漫遊身份時,設定檔的建立者就可以新增使用 %username% 和 %domain% 的漫遊身份。系統會剖析漫遊身份,並以適當的登入資訊取代關鍵字。這可讓您在設定漫遊身份時,獲得最大的彈性,同時允許多位使用者共用設定檔。

如需設定適當漫遊身份之格式的指示說明,請參閱驗證伺服器的使用者指南。可能的格式包括:

%domain%\%user_name%

%user_name%@%domain%

%user_name%@%domain%.com

%user_name%@mynetwork.com

如果「漫遊身份」欄位是空白的,預設會使用 %網域%\%使用者名稱%。

身份證明的注意事項: 這個使用者名稱和網域一定要與用戶端驗證前,管理員在驗證伺服器中設定的使用者名稱相符。使用者名稱的大小寫須相符。這個名稱指定驗證通訊協定透過 TLS 通道操作而提供給驗證者的身份。只有在建立加密通道之後,才可將此身份安全傳輸到伺服器。

驗證通訊協定

這個參數指定可透過 TTLS 通道操作的驗證工具。下面是有關如何設定使用具有 GTC、MS-CHAP-V2 (預設) 或 TLS 驗證通訊協定的 PEAP 驗證的設定檔。選取的使用者身份證明為範例。

一般性 Token 卡 (GTC)

若要設定一次性密碼:

- 驗證通訊協定: 選取 GTC (一般性 Token 卡)。

- 使用者身份證明: 選取「每次連線時提示」。(如果您在 Windows* XP 機器上建立個人設定檔,才可使用此選項。無法提供 IT 設定檔使用。)

- 連線時提示: 請選取以下其中一項:

| 名稱 |

說明 |

| 靜態密碼 |

連線時,輸入使用者身分證明。 |

| 一次性密碼 (OTP) |

從硬體 Token 裝置取得密碼。 |

| PIN (軟性權仗) |

從軟性權杖程式取得密碼。 |

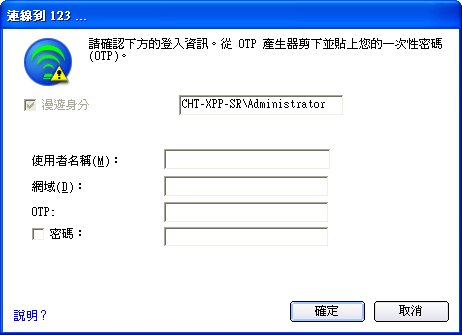

- 請按一下「確定」。

- 在「WiFi 網路清單」上選取設定檔。

- 按一下「連線」。收到提示時請輸入使用者名稱、網域以及 OTP。

- 請按一下「確定」。系統將要求驗證登入資訊。

MS-CHAP-V2: 這個參數指定透過 PEAP 通道操作的驗證工具。

- 使用者身份證明: 選取以下其中一個選項: 使用 Windows 登入、每次連線時提示或使用以下的。對於持續設定檔,選項為「使用以下的」或「使用保全性密碼」。

- 按一下「下一步」以開啟「PEAP 伺服器」設定。

TLS: 「傳輸層保全性」(TLS) 驗證是一種雙向的驗證方法,特別使用數位憑證來確認用戶端和伺服器的身份。

- 獲取並安裝用戶端憑證。請參閱建立 TLS 驗證的 Windows* XP 設定檔或洽詢您的管理員。

- 選取下列選項之一來取得憑證: 使用我的智慧卡、使用發行給此電腦的憑證或使用這台電腦的使用者憑證。如果這是持續的管理員設定檔,則僅可使用「使用發行給此電腦的憑證」。

- 按一下「下一步」以開啟「PEAP 伺服器」設定。

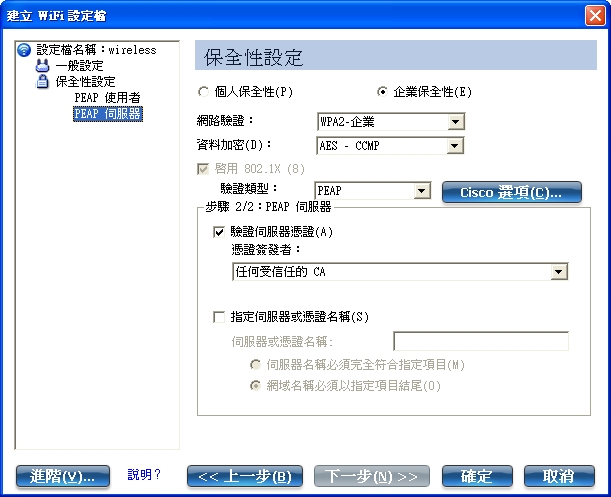

步驟 2/2: PEAP 伺服器

- 選取以下其中一個身份證明擷取方法: 驗證伺服器憑證或指定伺服器或憑證名稱。

- 請按一下「確定」。該設定檔會新增至「設定檔」清單。

- 按一下「設定檔」清單最末的新設定檔。使用上下箭頭來變更新設定檔的優先順序。

- 按一下「連線」來連線到選取的無線網路。

如果您在「保全性設定」頁面中並未選取「使用 Windows 登入」,也沒有設定使用者身份證明,則這個設定檔不會儲存身分證明。請輸入您的身份證明來驗證到網路。

- 按一下「確定」以關閉公用程式。

建立具有 LEAP 網路驗證的設定檔

Cisco LEAP (Light Extensible Authentication Protocol,輕型可延伸通訊協定) 是支援用戶端與 RADIUS 伺服器之間加強互相驗證的 802.1X 驗證類型。LEAP 設定檔的設定包括 LEAP、含 Rogue 存取點偵測整合的 CKIP。

設定檔對應

將此設定檔分別匯出至執行 Windows* XP 的用戶端及相較於執行 Windows Vista* 與 Windows* 7 的用戶端。請參閱 LEAP 設定檔對應以取得更多資訊。

若要建立具有 LEAP 驗證的設定檔

-

按一下 WiFi 連線公用程式主視窗中的「設定檔...」。

或者,若您身為管理員,則開啟「管理員工具」。

- 在「設定檔」清單上,按一下「新增...」。「建立 WiFi 設定檔一般設定」會開啟。

- 設定檔名稱: 輸入描述性的設定檔名稱。

- WiFi 網路名稱 (SSID): 輸入網路識別碼。

- 操作模式: 按一下「網路(基礎架構)」。(此參數在使用「管理員工具」時被設定為「基礎架構」。)

- 管理員設定檔類型: 選取「持續」或「預先登入/一般」。(如果您在使用「管理員工具」,這個步驟才能套用。

- 按一下「下一步」以開啟「保全性設定」。

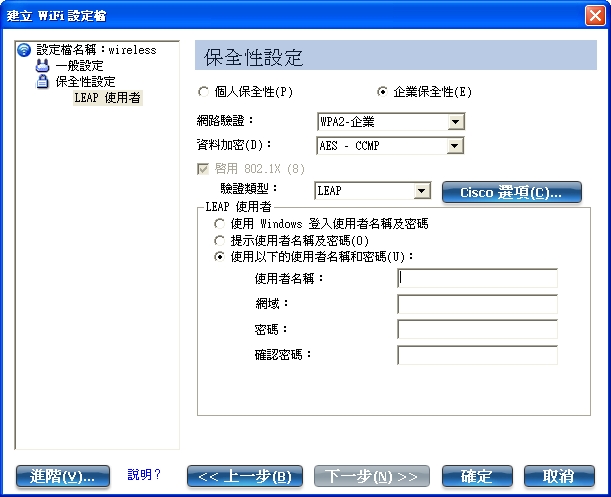

- 按一下「企業保全性」。

- 網路驗證: 選取「WPA-企業」或「WPA2-企業」 (建議)。

- 資料加密: 建議使用 AES-CCMP。

- 啟用 802.1X: 依預設已選取。

- 驗證類型: 選取要用於這個連線的 LEAP。

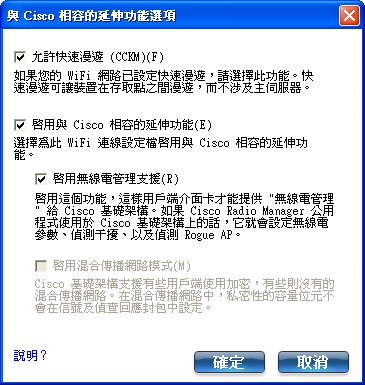

- 按一下「Cisco 選項」。

-

按一下「啟用與 Cisco 相容的延伸功能」來啟用與 Cisco 相容的延伸功能 (CCX) 保全性(允許快速漫游 (CCKM)、啟用無線電管理支援以及啟用混合傳播網路模式。)

- 按一下「啟用無線電管理支援」以偵測 rogue 存取點。

- 按一下「確定」以返回「保全性設定」。

LEAP 使用者:

- 選取下列其中一個驗證方法。如果您在「管理員設定檔類型」選取了「持續」(無論有沒有選取「預先登入/一般」),才可以使用「使用以下的使用者名稱和密碼」。如果您只選取了「預先登入/一般」,則下列三種驗證方法都可使用。

- 按一下「確定」來儲存設定並關閉頁面。

建立具有 EAP-FAST 網路驗證的設定檔

在與 Cisco 相容的延伸功能版本 3 (CCXv3) 中,Cisco 為 EAP-FAST (透過安全通道的延伸驗證通訊協定) 增加了支援,該協定使用受保護的存取身分證明 (PAC) 在用戶端和伺服器間建立驗證的通道。與 Cisco 相容的延伸功能版本 4 (CCXv4) 為增強的保全性改善了規範方法,並為增強的保全性、行動性、服務品質和網路管理提供創新。

設定檔對應

將此設定檔分別匯出至執行 Windows* XP 的用戶端及相較於執行 Windows Vista* 與 Windows* 7 的用戶端。請參閱 EAP-FAST 設定檔對應以取得更多資訊。

若要使用與 Cisco 相容的延伸功能,版本 3 (CCXv3) 建立具有 EAP-FAST 驗證的設定檔

-

按一下 WiFi 連線公用程式主視窗中的「設定檔...」。

或者,若您身為管理員,則開啟「管理員工具」。

- 在「設定檔」清單中,按一下「新增...」以開啟「建立 WiFi 設定檔一般設定」。

- WiFi 網路名稱 (SSID): 輸入網路識別碼。

- 設定檔名稱: 輸入描述性的設定檔名稱。

- 操作模式: 按一下「網路(基礎架構)」。(此參數在使用「管理員工具」時被設定為「基礎架構」。)

- 管理員設定檔類型: 選取「持續」或「預先登入/一般」。(如果您在使用「管理員工具」,這個步驟才能套用。

- 按一下「下一步」以開啟「保全性設定」。

- 按一下「企業保全性」。

- 網路驗證: 選取「WPA-企業」或「WPA2-企業」 (建議)。

- 資料加密: 建議使用 AES-CCMP。

- 啟用 802.1X: 依預設已選取。

- 驗證類型: 選取要用於這個連線的 EAP-FAST。

步驟 1/2: EAP-FAST 規範

- 按一下「停用 EAP-FAST 增強 (CCXv4)」以允許在伺服器未驗證的 TLS 通道內 (未驗證 TLS 伺服器規範模式) 規範。

- 按一下「選取伺服器」以檢視任何已在這部電腦上受到規範和常駐的未驗證 PAC。(此選項不提供管理員設定檔使用。僅供執行 Windows* XP 的機器上之使用者設定檔使用。)

注意: 如果規範的 PAC 為有效,WiFi 連線公用程式就不會提示使用者要接受 PAC。如果 PAC 無效,WiFi 連線公用程式會自動讓規範失敗。狀態訊息會顯示在無線事件檢視器中,管理員就能在使用者的電腦上檢閱。

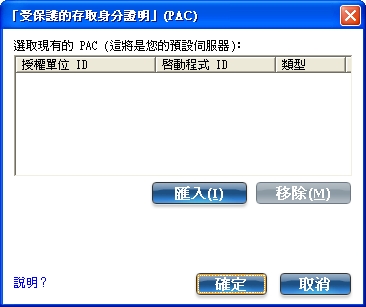

- 要匯入 PAC: (此選項不提供管理員設定檔使用。僅供執行 Windows* XP 的機器上之使用者設定檔使用。)

- 按一下「選取伺服器」以開啟「受保護的存取身分證明 (PAC)」清單。

- 按一下「匯入」以匯入常駐在這台電腦或伺服器上的 PAC。

- 選取 PAC,然後按一下「開啟」。

- 輸入 PAC 密碼(可選)。

- 按一下「確定」以關閉此頁面。選定的 PAC 將新增至 PAC 清單。

- 請按「下一步」以選取身分驗證擷取方法,或按「確定」以儲存 EAP-FAST 設置並返回設定檔清單。PAC 即用於此無線設定檔。

步驟 2/2: EAP-FAST 其他資訊

要在以建立的通道執行用戶端驗證,用戶端傳送要驗證的用戶名和密碼並建立用戶端授權規定。

- 按一下「使用者身份證明」以選取以下身份證明擷取方法之一: 使用 Windows 登入、每次連線時提示或使用以下的。

- 按一下「確定」來儲存設定並關閉頁面。不需要伺服器驗證。

若要使用與 Cisco 相容的延伸功能,版本 4 (CCXv4) 建立具有 EAP-FAST 驗證的設定檔

-

按一下 WiFi 連線公用程式主視窗中的「設定檔...」。

或者,若您身為管理員,則開啟「管理員工具」。

- 在「設定檔」清單中,按一下「新增...」以開啟「建立 WiFi 設定檔一般設定」。

- WiFi 網路名稱 (SSID): 輸入網路識別碼。

- 設定檔名稱: 輸入描述性的設定檔名稱。

- 操作模式: 按一下「網路(基礎架構)」。(此參數在使用「管理員工具」時被設定為「基礎架構」。)

- 管理員設定檔類型: 選取「持續」或「預先登入/一般」。(如果您在使用「管理員工具」,這個步驟才能套用。

- 按一下「下一步」以開啟「保全性設定」。

- 按一下「企業保全性」。

- 網路驗證: 選取「WPA-企業」或「WPA2-企業」 (建議)。

- 資料加密: 建議使用 AES-CCMP。

- 啟用 802.1X: 已選取。

- 驗證類型: 選取要用於這個連線的 EAP-FAST。

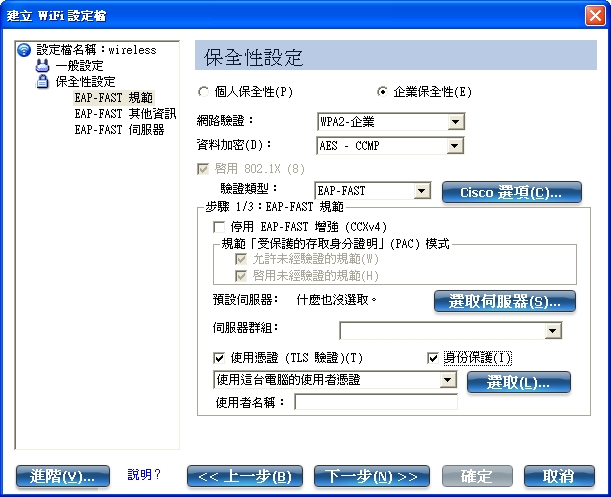

步驟 1/3: EAP-FAST 規範

使用CCXv4,EAP-FAST 支援兩種規範模式:

- 驗證的伺服器模式: 在驗證的伺服器 TLS 通道內規範。

- 未驗證的伺服器模式: 在未驗證 TLS 通道內規範。

注意: 伺服器驗證模式提供比伺服器未驗證模式還要顯著的安全優勢,即便 EAP-MS-CHAP-V2 同時被用作內部方法。該模式透過在互換 MS-CHAP-V2 前驗證伺服器可信度來保護 EAP-MS-CHAP-V2 互換免遭潛在的截取資料攻擊。因此,盡可能選用伺服器驗證模式。在可用憑證或公開金鑰時,EAP-FAST 端點必須使用伺服器驗證模式驗證伺服器並確保最佳安全操作。

規範「受保護的存取身分證明」(PAC) 模式:

EAP-FAST 使用 PAC 金鑰來保護被互換的使用者身分證明。所有 EAP-FAST 驗證者都由授權身份 (A-ID) 識別。本機的驗證者會將其 A-ID 傳送到驗證用戶端,然後用戶端檢查資料庫是否有相符的 A-ID。若用戶端無法識別此 A-ID,則會請求新的 PAC。

注意: 如果規範的「受保護的存取身分證明 (PAC)」為有效,WiFi 連線公用程式就不會提示使用者要接受 PAC。如果 PAC 無效,WiFi 連線公用程式會自動讓規範失敗。狀態訊息會顯示在無線事件檢視器中,管理員就能在使用者的電腦上檢閱。

- 確認未選取「停用 EAP-FAST 增強 (CCXv4)」。「允許未經驗證的規範」與「啟用驗證的規範」依預設都已選取。從預設伺服器中選取 PAC 後,您可以取消選取這些規定方法。

- 預設伺服器﹕ 依預設已選取「無」。按一下「選取伺服器」以便從預設的 PAC 授權伺服器選取 PAC 或從「伺服器群組」清單中選取伺服器。「EAP-FAST 預設伺服器 (PAC 授權)」選取頁將開啟。

注意: 只有在您安裝了含有 EAP-FAST 授權 ID (A-ID) 群組設定的管理員套件時,才會列出伺服器群組。

PAC 遞送也可由手動完成 (頻外)。手動規範能讓您在 ACS 伺服器上建立使用者的 PAC,讓後將它匯入使用者的電腦。PAC 檔案可以用密碼保護,而使用者必須在匯入 PAC 期間輸入密碼。

- 要匯入 PAC:

- 按一下「匯入」從 PAC 伺服器中匯入 PAC。

- 按一下「開啟」。

- 輸入 PAC 密碼(可選)。

- 按一下「確定」關閉此頁面。在這個無線設定檔上使用選取的 PAC。

EAP-FAST CCXv4 可以支援超出當前為建立通道規範的 PAC 的其他身份證明的規範。支援的身份證明類型包括受信任的 CA 憑證、機器認證用機器身份證明及用於繞過使用者認證的臨時用戶身份證明。

使用憑證 (TLS 驗證)

- 按一下「使用憑證 (TLS 驗證)」。

- 在通道受保護時,按一下「身份保護」。

- 選取下列選項之一來取得憑證: 使用我的智慧卡、使用發行給此電腦的憑證,或使用這台電腦的使用者憑證。

- 使用者名稱: 輸入會指派到使用者憑證的使用者名稱。

- 請按一下「下一步」。

步驟 2/3: EAP-FAST 其他資訊

如果您選擇了「使用憑證 (TLS 驗證)」和「使用這台電腦的使用者憑證」,請按「下一步」 (無需漫遊身份) 並進行到步驟 3,以設定 EAP-FAST 伺服器憑證設定。如果您不需要設定 EAP-FAST 伺服器設定,請按一下「確定」來儲存您的設定並返回設定檔頁面。

如果您選擇「使用我的智慧卡」,必要時請新增漫遊身份。按一下「確定」來儲存設定並返回「設定檔」頁面。

如果您沒有選取「使用憑證 (TLS 驗證)」,按一下「下一步」以選取「驗證通訊協定」。CCXv4允許額外的身份證明或 TLS 加密套件來建立通道。

驗證通訊協定: 選取 GTC,或 MS-CHAP-V2 (預設)。

一般性 Token 卡 (GTC)

GTC 可與伺服器驗證模式同時使用。這能讓使用其他資料庫作為輕量級目錄存取協定 (LDAP) 的對等網路可在頻寬內規範一次性密碼 (OTP) 技術。然而,只有使用確保伺服器驗證的 TLS 加密套件時才可成功替換。

若要設定一次性密碼:

- 驗證通訊協定: 選取 GTC (一般性 Token 卡)。

- 使用者身份證明: 選取「每次連線時提示」。

- 連線時提示: 請選取以下其中一項:

| 名稱 |

說明 |

| 靜態密碼 |

連線時,輸入使用者身分證明。 |

| 一次性密碼 (OTP) |

從硬體 Token 裝置取得密碼。 |

| PIN (軟性權仗) |

從軟性權杖程式取得密碼。 |

- 請按一下「確定」。

- 在「WiFi 網路清單」上選取設定檔。

- 按一下「連線」。收到提示時請輸入使用者名稱、網域以及一次性密碼 (OTP)。

- 請按一下「確定」。

MS-CHAP-V2。這個參數指定透過 PEAP 通道操作的驗證工具。

- 驗證通訊協定: 選取 MS-CHAP-V2。

- 選擇使用者身份證明: 使用 Windows 登入、每次連線時提示或使用以下的。

- 漫遊身份: 在此欄中填入「漫遊身份」,或您可使用 %網域%\%使用者名稱% 作為輸入漫遊身份的預設格式。

使用 802.1X Microsoft IAS RADIUS 作為驗證伺服器時,伺服器會使用來自 Intel® PROSet/無線 WiFi 軟體的漫遊身份來驗證裝置,而忽略驗證通訊協定 MS-CHAP-V2 的使用者名稱。Microsoft IAS RADIUS 僅接收「漫遊身份」的有效使用者名稱(dotNet 使用者)。對於所有其他驗證伺服器,「漫遊身份」是選擇性欄位。因此,建議您對「漫遊身份」使用喜愛的領域(例如,anonymous@myrealm)來取代真實身份。

步驟 3/3: EAP-FAST 伺服器

驗證的 TLC 伺服器規範模式由使用可信任的 CA 憑證、自簽署的伺服器憑證或伺服器公開金鑰和 GTC 作為 EAP 內部方法支援。

- 選取以下其中一個身份證明擷取方法: 驗證伺服器憑證或指定伺服器或憑證名稱。

- 按一下「確定」來關閉「保全性設定」。

EAP-FAST 使用者設置:

注意: 如果要匯出至使用者電腦的管理員套件並不包括「啟用 CCXv4 管理員工具應用程式設定」,則僅有 EAP-FAST 使用者設定將適用於設定。

設定具有 EAP-FAST 驗證的用戶端:

-

按一下 WiFi 連線公用程式主視窗中的「設定檔...」。

或者,若您身為管理員,則開啟「管理員工具」。

- 在「設定檔」頁面中,按一下「新增...」以開啟「建立 WiFi 設定檔一般設定」。

- WiFi 網路名稱 (SSID): 輸入網路識別碼。

- 設定檔名稱: 輸入描述性的設定檔名稱。

- 操作模式: 按一下「網路(基礎架構)」。(此參數在使用「管理員工具」時被設定為「基礎架構」。)

- 管理員設定檔類型: 選取「持續」或「預先登入/一般」。(如果您在使用「管理員工具」,這個步驟才能套用。

- 按一下「下一步」以開啟「保全性設定」。

- 按一下「企業保全性」。

- 網路驗證: 選取「WPA-企業」或「WPA2-企業」。

- 資料加密: 請選取以下其中一項:

- TKIP 提供每個封包的金鑰混合、訊息整合檢查以及金鑰重建機制。

- 每當加強資料保護非常重要時,可使用AES-CCMP (進階加密標準 - 反 CBC-MAC 通訊協定) 作為資料加密的方法。建議使用 AES-CCMP。

- 啟用 802.1X: 已選取。

- 驗證類型: 選取要用於這個連線的 EAP-FAST。

- 按一下

Cisco 選項以選取「允許快速漫遊 (CCKM)」,這個功能可讓用戶端 WiFi 介面卡能進行快速保全的漫遊。

步驟 1/3: EAP-FAST 規範 (使用者設定)

EAP-FAST 使用 PAC 金鑰來保護被互換的使用者身分證明。所有 EAP-FAST 驗證者都由授權身份 (A-ID) 識別。本機的驗證者會將其 A-ID 傳送到驗證用戶端,然後用戶端檢查資料庫是否有相符的 A-ID。若用戶端無法識別此 A-ID,則會請求新的 PAC。

注意: 如果規範的「受保護的存取身分證明 (PAC)」為有效,WiFi 連線公用程式就不會提示使用者要接受 PAC。如果 PAC 無效,WiFi 連線公用程式會自動讓規範失敗。狀態訊息會顯示在無線事件檢視器中,管理員就能在使用者的電腦上檢閱。

- 保持不選取「停用 EAP-FAST 增強 (CCXv4)」。

- 「允許未經驗證的規範」與「啟用驗證的規範」都已選取。

- 預設伺服器﹕ 「無」選取為預設。按一下「選取伺服器」以從預設 PAC 選取授權單位伺服器來選取 PAC。「受保護的存取身分證明」選取頁面會開啟。

注意: 只有在您安裝了含有 EAP-FAST 授權 ID (A-ID) 群組設定的管理員套件時,才會列出伺服器群組。

PAC 遞送也可由手動完成 (頻外)。手動規範能讓您在 ACS 伺服器上建立使用者的 PAC,讓後將它匯入使用者的電腦。PAC 檔案可以用密碼保護,而使用者必須在匯入 PAC 期間輸入密碼。

- 要匯入 PAC:

- 按一下「匯入」從 PAC 伺服器中匯入 PAC。

- 按一下「開啟」。

- 輸入 PAC 密碼(可選)。

- 按一下「確定」以關閉此頁面。在這個無線設定檔上使用選取的 PAC。

- 請按一下「下一步」。

- 如果這不是「預先登入/一般」設定檔,則按一下「下一步」並跳至步驟 3/3: EAP-FAST 伺服器。

- 如果這是「預先登入/一般」設定檔,或如果您不是在使用「管理員工具」來建立此設定檔,則繼續下個步驟。

步驟 2/3: EAP-FAST 其他資訊

- 驗證通訊協定: 選取 MS-CHAP-V2 或 GTC

- 使用者身份證明: 選取「使用 Windows 登入」或「使用以下的」。

- 如果您選取了「使用以下的」,請輸入「使用者名稱」、「網域」、「密碼」及「確認密碼」。

- 輸入漫遊身分: %網域%\%使用者名稱%

- 請按一下「下一步」。

步驟 3/3: EAP-FAST 伺服器

- 如果需要則按一下「驗證伺服器憑證」,並從下拉式功能表選取「憑證發行者」。預設選擇為「任何受信任的 CA」。

- 如果需要則按一下「指定伺服器或憑證名稱」並輸入名稱。然後按一下「伺服器名稱必須完全符合指定項目」或「網域名稱必須要以指定的名稱結尾」。伺服器名稱可包含所有字元,包括特殊字元。

- 請按一下「確定」。