配置配置式的网络(基础架构)操作模式

基础架构网络由一个或多个接入点及一台或多台安装了 WiFi 适配器的计算机组成。各个接入点必须有一个和 WiFi 网络的有线连接。本节说明如何创建各种 WiFi 配置式。

创建不采用验证或数据加密的 Windows XP* 配置式(无)

警告: 不采用验证或加密的网络极易被未经授权的用户访问。

要创建无加密的 WiFi 网络配置式:

-

从英特尔(R) PROSet/无线 WiFi 连接实用程序主窗口,单击配置式。

或者,如果您作为管理员,打开管理员工具。

- 在“配置式”列表/选项卡,单击添加以打开创建 WiFi 配置式一般设置。

- 配置式名称: 输入描述性的配置式名称。

- WiFi 网络名称 (SSID): 输入网络标识符。

- 操作模式: 单击网络(基础架构)。(如果您使用管理员工具,则此参数设为基础结构)

- 管理员配置式类型:

选择持续或登录前/常用。 (只有使用“管理员工具”时此步骤才适用。)

- 单击下一步以打开安全性设置。

- 单击企业安全性。

- 网络验证: 开放(选定)。

“开放”验证允许一个设备不经过 802.11 网络而接入网络。如果网络上未启用加密,任何带有正确网络名称(SSID)的无线设备都可与该接入点关联并接入该网络。

- 数据加密: 默认值为无。

- 单击确定。配置式被添加到“配置式”列表并连接到无线网络。

创建采用“共享网络验证”的 Windows XP* 配置式

使用共享密钥验证时,假定每个无线站都已通过一个独立于 802.11 无线网络通讯频道的安全频道接收到了一个秘密共享密钥。共享密钥验证要求客户端配置一个静态 WEP 或 CKIP 密钥。只有当客户端通过了基于挑战的验证后,才允许其接入。CKIP 提供比 WEP 更强的数据加密,但是并非所有操作系统和接入点都支持它。

注意: 尽管共享密钥看上去似乎是达到较高级别安全性的更佳选项,但是将挑战字符串以纯文本形式传输到客户端造成了一个已知的弱点。如果有入侵者嗅探到该挑战字符串,则共享验证密钥能更容易地被反向工程处理。因此,尽管难以置信,(带有数据加密的)开放验证事实上是更安全。

要创建共享验证配置式:

-

从 WiFi 连接实用程序主窗口,单击配置式。

或者,如果您作为管理员,打开管理员工具。

- 在“配置式”列表/选项卡,单击添加以打开创建 WiFi 配置式一般设置。

- 配置式名称: 输入描述性的配置式名称。

- WiFi 网络名称 (SSID): 输入网络标识符。

- 操作模式: 单击网络(基础架构)。(如果您使用管理员工具,则此参数设为基础结构)

- 管理员配置式类型:

选择持续或登录前/常用。 (只有使用“管理员工具”时此步骤才适用。)

- 单击下一步以打开安全性设置。

- 单击企业安全性。

- 网络验证: 选择共享。“共享”验证通过一个预先配置的 WEP 密钥来实现。

- 数据加密: 选择“无”、WEP(64 位或 128 位)、或 CKIP(64 位或 128 位)。

- 启用 802.1X: 禁用。

- 加密级别: 64 位或 128 位: 当在 64 位和 128 位加密之间切换时,以前的设置将被擦除,必须输入新密钥。

- 密钥索引: 选择 1、、 2、 3、或 4。更改密钥以指定最多 4 个密码。

- 无线安全性密码(加密密钥): 输入无线网络密码(加密密钥)。此密码的值与无线接入点或路由器使用的相同。请与管理员联系取得此密码。

- 口令短语(64 位): 输入 5 个字母数字字符:0-9、a-z 或 A-Z。

- 十六进制(64 位): 输入 10 个十六进制字符:0-9、A-F。

- 口令短语(128 位): 输入 13 个字母数字字符:0-9、a-z 或 A-Z。

- 十六进制(128 位): 输入 26 个十六进制字符:0-9、A-F。

创建采用“WPA-个人”或“WPA2-个人”网络验证的 Windows XP* 配置式

Wi-Fi 保护性接入 (WPA) 是一种增强安全性,大大提高无线网络的数据保护和接入控制级别。“WPA-个人”执行密钥交换,并只适用于动态加密密钥。如果无线接入点或路由器支持“WPA-个人”或“WPA2-个人”,则应当在接入点予以启用并提供一个长而强的密码。对不具有 RADIUS 或 AAA 服务器的个人或家庭网络,使用“Wi-Fi 保护性接入-个人”。

- WPA-个人: 一种无线安全性方法,它提供强劲数据保护并防止对小型商业进行未经授权的访问。它使用“时间性密钥完整性协议”(TKIP)或 AES-CCMP 加密,并通过使用“预配置共享密钥 ”(PSK)来防止未经授权的网络访问。

- WPA2-个人: 对 WPA 追加的一种无线安全性方法,它提供更强劲的数据保护,并防止对小型商业进行未经授权的访问。

注意: “WPA-个人”和“WPA2-个人”可以协调操作。

有些安全性解决方案可能不受您计算机上操作系统的支持,并且可能要求额外的软件或某种硬件以及无线 LAN 基础架构支持。向计算机制造商查询了解详细信息。

要添加采用“WPA-个人”或“WPA2-个人”网络验证的配置式:

-

从 WiFi 连接实用程序主窗口,单击配置式。

或者,如果您作为管理员,打开管理员工具。

- 在“配置式”列表/选项卡,单击添加以打开创建 WiFi 配置式一般设置。

- 配置式名称: 输入描述性的配置式名称。

- WiFi 网络名称 (SSID): 输入网络标识符。

- 操作模式: 单击网络(基础架构)。(如果您使用管理员工具,则此参数设为基础结构)

- 管理员配置式类型:

选择持续或登录前/常用。 (只有使用“管理员工具”时此步骤才适用。)

- 单击下一步以打开安全性设置。

- 单击企业安全性。

- 网络验证: 选择“WPA-个人”或“WPA2-个人”。参阅安全性概述。

- 数据加密: 选择 TKIP 或 AES-CCMP。

- 密码: 输入一个带有 8 到 63 个字符的文本短语。此密码越长,无线网络的安全性越强。在这台计算机上以及接入该无线网络的所有无线设备上需使用在接入点输入的相同密码。

创建采用“WPA-企业”或“WPA2-企业”网络验证的 Windows XP* 配置式

“WPA2 企业”要求验证服务器。

- WPA-企业: 一种无线安全性方法,它向多个用户和大型受管理的网络提供强劲数据保护。它以采用 TKIP 或 AES-CCMP 加密的 802.1X 验证框架,通过以验证服务器对网路用户进行验证来防止未经授权的网络访问。

- WPA2-企业: 向 WPA 追加的一种无线安全性方法,它向多个用户和大型受管理的网络提供更强劲的数据保护。它通过以验证服务器对网络用户进行验证来防止未经授权的网络访问。

注意: “WPA-企业”和“WPA2-企业”可以协调操作。

要添加采用“WPA-企业”或“WPA2-企业”验证的配置式:

- 从系统管理员取得在 RADIUS 服务器上的用户名和密码。

- 某些验证类型要求您获取并安装客户端证书。参阅创建采用 TLS 验证的配置式,或询问管理员。

-

从 WiFi 连接实用程序主窗口,单击配置式。

或者,如果您作为管理员,打开管理员工具。

- 在“配置式”列表,单击添加以打开创建 WiFi 配置式一般设置。

- 配置式名称: 输入描述性的配置式名称。

- WiFi 网络名称 (SSID): 输入网络标识符。

- 操作模式: 单击网络(基础架构)。(如果您使用管理员工具,则此参数设为基础结构)

- 管理员配置式类型:

选择持续或登录前/常用。 (只有使用“管理员工具”时此步骤才适用。)

- 单击下一步以打开安全性设置。

- 单击企业安全性。

- 网络验证: 选择 WPA-企业或 WPA2-企业。

- 数据加密: 选择 TKIP 或 AES-CCMP。

- 启用 802.1X: 默认选定。

- 验证类型: 选择以下一项: EAP-SIM、LEAP、TLS、TTLS、PEAP、或 EAP-FAST。

以 802.1X 验证类型配置网络配置式

创建采用 WEP 数据加密和 EAP-SIM 网络验证的 Windows XP* 配置式

EAP-SIM 使用动态的,基于会话的 WEP 密钥(由客户端适配器和 RADIUS 服务器衍生而来)为数据加密。EAP-SIM 要求您输入用户验证代码,或 PIN,以便与“订购者身份模块”(SIM) 通讯。SIM 卡是一种特殊的智能卡,用于基于“移动通信全球系统”(GSM) 的数字式手机网络。

要添加采用 EAP-SIM 验证的配置式:

-

从 WiFi 连接实用程序主窗口,单击配置式。

或者,如果您作为管理员,打开管理员工具。

- 在“配置式”列表,单击添加以打开创建 WiFi 配置式一般设置。

- 配置式名称: 输入配置式名称。

- WiFi 网络名称 (SSID): 输入网络标识符。

- 操作模式: 单击网络(基础架构)。(如果您使用管理员工具,则此参数设为基础结构)

- 管理员配置式类型:

选择登录前/常用。 (只有使用“管理员工具”时此步骤才适用。EAP-SIM 不能用于持续配置式。)

- 单击下一步以打开安全性设置。

- 单击企业安全性。

- 网络验证: 选择开放(建议采用)。

- 数据加密: 选择 WEP。

- 单击启用 802.1x。

- 验证类型: 选择 EAP-SIM。

EAP-SIM 验证可用于:

- 网络验证类型: “开放”、“共享”、“WPA-企业”和“WPA2-企业”

- 数据加密类型: “无”、WEP、TKIP、AES-CCMP 和 CKIP

EAP-SIM 用户(可选)

- 单击指定用户名(身份):

- 在用户名: 输入指派给 SIM 卡的用户名。

- 单击确定。

创建采用“EAP-AKA 网络验证”的 Windows XP* 配置式

EAP-AKA (UMTS 身份验证和密钥协议的可扩展身份验证协议方法)是用于身份验证和会话密钥分发的一种机制;它使用“通用移动通信系统”(UMTS) 订购者身份模块(USIM)。USIM 卡是一种特殊的智能卡,用于数字网络对网络上的给定用户进行验证。

EAP-AKA 验证可用于:

- 网络验证类型: “开放”、“WPA-企业”和“WPA2-企业”

- 数据加密类型: WEP 或 CKIP 用于“开放”验证,TKIP 或 AES-CCMP 用于“企业”验证。

EAP-AKA 使用“企业安全性”,而对网络验证,可使用“开放” 、“WPA-企业”和“WPA2-企业”。

要添加采用 EAP-AKA 验证的配置式:

-

从 WiFi 连接实用程序主窗口,单击配置式。

或者,如果您作为管理员,打开管理员工具。

- 在“配置式”列表,单击添加以打开创建 WiFi 配置式一般设置。

- 配置式名称: 输入配置式名称。

- WiFi 网络名称 (SSID): 输入网络标识符。

- 操作模式: 单击网络(基础架构)。(如果您使用管理员工具,则此参数设为基础结构)

- 管理员配置式类型:

选择登录前/常用。 (只有使用“管理员工具”时此步骤才适用。EAP-SIM 不能用于持续配置式。)

- 单击下一步以打开安全性设置。

- 单击企业安全性。

- 网络验证: 选择开放、WPA-企业或 WPA2-企业。

- 数据加密: 选择 WEP 或 CKIP 用于开放验证;选择TKIP或 AES-CCMP 用于企业验证。

- 单击启用 802.1X(如果尚未选择的话)。

- 验证类型: 选择 EAP-AKA。

EAP-AKA 用户(可选)

- 单击指定用户名(身份):

- 在用户名: 输入指派给 USIM 卡的用户名。

- 单击确定。

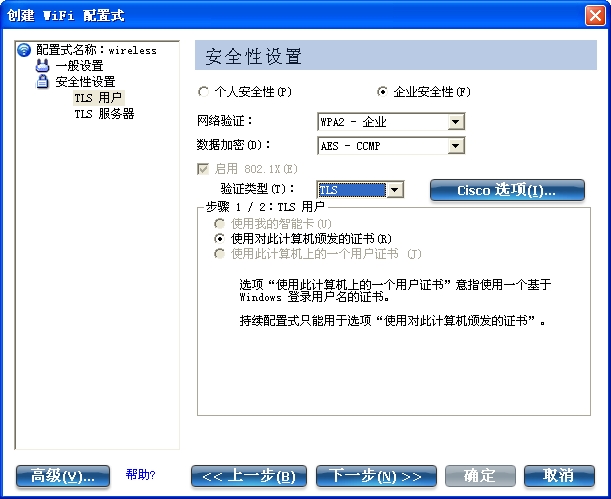

创建采用“TLS 网络验证”的 Windows XP* 配置式

这些设置定义用来验证用户的协议和凭证。“传输层安全性”(TLS) 验证是一种双向验证方法,这种方法仅使用数字证书来核实客户端和服务器的身份。

要添加采用 TLS 验证的配置式:

-

从 WiFi 连接实用程序主窗口,单击配置式。

或者,如果您作为管理员,打开管理员工具。

- 在“配置式”列表,单击添加以打开创建 WiFi 配置式一般设置。

- 配置式名称: 输入描述性的配置式名称。

- WiFi 网络名称 (SSID): 输入网络标识符。

- 操作模式: 单击网络(基础架构)。(如果您使用管理员工具,则此参数设为基础结构)

- 管理员配置式类型:

选择持续或登录前/常用。 (只有使用“管理员工具”时此步骤才适用。)

- 单击下一步以打开安全性设置。

- 单击企业安全性。

- 网络验证: 选择 WPA-企业或 WPA2-企业(建议使用)。

- 数据加密: 选择 AES-CCMP(建议采用)。

- 启用 802.1X: 默认选定。

- 验证类型: 选择 TLS 供此次连接使用。

步骤 1 / 2: TLS 用户

- 获取并安装一份客户端证书。参阅创建采用 TLS 验证的配置式,或询问您的系统管理员。

- 选择下列选项之一以获取证书: 使用我的智能卡、使用对此计算机颁发的证书、或使用此计算机上的一个用户证书。

- 单击下一步以打开 TLS 服务器 设置。

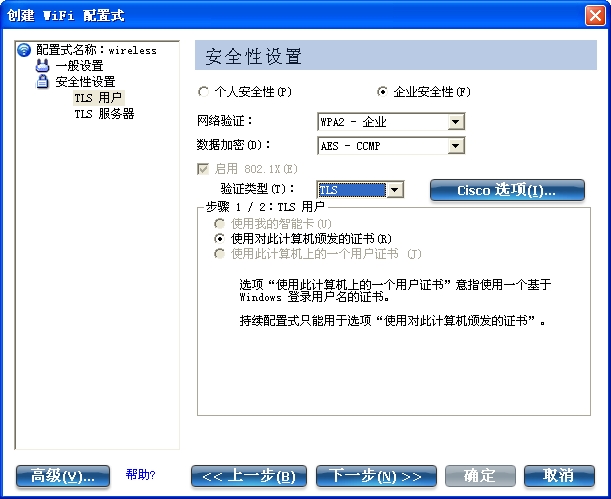

步骤 2 / 2: TLS 服务器

- 选择下列用户身份凭证检索方法之一: 验证服务器证书或指定服务器或证书名称。

- 单击确定。此配置式被添加到“配置式”列表。

- 单击位于“配置式”列表最后的新配置式。使用上下箭头更改新配置式的优先性。

- 单击连接连接到选定的无线网络。

- 单击确定以关闭英特尔(R) PROSet/无线 WiFi。

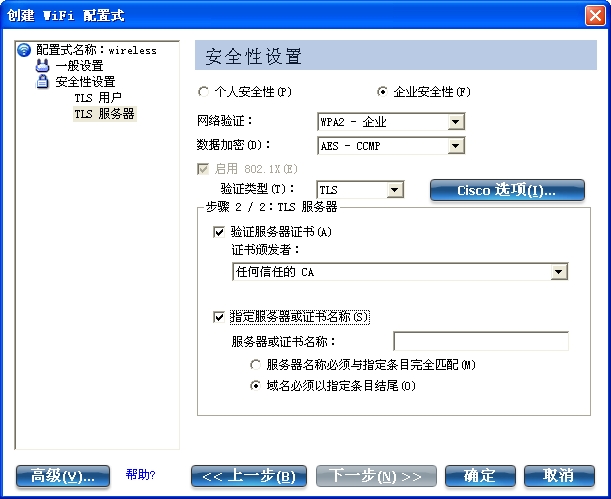

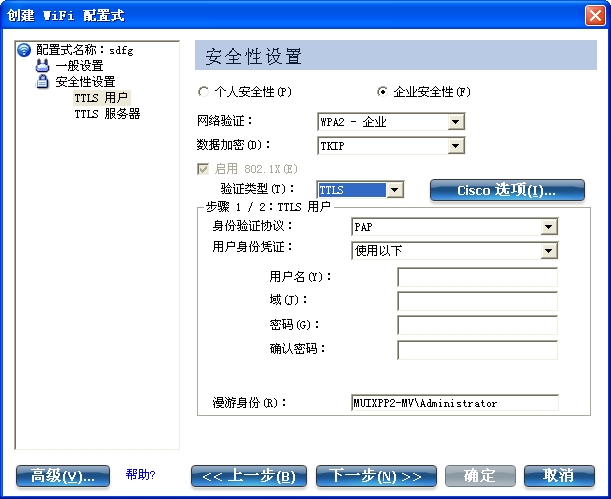

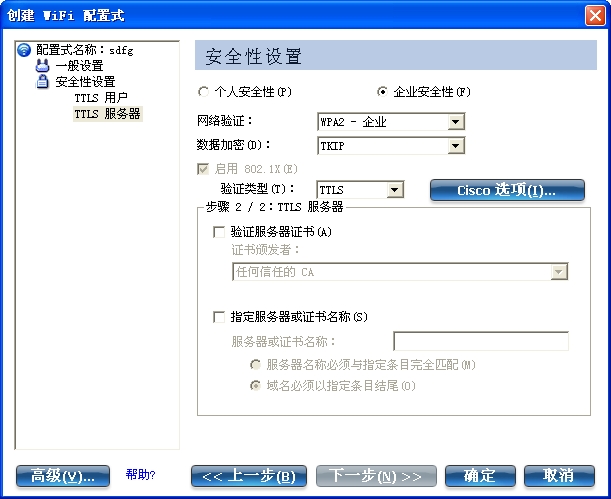

创建采用“TTLS 网络验证”的 Windows XP* 配置式

TTLS 验证: 这些设置定义用来验证用户的协议和凭证。客户端使用 EAP-TLS 来证实服务器,并在客户端与服务器之间创建一个 TLS 加密的频道。客户端可使用另一个验证协议。基于密码的协议通常在非暴露的 TLS 加密信道上挑战。

要设置客户端采用 TTLS 验证:

-

从 WiFi 连接实用程序主窗口,单击配置式。

或者,如果您作为管理员,打开管理员工具。

- 在“配置式”列表,单击添加以打开创建 WiFi 配置式一般设置。

- 配置式名称: 输入描述性的配置式名称。

- WiFi 网络名称 (SSID): 输入网络标识符。

- 操作模式: 单击网络(基础架构)。(如果您使用管理员工具,则此参数设为基础结构)

- 管理员配置式类型:

选择持续或登录前/常用。 (只有使用“管理员工具”时此步骤才适用。)

- 单击下一步以打开安全性设置。

- 单击企业安全性。

- 网络验证: 选择 WPA-企业 或 WPA2-企业(建议使用)。

- 数据加密: 选择 TKIP 或 AES-CCMP (建议采用)。

- 启用 802.1X: 默认选定。

- 验证类型: 选择 TTLS 供此次连接使用。

步骤 1 / 2: TTLS 用户

- 身份验证协议: 此参数指定在 TTLS 隧道中运行的身份验证协议。协议有: PAP(默认)、CHAP、MS-CHAP 和 MS-CHAP-V2。参阅安全性概述获得更多信息。

- 用户身份凭证: 对 PAP、CHAP、MS-CHAP 和 MS-CHAP-V2 协议,从这些验证方法中选择一个: 使用 Windows 登录、我每次连接时提示或使用以下。

- 漫游身份: 可在此字段添入漫游身份,或者可以使用 %domain%\%username% 默认格式输入漫游身份。

将 802.1X Microsoft IAS RADIUS 用作验证服务器时,该服务器验证使用来自英特尔 PROSet/无线 WiFi 软件的漫游身份来验证设备,而忽略身份验证协议 MS-CHAP-V2 用户名。Microsoft IAS RADIUS 只接受“漫游身份”的有效用户名(dotNet 用户)。“漫游身份”对其他所有验证服务器为可选。因此,建议将所要的领域(例如:anonymous@myrealm)作为“漫游身份”,而不使用真实身份。

- 单击下一步以打开 TTLS 服务器设置。

步骤 2 / 2: TTLS 服务器

- 选择下列用户身份凭证检索方法之一: 验证服务器证书或指定服务器或证书名称。

- 单击确定保存设置并关闭页面。

创建采用“PEAP 网络验证”的 Windows XP* 配置式

PEAP 验证: 为将客户端验证到验证服务器,要求 PEAP 设置。客户端使用 EAP-TLS 来证实服务器,并在客户端与服务器之间创建一个 TLS 加密的频道。客户端可在这个加密的频道上使用另一种 EAP 机制(例如 Microsoft Challenge Authentication Protocol (MS-CHAP) 第 2 版)来启用服务器证实。挑战和相应数据包通过一条非暴露的 TLS 加密频道发送。下面的例子描述如何使用带 AES-CCMP 或 TKIP 加密和 PEAP 验证的 WPA。

要设置客户端采用 PEAP 验证: 获取并安装一份客户端证书。参阅创建采用 TLS 验证的 Windows XP* 配置式,或询问管理员。

-

从 WiFi 连接实用程序主窗口,单击配置式。

或者,如果您作为管理员,打开管理员工具。

- 在“配置式”列表,单击添加以打开创建 WiFi 配置式一般设置。

- 配置式名称: 输入描述性的配置式名称。

- WiFi 网络名称 (SSID): 输入网络标识符。

- 操作模式: 单击网络(基础架构)。(如果您使用管理员工具,则此参数设为基础结构)

- 管理员配置式类型:

选择持续或登录前/常用。 (只有使用“管理员工具”时此步骤才适用。)

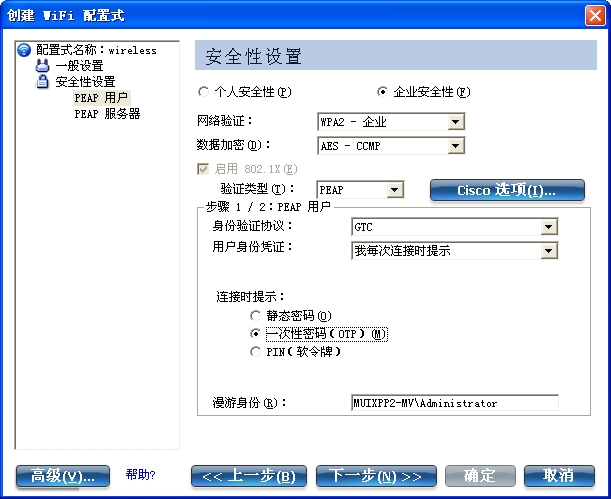

- 单击下一步以打开安全性设置。

- 单击企业安全性。

- 网络验证: 选择 WPA-企业或 WPA2-企业(建议使用)。

- 数据加密: 选择以下一项: 建议选择 AES-CCMP。

- 启用 802.1X: 默认选定。

- 验证类型: 选择 PEAP 供此次连接使用。

步骤 1 / 2: PEAP 用户

PEAP 依赖“传输层安全性”(TLS) 允许未加密的验证类型,例如 EAP-通用令牌卡 (GTC) 和一次性密码 (OTP) 支持。

- 身份验证协议: 选择 GTC、MS-CHAP-V2(默认值)、或 TLS。参阅身份验证协议。

- 用户身份凭证: 对 GTC 或 MS-CHAP-V2,选择以下之一: 使用 Windows 登录、我每次连接时提示或使用以下。对 TLS,选择使用我的智能卡、使用对此计算机颁发的证书、或使用此计算机上的一个用户证书。(如果您在创建管理员配置式,则仅有“使用对此计算机颁发的证书” 可用。)

- 漫游身份: 可在此字段添入漫游身份,或者可以使用 %domain%\%username% 默认格式输入漫游身份。

将 802.1X Microsoft IAS RADIUS 用作验证服务器时,该服务器验证使用来自英特尔 PROSet/无线 WiFi 软件的漫游身份来验证设备,而忽略身份验证协议 MS-CHAP-V2 用户名。Microsoft IAS RADIUS 只接受“漫游身份”的有效用户名(dotNet 用户)。“漫游身份”对其他所有验证服务器为可选。因此,建议将所要的领域(例如:anonymous@myrealm)作为“漫游身份”,而不使用真实身份。

配置“漫游身份”以支持多名用户:

如果您使用要求将漫游身份基于 Windows 登录凭证上的

登录前/常用配置式,则该配置式的创建者可以添加一个使用 %username% 和 %domain% 的漫游身份。该漫游身份将被解析,而合适的登录信息将取代关键字。这将为配置漫游身份提供最大程度的灵活性,并允许多个用户共享配置式。

请参阅验证服务器的用户指南,获得如何格式化合适漫游身份的指导。可能的格式如下:

%domain%\%user_name%

%user_name%@%domain%

%user_name%@%domain%.com

%user_name%@mynetwork.com

如果“漫游身份”为空白,默认值为 %domain%\%username%。

关于凭证的说明: 用户名和域必须与在客户端验证之前由管理员在验证服务器上设定的用户名匹配。用户名区分大小写。此名称指定由在 TLS 隧道中运行的身份验证协议提供给验证者的身份。这个用户身份只有在加密的隧道已通过验证并建立之后才传输给服务器。

身份验证协议

此参数指定能在 TTLS 隧道中运行的身份验证协议。以下指示为关于如何配置以 GTC、MS-CHAP-V2(默认)或 TLS 等验证协议进行 PEAP 验证的配置式。

通用令牌卡(GTC)

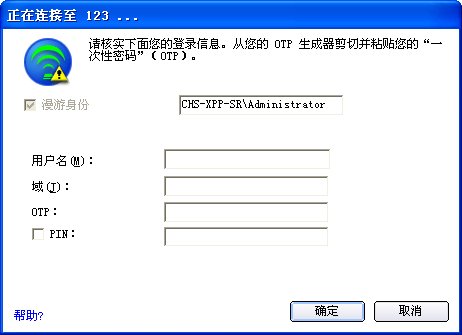

要配置一次性密码:

- 身份验证协议: 选择 GTC(通用令牌卡)。

- 用户身份凭证: 选择我每次连接时提示。(仅在创建个人配置式时可用。对 IT 配置式则不可用。)

- 连接时提示: 选择以下一项:

| 名称 |

说明 |

| 静态密码 |

连接时,输入用户身份凭证。 |

| 一次性密码(OTP) |

从硬件令牌设备获取密码。 |

| PIN(软令牌) |

从软令牌设备获取密码。 |

注意: 如果管理员清除了管理员工具中的缓存身份验证 设置,则我每次连接时提示选项不可用。参阅管理员应用程序设置获得更多信息。

- 单击确定。

- 如果您的身份是用户,请执行以下三个步骤。

- 从“ WiFi 网络”列表选择配置式。

- 单击连接。被提示时,输入用户名、域和 OTP。

- 单击确定。将要求您确认您的登录信息。

MS-CHAP-V2: 此参数指定在 PEAP 隧道中运行的身份验证协议。

- 用户身份凭证: 选择下列选项之一: 使用 Windows 登录、我每次连接时提示或使用以下。

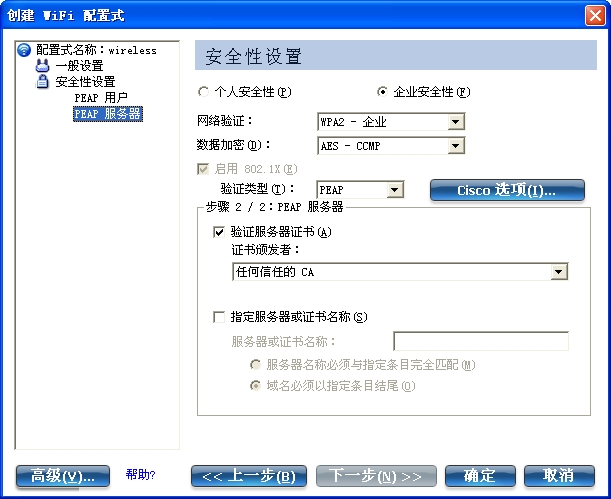

- 单击下一步以打开 PEAP 服务器设置。

TLS: “传输层安全性”验证是一种双向验证方法,这种方法仅使用数字证书来核实客户端和服务器的身份。

- 获取并安装一份客户端证书。参阅创建采用 TLS 验证的 Windows XP* 配置式,或询问系统管理员。

- 选择下列选项之一以获取证书: 使用我的智能卡、使用对此计算机颁发的证书、或使用此计算机上的一个用户证书。

- 单击下一步以打开 PEAP 服务器设置。

步骤 2 / 2: PEAP 服务器

- 选择下列用户身份凭证检索方法之一: 验证服务器证书或指定服务器或证书名称。

- 单击确定。此配置式被添加到“配置式”列表。

- 单击位于“配置式”列表最后的新配置式。使用上下箭头更改新配置式的优先性。

- 单击连接连接到选定的无线网络。

如果不选择“安全性设置”页面上的使用 Windows 登录,而且不配置用户身份凭证,则不会为此配置式保存任何凭证。请输入您的身份凭证以验证到网络。

- 单击确定以关闭英特尔(R) PROSet/无线 WiFi。

PEAP-TLS 证书自动登记

如果要在 PEAP-TLS 证书被拒绝时发出警告,在应用程序设置中选择启用 TLS 证书被拒绝通知。 当证书有一个字段的过期日期无效时,将通知您采取下列行动之一:

检测到配置式的验证可能会有问题。也许关联证书的过期日期无效。选择下列选项之一:

| 控件 |

说明 |

| 以现有参数继续。 |

继续使用当前证书。 |

| 手动更新证书。 |

“选择证书”页面打开,让您另选一份证书。 |

| 基于本地存储中的证书自动更新证书。 |

只有当本地存储拥有一份或多份证书,而这些证书的“颁发给”和“颁发者”字段与当前证书匹配,且“过期日期”尚未失效时,此选项才启用。如果选择此选项,应用程序选择第一份有效的证书。 |

| 注销以在登录过程中获取证书(这并不更新配置式,而且仅适用于配置为自动注册的证书)。 |

将用户注销,该用户在下次登录过程中必须获取正确的证书。配置式必须更新以选择新证书。 |

| 自动注册 |

通知您: 系统正在试图自动获取证书,请稍候。单击取消以结束证书提取。 |

| 不要再显示此消息。 |

用户可在以后的会话中避免此步骤。会记住所选的项目,用于以后的会话。 |

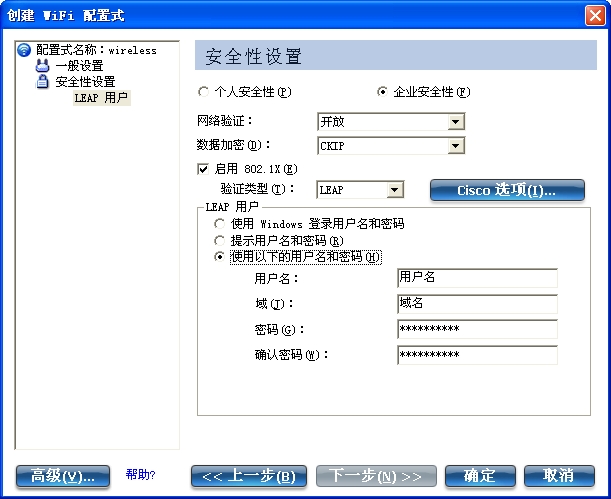

创建采用“LEAP 网络验证”的 Windows XP* 配置式

Cisco LEAP(轻量级可扩展验证协议)是一种 802.1X 验证类型,它支持客户端和 RADIUS 服务器之间的强劲验证。LEAP 配置式设置包括带有欺诈接入点检测集成的 LEAP、CKIP。要设置客户端采用 LEAP 验证:

-

从 WiFi 连接实用程序主窗口,单击配置式。

或者,如果您作为管理员,打开管理员工具。

- 在配置式列表,单击添加。创建 WiFi 配置式一般设置打开。

- 配置式名称: 输入描述性的配置式名称。

- WiFi 网络名称 (SSID): 输入网络标识符。

- 操作模式: 单击网络(基础架构)。(如果您使用管理员工具,则此参数设为基础结构)

- 管理员配置式类型:

选择持续或登录前/常用。 (只有使用“管理员工具”时此步骤才适用。)

- 单击下一步以打开安全性设置。

- 单击企业安全性。

- 网络验证: 选择 WPA-企业 或 WPA2-企业 (建议使用)。

- 数据加密: 建议选择 AES-CCMP。

- 启用 802.1X: 默认选定。

- 验证类型: 选择 LEAP 供此次连接使用。

- 单击 Cisco 选项。

-

单击启用 Cisco 兼容性扩展以启用 Cisco 兼容性扩展 (CCX) 安全性(允许快速漫游 (CCKM)、启用无线电管理支持和启用混合单元模式)。

- 单击启用无线电管理支持来检测欺诈接入点。

- 单击确定返回到“安全性设置”。

LEAP 用户:

- 选择下列份验证方法之一: 如果在管理员配置式类型之下选择了持续(不论是否选择了“登录前/常用”),则只有使用以下的用户名和密码可用。如果您仅选择了登录前/常用,则以下三种验证方法均可用。

- 单击确定保存设置并关闭页面。

创建采用“EAP-FAST 网络验证”的 Windows XP* 配置式

Cisco 在 Cisco 兼容性扩展版本 3 (CCXv3) 中添加了对 EAP-FAST (可扩展身份验证协议 - 经由“安全性隧道”进行的“伸缩性验证”)的支持,它使用“保护性接入身份验证”(PAC) 在客户端和服务器之间建立一个经过验证的隧道。

Cisco 兼容性扩展版本 4 (CCXv4) 改进了提供增强的安全性的方法,并提供了对增强的安全性、移动性、服务质量和网络管理的新技术。

Cisco 兼容性扩展版本 3 (CCXv3)

要设置客户端采用带 Cisco 兼容性扩展版本 3 (CCXv3) 的 EAP-FAST 验证:

-

从 WiFi 连接实用程序主窗口,单击配置式。

或者,如果您作为管理员,打开管理员工具。

- 在“配置式”列表,单击添加以打开创建 WiFi 配置式一般设置。

- WiFi 网络名称 (SSID): 输入网络标识符。

- 配置式名称: 输入描述性的配置式名称。

- 操作模式: 单击网络(基础架构)。(如果您使用管理员工具,则此参数设为基础结构)

- 管理员配置式类型:

选择持续或登录前/常用。 (只有使用“管理员工具”时此步骤才适用。)

- 单击下一步以打开安全性设置。

- 单击企业安全性。

- 网络验证: 选择 WPA-企业 或 WPA2-企业 (建议使用)

- 数据加密: 建议选择 AES-CCMP。

- 启用 802.1X: 默认选定。

- 验证类型: 选择 EAP-FAST 供此次连接使用。

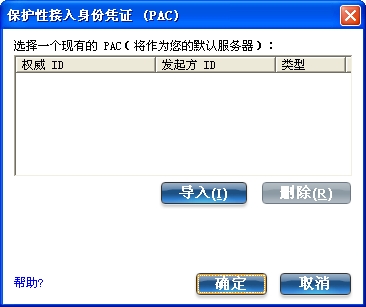

步骤 1 / 2: EAP-FAST 提供

- 单击禁用 EAP-FAST 增强 (CCXv4) 以允许在服务器未经验证的 TLS 隧道内进行提供(未经验证的 TLS 服务器提供模式)。

- 单击选择服务器以查看业已提供给该计算机、并已驻留其上的未经验证的 PAC。

注意: 如果提供的 PAC 有效,则 WiFi 连接实用程序不提示用户接受 PAC。如果 PAC 无效,则 WiFi 连接实用程序自动中断提供 PAC。无线事件查看器显示一个事件消息,供管理员在用户计算机上查看。

- 要导入 PAC:

- 单击选择服务器 以打开“保护性接入身份验证”(PAC)列表。

- 单击导入 以导入驻留在在此计算机或服务器上的 PAC。

- 选择该 PAC,再单击打开。

- 输入 PAC 密码(可选)。

- 单击确定关闭此页面。选定的 PAC 被添加到 PAC 列表。

- 单击下一步以选择身份验证检索方法,或单击确定以保存该 EAP-FAST 设置并返回“配置式”列表。此 PAC 被用于此无线配置式。

步骤 2 / 2: EAP-FAST 额外信息

要在已建立的隧道中进行客户端验证,客户端发送一个用户名和密码进行验证并建立客户端验证策略。

- 单击用户身份凭证在以下身份验证检索方法中选择一项: 使用 Windows 登录、我每次连接时提示或使用以下。

- 单击确定以保存设置并关闭页面。不要求服务器验证。

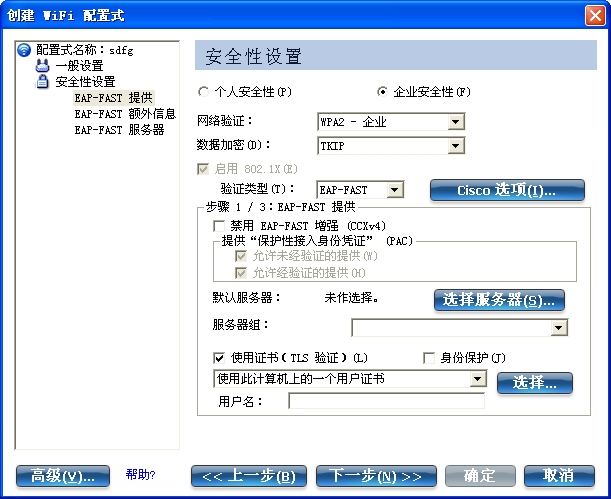

Cisco 兼容性扩展版本 4 (CCXv4)

要设置客户端采用带 Cisco 兼容性扩展版本 4 (CCXv4) 的 EAP-FAST 验证:

-

从 WiFi 连接实用程序主窗口,单击配置式。

或者,如果您作为管理员,打开管理员工具。

- 在“配置式”列表,单击添加以打开创建 WiFi 配置式一般设置。

- WiFi 网络名称 (SSID): 输入网络标识符。

- 配置式名称: 输入描述性的配置式名称。

- 操作模式: 单击网络(基础架构)。(如果您使用管理员工具,则此参数设为基础结构)

- 管理员配置式类型:

选择持续或登录前/常用。 (只有使用“管理员工具”时此步骤才适用。)

- 单击下一步以打开安全性设置。

- 单击企业安全性。

- 网络验证: 选择 WPA-企业 或 WPA2-企业 (建议使用)

- 数据加密: 建议选择 AES-CCMP。

- 启用 802.1X: 选中。

- 验证类型: 选择 EAP-FAST 供此次连接使用。

步骤 1 / 3: EAP-FAST 提供

通过 CCXv4,EAP-FAST 支持两种提供方法:

- 经服务器验证模式: 在经服务器验证的 TLS 隧道中提供。

- 未经服务器验证模式: 在未经验证的 TLS 隧道中提供。

注意: “经服务器验证模式”相对“未经服务器验证模式”而言,具有相当可观的安全性优势,即使在将 EAP-MS-CHAP-V2 用作内部方法的情况下也是如此。此模式在交换 EAP-MS-CHAP-V2 之前确认服务器的验证,以保护 EAP-MS-CHAP-V2 交换,使其不受潜在的来自“中间人”的攻击。因此,在可能的情况下应尽量采用经服务器验证模式。EAP-FAST 对等伙伴在有证书或公共密钥的情况下必须使用经服务器验证模式,以确保万无一失。

提供“保护性接入身份验证”(PAC):

EAP-FAST 使用 PAC 密钥来保护互相交换的用户身分验证。所有 EAP-FAST 验证方都由一个权威标识 (A-ID) 表示。本地验证方将其 A-ID 发送到一个验证客户端;该客户端则在其数据库中查找匹配的 A-ID。如果该客户端无法识别此 A-ID,便会请求一个新的 PAC。

注意: 如果提供的“保护性接入身分凭证”(PAC) 有效,则 WiFi 连接实用程序不提示用户接受 PAC。如果 PAC 无效,则 WiFi 连接实用程序自动中断提供 PAC。无线事件查看器显示一个事件消息,供管理员在用户计算机上查看。

- 确认禁用 EAP-FAST 增强 (CCXv4) 未被选中。允许未经验证的提供和允许经验证的提供默认选中。一旦从“默认服务器”选择了一个 PAC,您就能取消选择这些提供方法中的任何一个。

- 默认服务器: 将无选作默认值。单击选择服务器以从默认 PAC 授权服务器选择一个 PAC,或从服务器组列表中选择一个服务器。EAP-FAST 默认服务器(PAC 授权)选择页面打开。

注意: 服务器组仅在安装了包含 EAP-FAST“授权识别器”(A-ID) 组设置的管理员程序包情况下才予以列出。

PAC 的发布还可以手动完成(带外)。手动提供使您能在 ACS 服务器上为用户创建 PAC,然后将其导入到用户计算机。可用密码保护 PAC,用户在 PAC 导入过程中需要此密码。

- 要导入 PAC:

- 单击导入以从 PAC 服务器上导入一个 PAC。

- 单击打开。

- 输入 PAC 密码(可选)。

- 单击确定以关闭此页面。选定的 PAC 用于此无线配置式。

EAP-FAST CCXv4 支持提供当前为建立隧道提供的 PAC 以外的身份验证。受支持的身份验证类型包括受信任的 CA 证书、用于机器验证的机器身份验证、和用于绕过用户验证的临时用户身份凭证。

使用证书(TLS 验证)

- 单击使用证书(TLS 验证)

- 在隧道受保护时单击身份保护。

- 选择下列选项之一以获取证书: 使用我的智能卡、使用对此计算机颁发的证书、或使用此计算机上的一个用户证书。

- 用户名: 输入指派给用户证书的用户名。

- 单击下一步。

步骤 2 / 3: EAP-FAST 额外信息

如果选择了使用证书(TLS 验证)和使用此计算机上的用户证书。单击下一步(不要求漫游身份),继续转到步骤 3 以配置 EAP-FAST 服务器证书设置。如果您不需要配置 EAP-FAST 服务器设置,单击确定以保存设置并返回到“配置式”页面。

如果选择使用智能卡,则在要求时添加漫游身份。单击确定保存您的设置并返回“配置式”页面。

如果您不选择使用证书(TLS 验证),单击下一步以选择一个验证协议。CCXv4 允许额外身份验证或 TLS 密码套件建立隧道。

身份验证协议: 选择 GTC 或 MS-CHAP-V2(默认值)。

通用令牌卡(GTC)

GTC 可以和“经服务器验证模式”一起使用。这使将其他用户的数据库用作“轻型目录访问协议 (LDAP)”和一次性密码 (OTP) 技术的对等伙伴能在带内得到提供。但是,替换只有在和确保服务器验证的 TLS 密码套件一起使用的情况下才能完成。

要配置一次性密码:

- 身份验证协议: 选择 GTC(通用令牌卡)。

- 用户身份凭证: 选择我每次连接时提示。

- 连接时提示: 选择以下一项:

| 名称 |

说明 |

| 静态密码 |

连接时,输入用户身份凭证。 |

| 一次性密码(OTP) |

从硬件令牌设备获取密码。 |

| PIN(软令牌) |

从软令牌设备获取密码。 |

- 单击确定。

- 从“ WiFi 网络”列表选择配置式。

- 单击连接。被提示时,输入用户名、域和一次性密码 (OTP)。

- 单击确定。

MS-CHAP-V2。此参数指定在 PEAP 隧道中运行的身份验证协议。

- 身份验证协议: Select MS-CHAP-V2.

- 选择用户身份凭证: 使用 Windows 登录、我每次连接时提示或使用以下。

- 漫游身份: 可在此字段添入漫游身份,或者可以使用 %domain%\%username% 默认格式输入漫游身份。

将 802.1X Microsoft IAS RADIUS 用作验证服务器时,该服务器验证使用来自英特尔 PROSet/无线 WiFi 软件的漫游身份来验证设备,而忽略身份验证协议 MS-CHAP-V2 用户名。Microsoft IAS RADIUS 只接受“漫游身份”的有效用户名(dotNet 用户)。“漫游身份”对其他所有验证服务器为可选。因此,建议将所要的领域(例如:anonymous@myrealm)作为“漫游身份”,而不使用真实身份。

步骤 3 / 3: EAP-FAST 服务器

“经验证的 TLS 服务器提供模式”通过将受信任的 CA 证书、自我签署的服务器证书或服务器公共密钥和 GTC 用作内部 EAP 方法而受支持。

- 选择下列用户身份凭证检索方法之一: 验证服务器证书或指定服务器或证书名称。

- 单击确定以关闭安全性设置。

EAP-FAST 用户设置

注意: 如果要导出到用户计算机的管理员程序包未包括“启用 CCXv4 管理员工具应用程序设置”,则仅有 EAP-FAST 用户设置可供配置。

要设置客户端采用 EAP-FAST 验证:

-

从 WiFi 连接实用程序主窗口,单击配置式。

或者,如果您作为管理员,打开管理员工具。

- 在“配置式”页面,单击添加以打开“创建 WiFi 配置式”的“一般设置”。

- WiFi 网络名称 (SSID): 输入网络标识符。

- 配置式名称: 输入描述性的配置式名称。

- 操作模式: 单击网络(基础架构)。(如果您使用管理员工具,则此参数设为基础结构)

- 管理员配置式类型:

选择持续或登录前/常用。 (只有使用“管理员工具”时此步骤才适用。)

- 单击下一步以打开安全性设置。

- 单击企业安全性。

- 网络验证: 选择 WPA-企业或 WPA2-企业。

- 数据加密: 选择以下一项:

- TKIP 提供每一数据包密钥混合、消息完整性核实和重新生成密钥机制。

- AES-CCMP(高级加密标准 - Counter CBC-MAC Protocol)在数据保护至关紧要的情况下被用作数据加密的方法。建议选择 AES-CCMP。

- 启用 802.1X: 选中。

- 验证类型: 选择 EAP-FAST 供此次连接使用。

- 单击

Cisco 选项以选择允许快速漫游 (CCKM),这将启用客户端无线适配器的快速安全漫游。

步骤 1 / 3: EAP-FAST 提供(用户设置)

EAP-FAST 使用 PAC 密钥来保护互相交换的用户身分验证。所有 EAP-FAST 验证方都由一个权威标识 (A-ID) 表示。本地验证方将其 A-ID 发送到一个验证客户端;该客户端则在其数据库中查找匹配的 A-ID。如果该客户端无法识别此 A-ID,便会请求一个新的 PAC。

注意: 如果提供的“保护性接入身分凭证”(PAC) 有效,则 WiFi 连接实用程序不提示用户接受 PAC。如果 PAC 无效,则 WiFi 连接实用程序自动中断提供 PAC。无线事件查看器显示一个事件消息,供管理员在用户计算机上查看。

- 不选中禁用 EAP-FAST 增强(CCXv4)。

- 允许经验证的提供和允许未经验证的提供均选中。

- 默认服务器: 默认值为选择“无”。单击选择服务器以从默认的 PAC 验证服务器中选择一个 PAC。“保护性接入身份凭证”选项页面打开。

注意: 服务器组仅在安装了包含 EAP-FAST“授权识别器”(A-ID) 组设置的管理员程序包情况下才予以列出。

PAC 的发布还可以手动完成(带外)。手动提供让您在 ACS 服务器上为用户创建 PAC,然后将其导入到用户计算机。可用密码保护 PAC,用户在 PAC 导入过程中需要此密码。

- 要导入 PAC:

- 单击导入以从 PAC 服务器上导入一个 PAC。

- 单击打开。

- 输入 PAC 密码(可选)。

- 单击确定关闭此页面。选定的 PAC 用于此无线配置式。

- 单击下一步。

- 如果这不是预设置登录/常用配置式,则单击下一步并跳至步骤 3 / 3: EAP-FAST 服务器。

- 如果这是预配置登录/常用配置式,或者如果您不在使用管理员工具创建此配置式,继续到下一步。

步骤 2 / 3: EAP-FAST 额外信息

- 身份验证协议: 选择 MS-CHAP-V2 或 GTC

- 用户身份凭证: 选择“使用 Windows 登录”或者“使用以下”。

- 如果选择了使用以下,则输入“用户名”、“域名”、“密码”和“确认密码”。

- 输入漫游身份: %DOMAIN%\%USERNAME

- 单击下一步。

步骤 3 / 3: EAP-FAST 服务器

- 如果需要,单击验证服务器证书 ,并从下拉菜单中选择证书颁发者。默认选择为“任何信任的CA”。

- 如果需要,单击指定服务器或证书名称,并输入该名称。然后单击服务器名称必须与指定条目完全匹配或域名必须以指定条目结尾。

- 单击确定。